(4) Việc giả mạo chữ ký là rất khó xảy ra. Khó có thể làm giả chữ ký số bằng cách tạo ra một thông báo mới cho một chữ ký hiện có, hoặc tạo ra một chữ ký giả cho một thông báo cho trước.

(5) Phải lưu giữ được một bản sao của chữ ký điện tử.

7.1.2. Cơ chế hoạt động của chữ ký số

Hệ thống chữ ký số hoạt động dựa trên cơ chế mã hóa của hệ mã hóa công khai. Theo nguyên lý của hệ mã hóa công khai thì mỗi người tham gia truyền thông có một cặp khóa là một khóa công khai (khoá chung) và một khóa bí mật (khoá riêng). Trong đó khóa công khai được công bố rộng rãi cho tất cả mọi người cùng được biết và ai muốn trao đổi thông tin với người này chỉ việc lấy khóa công khai này và mã hóa thông tin muốn trao đổi. Khóa bí mật chỉ bản thân người sở hữu biết và khi nhận một thông điệp được mã hóa bằng khóa công khai thì khoá riêng sẽ được dùng để tiến hành giải mã thông điệp.

Hoạt động của hệ thống chữ ký số có thể được giải thích như sau: giả sử rằng có hai người A và B muốn trao đổi thông tin với nhau và có sử dụng chữ ký số để xác định tính xác thực trong quá trình trao đổi. Quá trình trao đổi thông tin được tiến hành như sau:

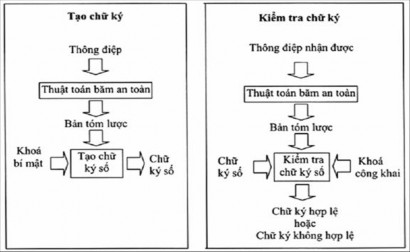

(1) Trước hết, A chuyển thông điệp ban đầu thành các chuỗi băm bằng cách sử dụng một hàm băm nào đó. Các hàm băm sử dụng là các hàm một chiều (không thể lấy lại chuỗi ban đầu từ các chuỗi kết quả) và là các hàm có tính chất song ánh (nghĩa là nếu đầu ra như nhau thì đầu vào cũng như nhau và ngược lại).

(2) Sau khi tạo ra các chuỗi băm, A sử dụng khóa bí mật của mình tiến hành mã hóa các chuỗi băm này để tạo thành chữ ký số của riêng mình đối với đoạn thông tin này. Chữ ký số này sẽ được gửi sang cho B cùng với thông tin ban đầu.

(3) Khi nhận được thông tin, B sẽ tiến hành giải mã chữ ký của A bằng khóa công khai của A để thu về các chuỗi băm ban đầu. Nếu việc giải mã thành công có nghĩa là thông điệp này đúng là do A gửi tới. Đồng thời,

B cũng sử dụng một hàm băm giống như của A để tạo ra các chuỗi băm từ thông điệp gốc mà A gửi cho B. Sau đó B so sánh hai chuỗi băm này, nếu chúng hoàn toàn trùng khớp thì có thể khẳng định thông tin không bị sửa đổi trong quá trình truyền trên kênh truyền.

7.1.3. Phân loại chữ ký số

Có thể bạn quan tâm!

-

Giao Thức Wep (Wired Equivalent Privacy)

Giao Thức Wep (Wired Equivalent Privacy) -

Những Ưu Điểm Và Nhược Điểm Của Tường Lửa

Những Ưu Điểm Và Nhược Điểm Của Tường Lửa -

Có Cơ Chế Bảo Vệ Chống Lại Các Nguy Cơ

Có Cơ Chế Bảo Vệ Chống Lại Các Nguy Cơ -

Sử Dụng Chứng Thực Số Trong Truyền Tin An Toàn

Sử Dụng Chứng Thực Số Trong Truyền Tin An Toàn -

Sử Dụng Công Nghệ Của Các Nước Tiên Tiến

Sử Dụng Công Nghệ Của Các Nước Tiên Tiến -

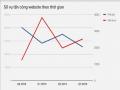

Một Số Vụ Tấn Công Vào Website Nổi Tiếng Trên Toàn Thế Giới

Một Số Vụ Tấn Công Vào Website Nổi Tiếng Trên Toàn Thế Giới

Xem toàn bộ 194 trang tài liệu này.

Có nhiều hướng tiếp cận phân loại chữ ký điện tử. Trên thực tế, hiện nay thường phân loại chữ ký số thành chữ ký số trực tiếp và chữ ký số của bên thứ ba - trọng tài viên.

7.1.3.1. Chữ ký số trực tiếp

Chữ ký số trực tiếp là hệ thống chữ ký trong đó chỉ có sự tham gia của người gửi và người nhận. Trong trường hợp này, chữ ký số được tạo ra bằng cách mã hóa toàn bộ thông điệp hoặc chuỗi băm của thông điệp bằng khóa riêng của người gửi.

Hình 7.1 Tạo chữ ký số và kiểm tra chữ ký số

(Nguồn TCVN TCVN 7635: 2007)

Ngoài ra, để đảm bảo tính bí mật, có thể mã hóa toàn bộ thông điệp và chữ ký bằng khóa công khai của người nhận (nếu dùng mã hóa khóa

công khai), hoặc bằng khóa bí mật của người gửi và người nhận (nếu dùng mã hóa đối xứng). Ví dụ, để đảm bảo tính bí mật và xác thực, người gửi có thể tiến hành ký thông điệp (tạo chữ ký) trước, sau đó mã hóa toàn bộ thông điệp và chữ ký; hoặc ngược lại, mã hóa thông điệp trước sau đó tiến hành ký lên thông điệp đã được mã hóa. Trường hợp xảy ra tranh chấp, cần có sự can thiệp của trọng tài viên, thành viên này phải được xem thông báo và chữ ký. Trong cả hai trường hợp, ký trước mã sau hoặc mã trước ký sau, trọng tài viên đều phải biết khóa riêng của người gửi.

Việc sử dụng chữ ký số trực tiếp có một điểm yếu là sự an toàn của khóa riêng của người gửi. Người gửi có thể chối bỏ việc đã gửi một thông điệp, anh ta có thể tuyên bố: khóa riêng bị mất hoặc bị đánh cắp, một ai đó đã làm giả chữ ký của anh ta.

Để ngăn chặn tình trạng này, cần phải thực hiện các biện pháp kiểm soát quản lý (liên quan đến sự an toàn của các khóa riêng), chẳng hạn như yêu cầu tất cả các thông điệp được ký phải có tem thời gian (thời điểm gửi), yêu cầu báo cáo cho cơ quan trung tâm về tình trạng các khóa bị lộ. Tuy nhiên, các hiểm họa vẫn còn tồn tại như: khóa riêng của X có thể bị đánh cắp tại thời điểm T và sau đó có thể được sử dụng để gửi thông điệp với chữ ký của X và gắn tem thời gian ở trước hoặc tại đúng thời điểm T.

7.1.3.2. Chữ ký số của bên thứ ba - trọng tài viên

Các vấn đề liên quan đến yếu điểm của chữ ký số trực tiếp như đã nêu trên có thể giải quyết nhờ việc sử dụng chữ ký số của một bên thứ ba, đóng vai trò một trọng tài viên.

Vấn đề chữ ký số của bên thứ ba được tiến hành như sau: Giả sử X muốn gửi một thông điệp cần bảo mật cho Y:

(1) Trước hết, X ký thông điệp, sau đó chuyển chúng cho thành viên thứ ba M trước khi gửi cho Y,

(2) M kiểm tra nguồn gốc, nội dung thông điệp và chữ ký của nó; sau đó gắn tem thời gian và gửi cho Y với chỉ báo là thông điệp đã được thành viên thứ ba kiểm tra.

Với sự tham gia của M có thể giải quyết vấn đề chống chối bỏ của X trong sử dụng chữ ký trực tiếp.

Chữ ký số của trọng tài viên được tạo ra nhờ sử dụng phương pháp mã hóa đối xứng:

Giả sử:

- X có thông điệp gốc G muốn gửi cho Y,

- X và M có chung một khóa bí mật KXM và,

- M và Y có chung khóa bí mật KMY.

(1) X xác định giá trị hàm băm H(G) của thông điệp G. Sau đó, X gửi thông điệp G cùng chữ ký số cho M. Chữ ký (gồm tên của X và giá trị băm) được mã hóa bằng khóa KXM,

(2) M giải mã chữ ký của X và kiểm tra giá trị băm để xác nhận tính hợp lệ của thông điệp. Sau đó M gửi cho Y thông điệp đã được mã hóa bằng khoá KMY (thông điệp mã hoá này được gắn tem thời gian),

(3) Y có thể giải mã để khôi phục lại thông điệp và chữ ký. Tem thời gian cho Y biết, thông điệp đến đúng lúc và không bị chuyển tiếp nhiều lần. Y có thể lưu giữ thông điệp và chữ ký.

Trong trường hợp xảy ra tranh chấp:

(1) Y xác nhận đã nhận được thông điệp G từ X và gửi thông báo cho M,

(2) M sử dụng KMY để khôi phục lại bản gốc, sau đó sử dụng KXM để giải mã và kiểm tra mã băm.

Như vậy Y không thể kiểm tra trực tiếp chữ ký của X. Y quan tâm đến tính xác thực của thông báo vì nó gửi tới từ M.

Cả X, Y đều phải tin cậy vào M:

X tin cậy M không làm lộ KXM và không tạo ra chữ ký giả.

Y tin cậy M chỉ gửi thông điệp gốc đã mã hóa và chữ ký với giá trị băm đích thực.

Cả X, Y phải tin cậy M có thể giải quyết tranh chấp (nếu có) một cách công bằng.

Như vậy, kỹ thuật này sử dụng khóa bí mật KXY trong đó X gửi M tên của X, thông điệp đã mã hóa bằng khóa KXY và một chữ ký. Chữ ký (gồm tên X và giá trị băm của thông điệp đã mã hóa) được mã hóa bằng khóa KXM. M giải mã chữ ký và kiểm tra giá trị băm để xác nhận tính hợp lệ của thông điệp. Như vậy M không thể xem thông điệp mà chỉ kiểm tra mã hóa khóa KXM và hàm băm rồi sau đó gắn tem thời gian bằng khóa KMY rồi gửi tiếp cho Y.

Lợi ích của kỹ thuật này là bảo đảm tính bí mật và tính xác thực nhưng vẫn còn tồn tại là: M có đủ độ tin cậy hay không, đối tượng nghe trộm có thể vẫn đọc được thông điệp X gửi cho Y hay không, hoặc M có thể liên kết với X để chối bỏ thông điệp đã được ký, hoặc M liên kết với người nhận làm giả chữ ký của người gửi.

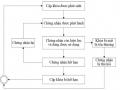

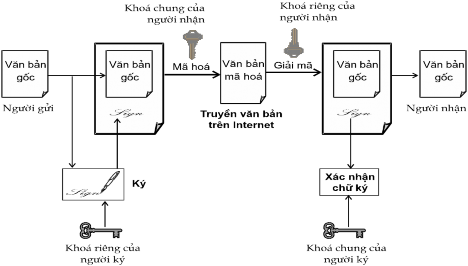

Có thể giải quyết tất cả những hạn chế trên bằng cách sử dụng mã hoá khóa công khai như sơ đồ sau:

Hình 7.2. Sơ đồ sử dụng khoá công khai trong chữ ký số

Theo sơ đồ này, người gửi X mã hóa thông báo G hai lần, lần thứ nhất bằng khóa riêng của X, lần thứ hai bằng khóa công khai của người nhận Y.

Thông báo đã được mã hóa hai lần liên tiếp được giữ bí mật, người thứ ba không thể xem nó.

7.1.4. Ưu và nhược điểm của chữ ký số

7.1.4.1. Ưu điểm

Có thể dễ dàng thấy rằng, trong các giao dịch điện tử, chữ ký số có những ưu điểm nổi trội đảm bảo an toàn dữ liệu truyền thông:

(1) Chữ ký số đảm bảo tính không thể chối cãi. Khi một người đã gửi một thông điệp đi cùng với chữ ký của riêng mình trên văn bản đó thì không thể đổ lỗi cho một kẻ thứ ba làm việc này vì chữ ký số trên thông điệp đó chỉ có thể tạo ra bởi người sở hữu thông điệp gốc, chỉ người đó mới có được khóa bí mật của mình để tạo ra chữ ký này.

(2) Có thể sử dụng chữ ký số để thiết lập một kênh truyền tin có xác nhận giữa bên gửi và bên nhận. Cụ thể là, sau khi nhận được thông điệp, phía nhận sẽ ký nhận lên thông điệp này bằng chữ ký riêng của mình và gửi trở lại cho bên gửi. Việc áp dụng kỹ thuật truyền tin này sẽ đảm bảo quyền lợi cho cả người gửi và người nhận, đồng thời cả hai bên đều không thể phủ nhận việc mình đã tham gia vào quá trình giao dịch.

7.1.4.2. Nhược điểm

Hệ thống chữ ký số cũng có những nhược điểm:

(1) Thuật toán sinh chữ ký số tiêu tốn thời gian dẫn đến việc làm cho quá trình giao dịch bị chậm.

(2) Dung lượng của chữ ký số hoàn toàn phụ thuộc vào dung lượng của thông điệp. Vì vậy, khi sử dụng chữ ký số, do phải chuyển cho người nhận cả thông điệp và chữ ký, nên lượng thông tin thực truyền sẽ bị tăng lên gấp đôi so với lượng thông tin ban đầu. Điều này khác hẳn với sử dụng

chữ ký tay thông thường là chữ ký tay ngắn và không phụ thuộc và độ dài thông điệp.

7.2. CHỨNG THỰC SỐ

7.2.1. Khái niệm

Chứng thực số (Digital Certificate) là một giải pháp trong bảo mật an toàn thông tin. Về bản chất, chứng thực số là hoạt động chứng thực danh tính của những người tham gia vào việc gửi và nhận thông tin qua kênh truyền, đồng thời cung cấp cho họ những công cụ, những dịch vụ cần thiết để thực hiện việc bảo mật thông tin, chứng thực nguồn gốc và nội dung thông tin. Có thể coi chứng thực số là một loại “giấy tờ” điện tử dùng để chứng thực bạn là ai khi chúng ta tham gia vào mạng Internet. Chứng thực số được cấp bởi một cơ quan chứng thực có uy tín trên thế giới.

Các chứng thực số được sử dụng trong quá trình tiến hành các giao dịch trên mạng Internet để một người tham gia giao dịch có thể biết chính xác được họ đang giao dịch với ai và tăng độ tin cậy giữa các bên trong quá trình giao dịch.

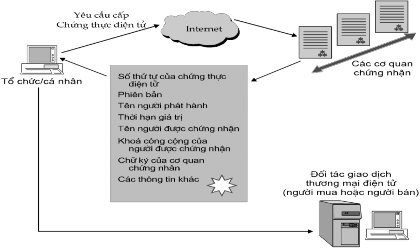

Một chứng thực số bao gồm:

- Khóa công khai của người sở hữu chứng thực số này,

- Các thông tin riêng của người sở hữu chứng thực,

- Hạn sử dụng,

- Tên cơ quan cấp chứng thực điện tử,

- Số hiệu của chứng thực,

- Chữ ký của nhà cung cấp.

Các loại chứng thực số đang được sử dụng hiện nay là:

(1) Chứng thực cho máy chủ Web (Server Certificate): dùng để xác nhận cho một máy chủ Web trong quá trình trao đổi thông tin với các trình duyệt Web. Ngoài ra nó còn được sử dụng để trao đổi khóa giữa máy chủ Web và trình duyệt.

(2) Chứng thực cho các phần mềm: sử dụng để đảm bảo là phần mềm đó là một phần mềm hợp pháp, không chứa Virus hay là phần mềm lừa đảo.

(3) Chứng thực cá nhân: được dùng cho một người nào đó muốn trao đổi thông tin với một người khác ở trên mạng hay tham gia vào các giao dịch trên mạng.

(4) Chứng thực của các nhà cung cấp chứng thực điện tử: được sử dụng để các bên tham gia các hoạt động trên mạng Internet xác nhận khóa công khai của nhà cung cấp trên chứng thực của đối tác.

Trong TMĐT, cũng có nhiều kiểu chứng thực được sử dụng với mục đích khác nhau. Một trong các kiểu chứng thực quan trọng được sử dụng là chứng thực khóa công khai.

Chứng thực khóa công khai được một cơ quan chứng thực (CA - Certification Authority) ký. CA chứng thực nhận dạng và khóa công khai (hoặc các thuộc tính khác) của chủ thể chứng thực.

7.2.2. Sơ đồ chứng thực số sử dụng hệ mã hóa không đối xứng

Quá trình tạo chứng thực số sử dụng khóa công khai được mô tả bởi sơ đồ sau:

Hình 7.3. Chứng thực số sử dụng khoá công khai