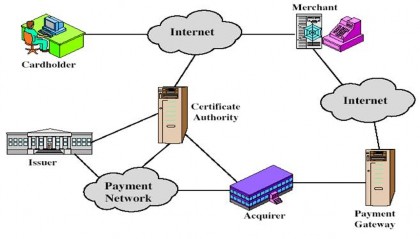

Những ưu điểm của SET: Đảm bảo tính chính xác của thông tin cho cả 2 bên gửi và nhận; Đảm bảo tính toàn vẹn của thông tin do có sử dụng các phương pháp mã hóa dữ liệu để che giấu thông tin; Do khóa dùng để mã hóa và giải mã được mã bằng phương pháp khóa công khai nên khả năng bị bẻ khóa là rất khó xảy ra; Sự xác nhận các thông tin về tài khoản là do các ngân hàng trung gian thực hiện nên người dùng không sợ lộ các thông tin về tài khoản của mình khi tiến hành các giao dịch trên mạng; Có cơ chế xác thực cho cả hai phía gửi và nhận tin thông qua các chứng thực số nên giảm được tình trạng chối cãi cũng như lừa đảo trên mạng.

Hạn chế của SET: Thường có độ trễ khi giao dịch. Độ trễ sinh ra là do tính phức tạp của các thuật toán mã hóa công khai và do việc thường xuyên phải tiến hành giao dịch với các ngân hàng trung gian để xác thực lại các bên tham gia trong giao dịch; Một lượng lớn các thao tác backup dữ liệu được thực hiện trong quá trình giao dịch, do đó làm cho hệ thống trở nên công kềnh và làm chậm quá trình giao dịch; SET yêu cầu các thiết bị phần cứng chuyên dụng mà giá thành của các thiết bị này hiện tại có thể là rất cao; SET cũng yêu cầu một số phần mềm chuyên dụng phải được cài đặt tại trình duyệt của máy client như là ví tiền điện tử. Có thể hình dung sơ đồ đầy đủ của SET như trong Hình 6.9

Hình 6.9: Các thành phần của SET

6.3.2.4. Giao thức WEP (Wired Equivalent Privacy)

Wifi (Wireless Fidelity) là thuật ngữ hiện giờ vẫn còn đang gây tranh cãi vì nó chẳng có nghĩa gì cả, chỉ là một bộ giao thức cho thiết bị không dây dựa trên chuẩn 802.11x bao gồm các Access Point và các thiết bị đầu cuối không dây như PC Card, USB Card, Wifi PDA,... kết nối với nhau. Wifi sử dụng nhiều chuẩn mã hoá khác nhau nhằm bảo vệ cho việc tránh truy cập trái phép. Do tính đặc thù của kết nối không dây là không thể giới hạn về mặt vật lý truy cập đến đường truyền, bất cứ ai trong vùng phủ sóng đều có thể truy cập được, nên mã hoá là điều cần thiết đối với người sử dụng cần sự riêng tư, an toàn. Wifi hiện nay có 3 kiểu mã hoá chính là: WEP (Wired Equivalent Privacy), WPA (Wireless Protected Access) và WPA2.

WEP (Wired Equivalent Privacy) nghĩa là bảo mật tương đương với mạng có dây (Wired LAN). Khái niệm này là một phần trong chuẩn IEEE

802.11. Theo định nghĩa, WEP được thiết kế để đảm bảo tính bảo mật cho mạng không dây đạt mức độ như mạng nối cáp truyền thống. Đối với mạng LAN (định nghĩa theo chuẩn IEEE 802.3), bảo mật dữ liệu trên đường truyền đối với các tấn công bên ngoài được đảm bảo qua biện pháp giới hạn vật lý, tức là kẻ tấn công không thể truy xuất trực tiếp đến hệ thống đường truyền cáp. Do đó chuẩn 802.3 không đặt ra vấn đề mã hóa dữ liệu để chống lại các truy cập trái phép. Đối với chuẩn 802.11, vấn đề mã hóa dữ liệu được ưu tiên hàng đầu do đặc tính của mạng không dây là không thể giới hạn về mặt vật lý truy cập đến đường truyền, bất cứ ai trong vùng phủ sóng đều có thể truy cập dữ liệu nếu không được bảo vệ.

Như vậy, WEP cung cấp bảo mật cho dữ liệu trên mạng không dây qua phương thức mã hóa sử dụng thuật toán đối xứng RC4, được Ron Rivest - thuộc hãng RSA Security Inc nổi tiếng - phát triển. Thuật toán RC4 cho phép chiều dài của khóa thay đổi và có thể lên đến 256 bit. Chuẩn

Có thể bạn quan tâm!

-

Một Số Tiêu Chuẩn Về Bảo Mật Và An Toàn Thông Tin Của Nist

Một Số Tiêu Chuẩn Về Bảo Mật Và An Toàn Thông Tin Của Nist -

Các Bước Để Áp Dụng Khung An Ninh Mạng Của Nist Vào Thực Tế

Các Bước Để Áp Dụng Khung An Ninh Mạng Của Nist Vào Thực Tế -

Bảo Mật Đối Với Các Cơ Chế Phân Quyền Người Dùng

Bảo Mật Đối Với Các Cơ Chế Phân Quyền Người Dùng -

Những Ưu Điểm Và Nhược Điểm Của Tường Lửa

Những Ưu Điểm Và Nhược Điểm Của Tường Lửa -

Có Cơ Chế Bảo Vệ Chống Lại Các Nguy Cơ

Có Cơ Chế Bảo Vệ Chống Lại Các Nguy Cơ -

Sơ Đồ Chứng Thực Số Sử Dụng Hệ Mã Hóa Không Đối Xứng

Sơ Đồ Chứng Thực Số Sử Dụng Hệ Mã Hóa Không Đối Xứng

Xem toàn bộ 194 trang tài liệu này.

802.11 đòi hỏi bắt buộc các thiết bị WEP phải hỗ trợ chiều dài khóa tối thiểu là 40 bit, đồng thời đảm bảo tùy chọn hỗ trợ cho các khóa dài hơn. Hiện nay, đa số các thiết bị không dây hỗ trợ WEP với ba chiều dài khóa: 40 bit, 64 bit và 128 bit.

Với phương thức mã hóa RC4, WEP cung cấp tính bảo mật và toàn vẹn của thông tin trên mạng không dây, đồng thời được xem như một phương thức kiểm soát truy cập. Một máy nối mạng không dây không có khóa WEP chính xác sẽ không thể truy cập đến Access Point (AP) và cũng không thể giải mã cũng như thay đổi dữ liệu trên đường truyền. Tuy nhiên, gần đây đã có những phát hiện của giới phân tích an ninh cho thấy nếu bắt được một số lượng lớn nhất định dữ liệu đã mã hóa sử dụng WEP và sử dụng công cụ thích hợp, có thể dò tìm được chính xác khóa WEP trong thời gian ngắn. Điểm yếu này là do lỗ hổng trong cách thức WEP sử dụng phương pháp mã hóa RC4.

Hạn chế của WEP: Do WEP sử dụng RC4, một thuật toán sử dụng phương thức mã hóa dòng (Stream Cipher), nên cần một cơ chế đảm bảo hai dữ liệu giống nhau sẽ không cho kết quả giống nhau sau khi được mã hóa hai lần khác nhau. Đây là một yếu tố quan trọng trong vấn đề mã hóa dữ liệu nhằm hạn chế khả năng suy đoán khóa của Hacker. Để đạt mục đích trên, một giá trị có tên Initialization Vector (IV) được sử dụng để cộng thêm với khóa nhằm tạo ra khóa khác nhau mỗi lần mã hóa. IV là một giá trị có chiều dài 24 bit và được chuẩn IEEE 802.11 đề nghị (không bắt buộc) phải thay đổi theo từng gói dữ liệu. Vì máy gửi tạo ra IV không theo định luật hay tiêu chuẩn, IV bắt buộc phải được gửi đến máy nhận ở dạng không mã hóa. Máy nhận sẽ sử dụng giá trị IV và khóa để giải mã gói dữ liệu.

Cách sử dụng giá trị IV là nguồn gốc của đa số các vấn đề với WEP. Do giá trị IV được truyền đi ở dạng không mã hóa và đặt trong Header của gói dữ liệu 802.11 nên bất cứ ai "tóm được" dữ liệu trên mạng đều có thể thấy được. Với độ dài 24 bit, giá trị của IV dao động trong khoảng

16.777.216 trường hợp. Những chuyên gia bảo mật tại đại học California- Berkeley đã phát hiện ra là khi cùng giá trị IV được sử dụng với cùng khóa trên một gói dữ liệu mã hóa (khái niệm này được gọi nôm na là va chạm IV), kẻ tấn công có thể bắt gói dữ liệu và tìm ra được khóa WEP. Thêm vào đó, ba nhà phân tích mã hóa Fluhrer, Mantin và Shamir (FMS) đã phát hiện thêm những điểm yếu của thuật toán tạo IV cho RC4. FMS đã vạch

ra một phương pháp phát hiện và sử dụng những IV lỗi nhằm tìm ra khóa WEP.

Thêm vào đó, một trong những mối nguy hiểm lớn nhất là những cách tấn công dùng hai phương pháp nêu trên đều mang tính chất thụ động. Có nghĩa là kẻ tấn công chỉ cần thu nhận các gói dữ liệu trên đường truyền mà không cần liên lạc với Access Point. Điều này khiến khả năng phát hiện các tấn công tìm khóa WEP đầy khó khăn và gần như không thể phát hiện được.

Giải pháp WEP tối ưu: Với những điểm yếu nghiêm trọng của WEP và sự phát tán rộng rãi của các công cụ dò tìm khóa WEP trên Internet, giao thức này không còn là giải pháp bảo mật được chọn cho các mạng có mức độ nhạy cảm thông tin cao. Tuy nhiên, trong rất nhiều các thiết bị mạng không dây hiện nay, giải pháp bảo mật dữ liệu được hỗ trợ phổ biến vẫn là WEP. Dù sao đi nữa, các lỗ hổng của WEP vẫn có thể được giảm thiểu nếu được cấu hình đúng, đồng thời sử dụng các biện pháp an ninh khác mang tính chất hỗ trợ.

Để gia tăng mức độ bảo mật cho WEP và gây khó khăn cho Hacker, các biện pháp sau được đề nghị:

(1) Sử dụng khóa WEP có độ dài 128 bit: Thường các thiết bị WEP cho phép cấu hình khóa ở ba độ dài: 40 bit, 64 bit, 128 bit. Sử dụng khóa với độ dài 128 bit gia tăng số lượng gói dữ liệu kẻ tấn công cần phải có để phân tích IV, gây khó khăn và kéo dài thời gian giải mã khóa WEP. Nếu thiết bị không dây của bạn chỉ hỗ trợ WEP ở mức 40 bit (thường gặp ở các thiết bị không dây cũ), bạn cần liên lạc với nhà sản xuất để tải về phiên bản cập nhật Firmware mới nhất.

(2) Thực thi chính sách thay đổi khóa WEP định kỳ: Do WEP không hỗ trợ phương thức thay đổi khóa tự động nên sự thay đổi khóa định kỳ sẽ gây khó khăn cho người sử dụng. Tuy nhiên, nếu không đổi khóa WEP thường xuyên thì cũng nên thực hiện ít nhất một lần trong tháng hoặc khi nghi ngờ có khả năng bị lộ khóa.

(3) Sử dụng các công cụ theo dõi số liệu thống kê dữ liệu trên đường truyền không dây: Do các công cụ dò khóa WEP cần bắt được số lượng lớn gói dữ liệu và kẻ tấn công có thể phải sử dụng các công cụ phát sinh dữ liệu nên sự đột biến về lưu lượng dữ liệu có thể là dấu hiệu của một cuộc tấn công WEP, đánh động người quản trị mạng phát hiện và áp dụng các biện pháp phòng chống kịp thời.

Tương lai của WEP: Như đã được đề cập trong các phần trên, WEP (802.11) không cung cấp độ bảo mật cần thiết cho đa số các ứng dụng không dây cần độ an toàn cao. Do sử dụng khóa cố định, WEP có thể được bẻ khóa dễ dàng bằng các công cụ sẵn có. Điều này thúc đẩy các nhà quản trị mạng tìm các giải pháp WEP không chuẩn từ các nhà sản xuất. Tuy nhiên, do những giải pháp này không được chuẩn hóa nên lại gây khó khăn cho việc tích hợp các thiết bị giữa các hãng sản xuất khác nhau.

Hiện nay, chuẩn 802.11i đang được phát triển bởi IEEE với mục đích khắc phục các điểm yếu của WEP và trở thành chuẩn thay thế hoàn toàn cho WEP khi được chấp thuận và triển khai rộng rãi. Nhưng thời điểm chuẩn 802.11i được thông qua chính thức vẫn chưa được công bố. Do vậy, hiệp hội WiFi của các nhà sản xuất không dây đã đề xuất và phổ biến rộng rãi chuẩn WPA (WiFi Protected Access) như một bước đệm trước khi chính thức triển khai 802.11i. Về phương diện kỹ thuật, chuẩn WPA là bản sao mới nhất của 802.11i và đảm bảo tính tương thích giữa các thiết bị từ các nhà sản xuất khác nhau. Tới thời điểm hiện nay, một số các thiết bị WiFi mới đã hỗ trợ WPA, WPA2 giải quyết được vấn đề bảo mật của WEP.

Mặc dù có những nhược điểm nghiêm trọng, bảo mật WEP vẫn tốt hơn là không dùng cơ chế mã hóa nào cho mạng không dây! WEP có thể được xem như một cơ chế bảo mật ở mức độ thấp nhất, cần thiết được triển khai khi không thể sử dụng các biện pháp khác tốt hơn. Điều này phù hợp cho các tình huống sử dụng các thiết bị không dây cũ chưa có hỗ trợ WPA, hoặc các tình huống có yêu cầu về độ bảo mật thấp như mạng không dây gia đình, mạng không dây cộng đồng,...

6.3.3. Sử dụng tường lửa

6.3.3.1. Khái niệm

Tường lửa (Firewall) chính là một thiết bị (cả phần cứng và mềm) nhằm thực thi những biện pháp đảm bảo an toàn và bảo mật cho việc vào/ra hệ thống mạng, tuy nhiên không phải là tất cả. Tường lửa cho phép những người sử dụng mạng máy tính của một tổ chức có thể truy cập tài nguyên của các mạng khác, nhưng đồng thời ngăn cấm những người sử dụng khác, không được phép, từ bên ngoài truy cập vào mạng máy tính của tổ chức. Tư tưởng cơ bản của Firewall là: đặt cấu hình mạng sao cho tất cả các thông tin vào ra mạng đều phải đi qua một máy được chỉ định và đó chính là Firewall. Ở đây, Firewall sẽ quyết định cho những gì đi qua và cấm không cho những gì đi qua để đảm bảo an toàn.

Là một thiết bị bảo vệ nằm ở biên giới mạng máy tính, Firewall phân chia mạng máy tính thành hai vùng riêng biệt, một vùng là vùng tin cậy và vùng kia là vùng không tin cậy nhằm bảo vệ mọi truy nhập trái phép từ vùng không tin cậy đối với vùng tin cậy (vùng tin cậy còn gọi là vùng được bảo vệ). Firewall ngăn cản các truy nhập trái phép bằng cách lọc tất cả những giao dịch theo một luật đã định nghĩa trước. Do vậy Firewall chỉ hoạt động hiệu quả khi các luật lọc đó tốt. Firewall chính là công cụ thực thi chính sách an toàn mạng máy tính bằng cách định nghĩa các dịch vụ và các truy nhập được phép hoặc bị ngăn cản, chính sách an toàn mạng máy tính bắt buộc tất cả các truy nhập đều phải thông qua Firewall để cho phép kiểm soát và điều chỉnh khi cần.

6.3.3.2. Các đặc điểm chính của Firewall

Tường lửa có các đặc điểm chính sau đây:

(1) Là kỹ thuật được tích hợp vào mạng để chống lại sự truy cập trái phép, nhằm bảo vệ nguồn thông tin nội bộ, hạn chế xâm nhập,

(2) Internet Firewall là thiết bị (phần cứng, mềm) nằm giữa mạng nội bộ Intranet (công ty, tổ chức, quốc gia..) và Internet. Thực hiện việc bảo mật thông tin của Intranet từ thế giới Internet bên ngoài,

(3) Thường được xây dựng trên hệ thống mạnh, chịu lỗi cao.

Một đặc điểm cần lưu ý là Firewall không có tác dụng bảo vệ trong các trường hợp sau:

- Hành động phá hoại hoặc truy nhập trái phép xuất phát từ mạng bên trong (vùng mạng tin cậy).

- Bảo vệ mạng khỏi những truy nhập được phép nhưng là những truy cập mang mục đích xấu. Bởi vì những truy nhập này sau khi được xác thực thẩm quyền thì được phép làm mọi thứ trong thẩm quyền của nó.

- Bảo vệ mạng khỏi tất cả các cuộc tấn công có hại. Tin tặc có thể lợi dụng lỗ hổng của các cổng dịch vụ mà truy nhập đến các cổng này được sự cho phép bởi Firewall.

Đối với những máy sử dụng WindowsXP thì phần mềm Firewall được tích hợp cùng với hệ điều hành và người sử dụng chỉ việc bật chức năng này lên để thiết lập một bức tường lửa bảo vệ máy tính của mình. Nhưng với các hệ điều hành Windows phiên bản trước đó thì chưa được tích hợp gói phần mềm này.

Đối với các hệ thống lớn hay các máy chủ thì thường chúng ta sử dụng hệ thống phần cứng để xây dựng Firewall nhằm đảm bảo độ tin cậy cao cho toàn bộ hệ thống.

Đối với từng tổ chức doanh nghiệp cụ thể thì cần có những chính sách xây dựng tường lửa khác nhau sao cho hoạt động một cách hiệu quả và phù hợp với quy mô của doanh nghiệp mình. Với những doanh nghiệp lớn thì có thể xây dựng tường lửa với nhiều mức bảo vệ khác nhau, đưa ra các Firewall nhiều lớp bên trong doanh nghiệp để có thể làm cách ly các đơn vị phòng ban, các Domain với nhau.

Các doanh nghiệp có Website thương mại (hoặc mạng LAN) nên sử dụng các phần mềm bức tường lửa có bản quyền của các tổ chức cung cấp phần mềm có uy tín trên thế giới như Microsoft,...

6.3.3.3. Phân loại tường lửa

Có nhiều cách phân loại tường lửa trong các hệ thống thông tin, như phân loại theo cấu tạo, phân loại theo mục đích sử dụng, phân loại theo cơ chế hoạt động, phân loại theo các tiêu chí khi kiểm soát gói tin,... Sau đây sẽ trình bày cách phân loại dựa trên cơ chế hoạt động của tường lửa trong hệ thống thông tin của tổ chức.

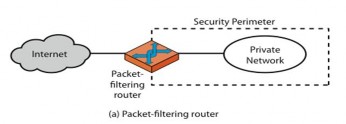

Tường lửa mức mạng (Firewall lọc gói): Đây là loại tường lửa sử dụng thiết bị phần cứng để xây dựng. Cụ thể ở đây là tường lửa được xây dựng trên bộ định tuyến. Quy tắc hoạt động của loại tường lửa kiểu này là nó kiểm soát tất cả các gói tin đi qua bộ định tuyến và qua đó lọc các gói tin này theo một tiêu chuẩn nào đó.

Như chúng ta biết, thông tin được truyền trên mạng theo các gói tin và trên mỗi gói tin đều chứa thông tin về địa chỉ của người gửi. Tường lửa được xây dựng trên bộ định tuyến cho phép chúng ta kiểm soát các gói tin này và lọc các gói tin theo địa chỉ IP của người gửi.

Firewall lọc gói theo dõi 4 tham số của mỗi gói tin TCP/IP là địa chỉ IP nguồn và đích, cổng dịch vụ nguồn và đích, nếu các tham số này thoả mãn một điều kiện lọc cho trước nào đó thì hành động của điều kiện lọc đó sẽ được áp dụng cho gói tin đó, thông thường là hành động huỷ bỏ gói tin hoặc chuyển tiếp gói tin. Firewall lọc gói không kiểm tra nội dung của gói tin chuyển qua, do đó không thể kiểm soát được kết nối hoặc giao thức nào thông qua Firewall lọc gói cả. Firewall loại này thường được kết hợp cùng với Router.

Hình 6.10. Tường lửa với cơ chế lọc gói