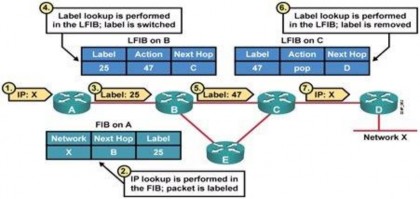

- Chuyển tiếp gói tin

Ở chặn đầu tiên, gói tin IP đi vào miền MPLS, Router biên sẽ dựa vào địa chỉ đích tìm kiếm trong bảng FIB để gán nhãn cho gói tin.

Ở chặn kế tiếp, Router trong miền MPLS sẽ dựa vào nhãn được lưu trong bảng LFIB để xác định nút kế tiếp, thay đổi nhãn và forward gói tin đi.

Ở chặn cuối cùng, Router biên sẽ dựa vào nhãn đặc biệt để gở bỏ gói tin và gởi ra ngoài miền MPLS.

Hình 3.7: Chuyển tiếp gói tin trong MPLS

3.3. Ứng dụng công nghệ MPLS - VPN.

3.3.1. Giới thiệu

VPN là công nghệ mạng riêng ảo được xây dựng dựa trên hạ tầng của MPLS. Một mạng riêng yêu cầu các khách hàng đầu cuối có thể kết nối với nhau và hoàn toàn độc lập với các mạng riêng khác. Ngày nay, mỗi công ty đều có các chi nhánh được phân bố khắp nơi, yêu cầu của công nghệ VPN là xây dựng các kết nối ảo (Tunnel) thay cho các kết nối thật (Lease Line) kết nối các chi nhánh lại với nhau thông qua hạ tầng của nhà cung cấp dịch vụ chung.

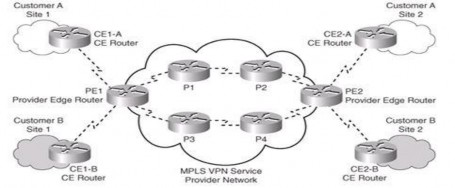

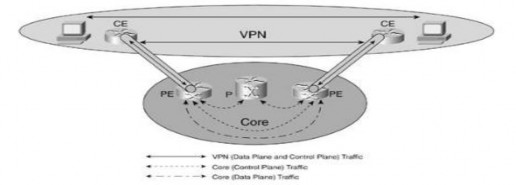

3.3.2. Mô hình mạng MPLS VPN

Nhà cung cấp dịch dụ sẽ cung cấp hạ tầng dùng chung cho các khách hàng có kết nối VPN. Trong đó:

- Mạng khách hàng (customer network): thường là miền điều khiển của khách hàng gồm các thiết bị hay các router trải rộng trên nhiều site của cùng một khách hàng. Các router CE- là những router trong mạng khách hàng giao tiếp với mạng của nhà cung cấp. Ở hình 10, mạng khách hàng của Customer A gồm các router CE1-A, CE2- A và các thiết bị trong Site1 và Site2 của Customer A. Các router CE của Customer A là CE1-A, CE2-A, router CE của Customer B là CE1-B, CE2-B.

- Mạng của nhà cung cấp (provider network): miền thuộc điều khiển của nhà cung cấp gồm các router biên và lõi để kết nối các site thuộc vào các khách hàng trong một hạ tầng mạng chia sẻ. Các router PE là các router trong mạng của nhà cung cấp giao tiếp với router biên của khách hàng. Các router P là router trong lõi của mạng, giao tiếp với router lõi khác hoặc router biên của nhà cung cấp. Trong hình 10, mạng của nhà cung cấp gồm các router PE1, PE2, P1, P2, P3, P4. Trong đó, PE1 và PE2 là router biên của nhà cung cấp trong miền MPLS - VPN cho khách hàng A và B. Router P1, P2, P3, P4 là router nhà cung cấp (provider router).

Hình 3.8: Cấu trúc mạng MPLS - VPN

3.3. 3 Thành phần trong cấu trúc MPLS VPN

Chuyển mạch ảo VRF

VRF -Virtual Routing Forwarding: là một tổ hợp định tuyến và chuyển mạch đi

kèm với một giao thức định tuyến trên PE router. Trên PE mỗi VRF được gán cho 1

VPN của khách hàng để phân biệt các khách hàng với nhau. Chấp nhận cho phép các

khách hàng khác nhau có thể trùng lập IP lẫn nhau.

Route Distinguisher

Trong mô hình định tuyến MPLS VPN, router PE phân biệt các khách hàng bằng VRF. Tuy nhiên, thông tin này cần được mang theo giữa các router PE để cho phép truyền dữ liệu giữa các site khách hàng qua MPLS VPN backbone. Router PE phải có khả năng thực thi các tiến trình cho phép các mạng khách hàng kết nối vào có không gian địa chỉ trùng lặp (overlapping address spaces). Router PE học các tuyến này từ các mạng khách hàng và quảng bá thông tin này bằng mạng trục chia sẻ của nhà cung cấp (share provider backbone). Điều này thực hiện bằng việc kết hợp với RD (route distinguisher) trong bảng định tuyến ảo (virtual routing table) trên một route PE. RD là một định danh 64-bit duy nhất, thêm vào trước 32-bit địa chỉ tuyến được học từ router CE tạo thành địa chỉ 96-bit duy nhất có thể được chuyển vận giữa các router PE

trong miền MPLS. Do đó, duy nhất một RD được cấu hình cho 1 VRF trên router PE. Địa chỉ 96-bit cuối cùng (tổng hợp của 32-bit địa chỉ khách hàng và 64-bit RD) được gọi là một địa chỉ VPNv4 Địa chỉ VPNv4 được truyền tải giữa các Router PE bằng giáo thức MPBGP (Multiprotocol BGP).

Route-Target (RT)

RD chỉ sử dụng riêng cho 1 VPN để phân biệt địa chỉ IP đẫn đến việc các khách hàng có nhiều kết nối VPN trở nên khó giải quyết. Khi thực thi các cấu trúc mạng VPN phức tạp (như: extranet VPN, Internet access VPNs, network management VPN…) sử dụng công nghệ MPLS VPN thì RT giữ vai trò nồng cốt. Một địa chỉ mạng có thể được kết hợp với một hoặc nhiều export RT khi quảng bá qua mạng MPLS VPN. Như vậy , RT có thể kết hợp với nhiều site thành viên của nhiều VPN.

3.3.4. Thông tin định tuyến qua môi trường MPLS - VPN

Gói tin IPv4 được gởi từ CE Router đến PE Router và được cập nhật vào trong bảng VRF.

Gói tin IPv4 sẽ được gắn vào thông số RD để phân biệt những địa chỉ IP trùng lấp trở thành địa chỉ VPNv4 và được gởi từ PE router này đến PE router khác bằng giao thức MP BGP.

PE Router đầu xa nhận được địa chỉ VPNv4 gở bỏ giá trị RD, cho vào bảng VRF dựa vào giá trị RT để xác định cổng ra và gởi đến cho CE Router đích.

3.4. Vấn đề bảo mật MPLS – VPN

Bảo mật cho một VPN cần yêu cầu:

Tách biệt VPN (đánh địa chỉ và lưu lượng)

Chống lại được các cuộc tấn công

Dấu được cấu trúc mạng lõi

3.4.1. Tách biệt các VPN

Điều quan trọng trong vấn đề bảo mật cho các người sử dụng VPN là luồng lưu lượng của họ phải được giữ tách biệt với các luồng lưu lượng VPN khác và luồng lưu lượng trên mạng lõi. Điều đó có nghĩa các lưu lượng VPN khác cũng như lưu lượng lõi không thể thâm nhập vào VPN của họ

Một yêu cầu khác đó là mỗi mỗi VPN có khả năng sử dụng một địa chỉ IP mà không ảnh hưởng hoặc bị ảnh hưởng tới các Von khác hoặc là mạng lõi. Chúng ta sẽ phân tích tại sao tiêu chuẩn RFC 2547 bít đáp ứng được yêu cầu này. Trước hết có thể

có được dải địa chỉ tách biệt nhau,và ở phần sau là luồng dữ liệu và điều khiển được phân biệt rõ rang giữa các VPN cũng như một VPN với mạng lõi

3.4.1.1. Tách biệt không gian địa chỉ

Để có thể phân biệt các địa chỉ khác nhau giữa các VPN khác nhau, RFC 2547 bit không hiểu tiêu chuẩn địa chỉ IPv4 hoặc IPv6 trên miền điều khiển của các VPN trên mạng lõi. Thay vào đó, tiêu chuẩn này đưa ra khái niệm địa chỉ VPN-IPv4 hoặc VPN-IPv6. Một địa chỉ IPv4 bao gồm 8 byte phân biệt tuyến RD( route distinguisher) theo sau đó là 4 byte địa chỉ IPv4

Mục đích của một RD là nó cho phép toàn bộ không gian địa chỉ IPv4 được sử dụng trong hoàn cảnh khác(ở đây là cho các VPN). Trên một bộ định tuyến một RD có thể xác định một chuyển tiếp và định tuyến VPN, trong đó toàn bộ địa chỉ IPv4 có thể được sử dụng độc lập. Có nghĩa là RD sẽ làm cho các tuyến sử dụng địa chỉ IPv4 của một VPN là duy nhất trên mạng lõi MPLS – VPN

Bởi vì trong cấu MPLS – VPN chỉ có các bộ định tuyến của nhà cung cấp dịch vụ PE phải biết các tuyến VPN. Bởi vì bộ định tuyến PE sử dụng địa chỉ VPN- IPv4 cho các VPN, không gian địa chỉ là tách biệt giữa các VPN. Hơn thế nữa việc sử dụng IPv4 bên trong mạng lõi, đó là các địa chỉ khác với địa chỉ VPN-IPv4, vì thế mạng lõi cũng có không gian địa chỉ độc lập với các VPN khác nhau. Việc cung cấp này tạo ra sự khác nhau rõ ràng giữa các VPN cũng như giữa các VPN với mạng lõi

3.4.1.2 Tách biệt về lưu lượng

Lưu lượng VPN bao gồm luồng lưu lượng VPN trên miền dữ liệu và miền điều khiển. Người sử dụng VPN đòi hỏi lưu lượng của họ không bị trộn lẫn với lưu lượng VPN khác hoặc với lưu lượng lõi, tức là các gói tin không bị gửi tới một VPN khác và ngược lại

Trên mạng của nhà cung cấp dịch vụ, thì yêu cầu này càng rõ ràng bởi vì lưu lượng sẽ phải được chuyển qua mạng lõi MPLS. Ở đây chúng ta phân biệt lưu lượng miền điều khiển và miền dữ liệu. Miền điều khiển là nơi lưu lượng khởi đầu và kết thúc bên trong mạng lõi, miền dữ liệu bao gồm lưu lượng từ các VPN khác nhau. Luồng lưu lượng VPN này được đóng gói, thường là LSP, và được gửi đi từ PE tới PE, bởi vì quá trình đóng gói này mà mạng lõi sẽ không bao giờ thấy được luồng lưu lượng VPN

Hình 3.9: Tách biệt lưu lượng

3.4.2 Chống lại các sự tấn công

Trong những năm vừa qua, số lượng các cuộc tấn công không chỉ nhầm vào ứng dụng mà còn tấn công trực tiếp và cơ sở hạ tầng mạng. Vì thế nhà cung cấp dịch vụ phải chú trọng tới vấn đề bảo mật cho mạng lõi. Tấn công từ chối dịch vụ là một ví dụ,nhưng trên môi trường mạng MPLS – VPN thì nó càng nguy hiểm hơn: nếu kẻ tấn công có thể nắm quyền kiểm soáth thiết PE, thì bảo mật của bất kỳ VPN trên mạng MPLS cũng có thể bị tổn hại, dù kết nối tới PE này hay không

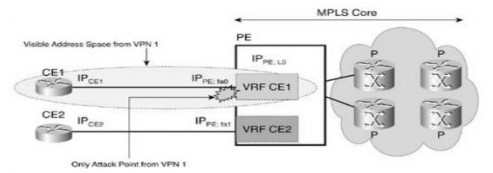

3.4.2.1. Nơi một mạng lõi MPLS có thể bị tấn công

Như đã đề cập đến phần trước, các VPN được tách biệt với nhau và với mạng lõi. Đó cũng là một hạn chế khả năng tấn công các điểm: Hình sau mô tả rằng, chỉ interface nơi mà một VPN có thể thấy được mạng lõi và gửi các gói tin tới một thiết bị của mạng lõi: đó là bộ định tuyến PE bởi vì mạch kết nối giữa các bộ định tuyến CE và PE thuộc về VPN. Vì thế, chỉ có các điểm tấn công nhìn thấy từ một VPN là: Tất cả các interface của bộ định tuyến PE kết nối tới bộ định tuyến CE của khách hàng. Trong hình VPN chỉ có thể thấy interface PE nó kết nối tới và không thể với các interface của PE này phải được bảo vệ cho toàn không gian VPN

Hình 3.10: Dải địa chỉ có thể nhận ra từ VPN

Chú ý là bộ định tuyến CE luôn luôn không tin cậy, thậm chí nếu một bộ định tuyến CE được kiểm soát bởi nhà cung cấp dịch vụ. Lý do là bởi vì CE luôn được đặt

ở phía khách hàng và có thể thay thế bởi các bộ định tuyến khác hoặc thậm chí, trong một số trường hợp, thay đổi bởi một máy trạm. Trong khi đó, một bộ định tuyến PE luôn đáng tin cậy, và phải đạt được điều đó, bởi vì một kẻ thâm nhập trên bộ định tuyến PE có thể làm nguy hại tới tất cả các VPN khác. Điều này có nghĩa là bộ định tuyến PE phải luôn luôn trong môi trường an toàn

3.4.2.2 Mạng lõi MPLS được bảo vệ

Tất cả các khả năng tấn công đều có thể kiểm soát được bằng cách cấu hình chính xác. Chúng ta có thể dùng ACL cho tất cả các interface của bộ định tuyến PE. Nếu định tuyến được yêu cầu thì cổng định tuyến phải không được khóa bởi ACL. Bây giờ một hacker chỉ có thể tấn công trực tiếp vào giao thức đinh tuyến. Từ phân tích trên, bộ định tuyến PE sẽ nhận các gói tin trên cổng cho giao thức định tuyến được bảo đảm. Bất kỳ gói tin nào khác tới PE sẽ bị drop bởi ACL

Trong cấu trúc MPLS VPN, nó cung cấp tính năng bảo mật cao hơn. Trước tiên là giao diện vào mạng lỏi bị giới hạn và chỉ để lộ ra địa chỉ IP của bộ định tuyến PE như thế có nghĩa là tính an toàn sẽ cao hơn. Bằng cách này, một mạng lõi MPLS VPN ít bị lộ ra để tấn công từ bên ngoài hơn so với công nghệ IP truyền thông, nơi mà các giao diện trên tất cả các bộ định tuyến lõi có thể mục tiêu cho các cuộc tấn công mạng. Tiếp đó, một ưu điểm nữa của MPLS đó là nó dùng bộ định tuyến biên tới bên ngoài nên làm cho nó dễ được bảo đảm hơn

So sánh với mạng lõi IP truyền thống, theo mặc định thì khá là mờ, mỗi một thành phần của mạng có thể đến được từ bên ngoài mạng. Điều này có thể được hạn chế bằng nhiều cách,như dùng ACL hoặc một số kỹ thuật dấu cấu trúc mạng lõi. Nhưng với mạng lõi MPLS thì so cấu trúc nên phần lớn các thiết bị trong lõi này là không thể đạt tới được.

3.4.3. Dấu cấu trúc mạng lõi

Mạng MPLS VPN dấu đi cơ sở hạ tầng mạng do cấu trúc của nó. Như vừa đề cập ở trên, chỉ có địa chỉ PE ngang hàng là lộ ra với người sử dụng, còn các bộ định tuyến P hoàn toàn được dấu đi. Điều này là rất quan trọng để hiểu việc dấu mạng lõi không bỏi vì ACL mà bản chất là việc tách biệt các địa chỉ trên mạng lõi MPLS: thậm chí nếu một địa chỉ của một bộ định tuyến P nào đấy bị lộ ra bên ngoài thì do địa chỉ này không thuộc về dải địa chỉ của người sử dụng nên không thể đến được

Chỉ có ngoại lệ đó là địa chỉ ngang hàng của bộ định tuyến PE. Tuy nhiên, dải

địa chỉ của kết nối CE-PE thuộc về VPN, không phải là mạng lõi. Trên thực tế, các dải địa chỉ giống nhau có thể được sử dụng trên một vài VPN khác nhau mà không sợ bị xung đột. Vì thế, mặc dù một địa chỉ PE có thể nhìn thấy từ VPN thì nói đúng ra không có bất kỳ thông tin bị lộ ra ngoài bởi vì địa chỉ này là dải địa chỉ VPN

Tuy nhiên, có một cách để dấu hoàn toàn bộ định tuyến PE với người dùng VPNN đó là: sử dụng địa chỉ không đánh số và định tuyến tĩnh giữa PE và CE

3.5. Đánh giá giữa IP – VPN và MPLS – VPN

Hiện nay, có hai giải pháp có thể đáp ứng được các yêu cầu VPN là IPSec VPN và MPLS VPN. Dưới đây là bảng đánh giá dưới góc độ khách hàng và quá trình phân tích các tiêu chí để lựa chọn giải pháp phù hợp:

Bảng 3.1: So sánh giữa IP – VPN và MpLS - VPN

GIẢI PHÁP | ||

MPLS VPN | IP VPN | |

Công nghệ chuyển mạch | Chuyển mạch Nhãn | Chuyển mạch IP |

Hạ tầng mạng | Mạng Core của ISP | Internet |

Tốc độ chuyển mạch | Cao | Thấp |

Thời gian trễ mạng | Thấp | Cao |

Tỉ lệ mất gói tin | Thấp | Cao |

Độ bảo mật thông tin | Rất cao | Tương đối |

Khả năng mở rộng | Cao, dễ dàng | Khó mở rộng với mạng lớn |

Chi phí thiết bị | Thấp | Rất cao nếu muốn đảm bảo chất lượng |

Chi phí dịch vụ | Có phí | Miễn phí |

Đơn vị thực hiện | ISP | Khách hàng |

Có thể bạn quan tâm!

-

Kết Hợp Sa Kiểu Tunnel Khi 2 Điểm Cuối Trùng Nhau

Kết Hợp Sa Kiểu Tunnel Khi 2 Điểm Cuối Trùng Nhau -

Truy Nhập Ip-Vpn Từ Xa Khởi Tạo Từ Phía Người Sử Dụng

Truy Nhập Ip-Vpn Từ Xa Khởi Tạo Từ Phía Người Sử Dụng -

Các Thành Phần Của Kết Nối Client-To-Lan

Các Thành Phần Của Kết Nối Client-To-Lan -

Tìm hiểu công nghệ chuyển mạch nhãn đa giao thức trong VPN - 11

Tìm hiểu công nghệ chuyển mạch nhãn đa giao thức trong VPN - 11

Xem toàn bộ 97 trang tài liệu này.

3.5.1. IPSec VPN

Các mạng VPN tuyền thống sử dụng 3 chức năng bảo mật như: tạo đường hầm (Tunneling), mã hóa dữ liệu (Encryption) và chứng thực (Authentication). Hạn chế đầu tiên và cũng là dễ nhận thấy nhất ở IPSec đó là làm giảm hiệu năng của mạng. Khi xét đường đi giữa hai máy tính A và B ở hai chi nhánh khác nhau. Khi A gởi gói tin

cho B, gói tin sẽ được gởi đến VPN Server ở chi nhánh A, VPN Server này sẽ kiểm tra gói tin xem liệu nó có cần thiết để chuyển đến VPN Server bên kia không. Trong một môi trường mạng không có VPN thì gói tin sẽ được truyền ngay qua VPN Server bên kia. Tuy nhiên, với giao thức IPSec, đầu tiên, gói tin phải được mã hóa, sau đó đóng gói vào các gói IP, hoạt động này tiêu tốn thời gian và gây trễ cho gói tin. Khi gói tin đến được VPN Server bên kia, nó lại phải được mở gói và giải mã, sau đó mới được chuyển đến máy B bằng gói IP, điều này một lần nữa lại làm tăng thêm độ trễ của mạng. Để cải thiện điều này, nhiều thiết bị phần cứng có tốc độ xử lý gói tin rất lớn được ra đời nhưng lại tỉ lệ thuận với giá thành, điều này làm cho chi phí triển khai IPSec VPN rất lớn.

Lại nói về chi phí, một điểm chúng ta cần cân nhắc khi triển khai các mạng VPN đó là các VPN Server – Customer Premise Equipment (CPE). Mỗi một CPE phải đóng vai trò như là một Router và có khả năng hỗ trợ Tunneling. Những CPE với chức năng này có giá thành rất cao, điều này lần nữa làm nổi bật yêu cầu chi phí khi xây dựng mạng IPSec VPN. Để khắc phục điều này, cách duy nhất là tải các phần mềm IPSec Client vào tất cả các PC, cách này giảm thiểu được chi phí nhưng ngược lại đòi hỏi sự hỗ trợ người dùng, khó khăn trong quản lý mạng và hiệu năng thì không cao.

Khai thác và bảo dưỡng cũng là một vấn đề nữa của các mạng IPSec VPN vì mỗi một đường hầm IPSec đều phải được thiết lập bằng tay. Cấu hình cho một đường hầm IPSec đơn lẻ không phải là vấn đề thế nhưng thời gian để thiết lập và duy trì một mạng VPN với nhiều site sẽ tăng lên đáng kể khi kích thước mạng được mở rộng. đặc biệt là với mạng VPN có cấu hình “full mesh” thì các nhà cung cấp dịch vụ sẽ gặp nhiều khó khăn trong hỗ trợ và xử lý sự cố kỹ thuật.

Vấn đề bảo mật cũng cần được quan tâm trong các mạng VPN. Mỗi CPE có thể truy nhập vào mạng Internet công cộng nhưng tin tức vẫn cần được bảo mật trong quá trình truyền giữa các site. Vì vậy, mỗi thiết bị CPE phải có biện pháp bảo mật nhất định (như Firewall). Và sự quản lý các firewall này sẽ trở nên rất khó khăn nhất là khi kích thước của mạng rất lớn. Với một mạng VPN khoảng 100 nút mạng, sẽ cần 100 firewall và mỗi khi cần một sự thay đổi nhỏ trong chính sách (policy) của firewall, chúng ta phải tiếp cận cả 100 firewall này trong mạng. Rõ ràng đây là một điểm hạn chế lớn của các mạng IPSec VPN về khía cạnh bảo mật.