Một phần vì quy trình chặt chẽ, nên FIPS có thời gian phát triển lâu hơn. Các ấn phẩm SP được ban hành bởi NIST, với các thông báo được đăng trên trang web của Trung tâm Tài nguyên An toàn Máy tính, nên có thời gian phát triển ngắn hơn. Điều này cũng đúng với hầu hết các ấn phẩm NISTIR có liên quan đến an toàn máy tính mà NIST xuất bản.

6.2.2.4. Các bước để áp dụng Khung An ninh mạng của NIST vào thực tế

Việc áp dụng Khung An ninh mạng của Viện Tiêu chuẩn và Công nghệ Quốc gia Mỹ gồm 5 bước: Thiết lập các mục tiêu cần đạt được; Tạo bản hồ sơ chi tiết; Đánh giá tình trạng hiện tại của tổ chức; Lên kế hoạch hành động phân tích khoảng cách; Thực hiện kế hoạch hành động. Những trình bày dưới đây sẽ khuyến nghị việc ứng dụng Khung an ninh mạng trong thực tế sao cho phù hợp với nhu cầu nghiệp vụ của tổ chức.

Phiên bản đầu tiên của Khung An ninh mạng (Cybersecurity Framework - CSF) do Viện Tiêu chuẩn và Công nghệ Quốc gia (National Institute of Standards and Technology - NIST) Mỹ xuất bản năm 2014 nhằm cung cấp hướng dẫn cho các tổ chức củng cố các biện pháp an ninh mạng, hiện tại đã được cập nhật lên phiên bản 1.1. CSF được các chuyên gia an ninh mạng thuộc chính phủ, học viện, ban, ngành xây dựng, dưới sự chỉ đạo của Tổng thống Barack Obama (nay là cựu Tổng thống) và sau đó được chính quyền mới đưa vào chính sách chính phủ liên bang.

Trong khi phần lớn các tổ chức nhìn nhận giá trị của CSF như một nỗ lực phối hợp chung, được đề nghị phổ biến nhằm cải thiện an ninh mạng với mọi quy mô tổ chức, thì việc áp dụng và triển khai CSF là một vấn đề không đơn giản. Các bước giúp các tổ chức đưa CSF vào thực tế bao gồm 5 bước như sau:

Hình 6.3: Các bước triển khai NIST

Bước 1: Thiết lập các mục tiêu cần đạt được

Trước khi triển khai CSF, các tổ chức phải tập trung vào việc thiết lập các mục tiêu cần đạt được. Rào cản điển hình đầu tiên của bước này là đạt được sự nhất trí xuyên suốt tổ chức về các mức độ chấp nhận rủi ro. Thông thường, bộ phận công nghệ thông tin (IT) và cấp quản lý cao hơn sẽ thiếu đồng thuận trong việc xác định mức độ rủi ro chấp nhận được.

Có thể bạn quan tâm!

-

Bảo Vệ Hệ Thống Thông Tin Theo Nhiều Mức

Bảo Vệ Hệ Thống Thông Tin Theo Nhiều Mức -

Các Kiến Trúc An Toàn Cho Hệ Thống Thông Tin

Các Kiến Trúc An Toàn Cho Hệ Thống Thông Tin -

Một Số Tiêu Chuẩn Về Bảo Mật Và An Toàn Thông Tin Của Nist

Một Số Tiêu Chuẩn Về Bảo Mật Và An Toàn Thông Tin Của Nist -

Bảo Mật Đối Với Các Cơ Chế Phân Quyền Người Dùng

Bảo Mật Đối Với Các Cơ Chế Phân Quyền Người Dùng -

Giao Thức Wep (Wired Equivalent Privacy)

Giao Thức Wep (Wired Equivalent Privacy) -

Những Ưu Điểm Và Nhược Điểm Của Tường Lửa

Những Ưu Điểm Và Nhược Điểm Của Tường Lửa

Xem toàn bộ 194 trang tài liệu này.

Để bắt đầu, cần phác thảo một bản thỏa thuận nhất quán để làm rõ chính xác đâu là mức độ rủi ro chấp nhận được. Trước khi tiến hành, tất cả mọi người đều phải đồng thuận với bản này. Thảo luận về vấn đề ngân sách, đặt ra các ưu tiên cao cho việc triển khai, đồng thời chọn ra những bộ phận muốn tập trung triển khai đều là những công việc quan trọng.

Tổ chức có thể bắt đầu với một bộ phận hoặc một nhóm bộ phận nhỏ trực thuộc. Tiến hành chương trình thí điểm để biết chương trình nào có thể khả thi, sau đó tìm ra những công cụ và giải pháp phù hợp cho việc triển khai rộng hơn. Điều này sẽ giúp xây dựng cho các triển khai sau này và ước tính chi phí một cách chính xác.

Bước 2: Tạo bản hồ sơ chi tiết

Bước tiếp theo là đi sâu hơn để điều chỉnh việc đưa CSF vào thực tế sao cho phù hợp với các nhu cầu nghiệp vụ cụ thể của tổ chức. Các Cấp độ Triển khai Khung (Framework Implementation Tiers) của NIST sẽ giúp tổ chức hiểu rõ hơn về tình trạng hiện tại và những gì cần đạt được, được chia thành 3 lĩnh vực:

Quá trình quản trị rủi ro;

Chương trình quản lý rủi ro tích hợp; Can thiệp từ bên ngoài.

Như hầu hết các khung CSF của NIST, những lĩnh vực này không cần thiết phải áp dụng một cách máy móc mà hoàn toàn có thể theo phương thức phù hợp với tổ chức. Có thể phân chia những lĩnh vực này thành các

thể loại như con người, quá trình, công cụ, hoặc tự thêm những thể loại riêng vào CSF.

Mỗi lĩnh vực được triển khai từ cấp độ 1 đến cấp độ 4:

Cấp độ 1 - Một phần: biểu thị quan điểm an ninh mạng không nhất quán và có tính phản ứng.

Cấp độ 2 - Rủi ro được nắm bắt: nhận thức các rủi ro, nhưng việc lên kế hoạch là nhất quán.

Cấp độ 3 - Có thể lặp lại: áp dụng các khung CSF trên toàn bộ tổ chức và chính sách nhất quán.

Cấp độ 4 - Thích ứng: đề cập đến việc chủ động phát hiện và dự đoán mối đe dọa.

Cấp độ càng cao thì sự triển khai khung CSF càng hoàn thiện hơn, tuy nhiên nên tùy chỉnh những cấp độ này để phù hợp với mục tiêu. Sử dụng những cấp độ đã được tùy chỉnh để đặt ra những mục tiêu nhưng hãy đảm bảo các cổ đông chủ chốt đều nhất trí trước khi tiến hành. Triển khai sẽ có hiệu quả nhất khi được tùy chỉnh sát với những nghiệp vụ cụ thể của tổ chức.

Bước 3: Đánh giá tình trạng hiện tại của tổ chức

Bước tiếp theo là tiến hành đánh giá rủi ro một cách chi tiết để biết được tình trạng hiện tại của tổ chức. Nên tiến hành cả đánh giá từ bên trong các lĩnh vực chức năng cụ thể và đánh giá độc lập xuyên suốt tổ chức. Tìm kiếm các phần mềm, công cụ mã nguồn mở và thương mại có thể giúp đánh giá được những lĩnh vực mục tiêu và đào tạo nhân viên sử dụng chúng, hoặc thuê một bên thứ ba giúp đánh giá rủi ro, ví dụ như các chương trình quét lỗ hổng, kiểm tra cho tiêu chuẩn của CIS (Center for Internet Security - Trung tâm An toàn thông tin), kiểm tra tấn công lừa đảo, phân tích hành vi,.... Đáng chú ý, không để những người tiến hành đánh giá rủi ro biết được những kết quả đánh giá của tổ chức.

Đội ngũ triển khai CSF cùng tập hợp và kiểm tra những kết quả đánh giá cuối cùng trước khi trình bày với các cổ đông chủ chốt. Mục tiêu sau cùng của quá trình này là giúp tổ chức hiểu rõ những rủi ro an ninh đối với quá trình vận hành tổ chức (bao gồm nhiệm vụ, chức năng, hình ảnh, uy tín), tài sản của tổ chức và các cá nhân. Các lỗ hổng và mối nguy cơ cần được xác định và báo cáo tài liệu đầy đủ.

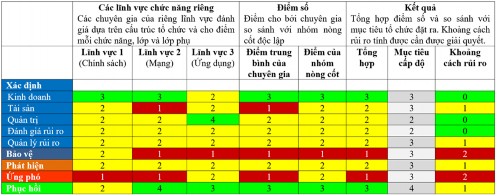

Trong biểu đồ trên, tổ chức đã xác định 3 lĩnh vực chức năng: Chính sách, Mạng và Ứng dụng. Những lĩnh vực này có thể trải trên đám mây lai (hybrid cloud) hoặc chia nhỏ ra những môi trường khác nhau để có thể theo dõi với mức độ chi tiết hơn, trong đó có sự xem xét những sự chỉ đạo, hướng đi chức năng khác nhau sẽ chịu trách nhiệm cho giải pháp tại chỗ hay đám mây.

Hình 6.4: Đánh giá tình trạng hiện tại của tổ chức

(Nguồn: “The Cybersecurity Framework In Action: An Intel Usecase”)

Bên trái biểu đồ liệt kê các chức năng khác nhau của CSF và có thể được mở rộng tới các mức độ chi tiết hơn. Các chức năng được đánh giá trên thang điểm 4, màu xanh - đã tốt, màu vàng - cần làm việc thêm, màu đỏ - yêu cầu phân tích, sửa chữa kỹ càng. Ở đây, chức năng trọng tâm “Xác định” được chia nhỏ với mục đích so sánh kết quả đánh giá của từng chức năng với nhóm đơn vị hội tụ nghiệp vụ nòng cốt. Điểm cho bởi các chuyên gia của riêng 3 lĩnh vực (subject matter expert) và điểm cho bởi nhóm nòng

cốt (core group) được tính trung bình, so sánh với mục tiêu của tổ chức, sau đó tính toán khoảng cách rủi ro. Khoảng cách lớn hơn yêu cầu giải pháp nhanh hơn. Từ bảng cho thấy, lĩnh vực “Bảo vệ” và “Ứng phó” của tổ chức là yếu nhất.

Bước 4: Lên kế hoạch hành động phân tích khoảng cách

Khi đã được trang bị kiến thức sâu hơn về những rủi ro và nhân tố tiềm tàng ảnh hưởng tới nghiệp vụ, có thể tiến tới phân tích khoảng cách. Ý tưởng là so sánh kết quả đánh giá thực tế với mục tiêu đặt ra. Có thể sẽ cần tạo một biểu đồ nhiệt để minh họa kết quả một cách dễ hiểu và thấu đáo. Các khác biệt, khoảng cách lớn ngay lập tức sẽ nhấn mạnh những lĩnh vực mà tổ chức cần tập trung vào.

Tìm hiểu xem tổ chức cần thực hiện những hành động gì để xóa bỏ khoảng cách giữa kết quả đánh giá thực tế và mục tiêu đặt ra. Xác định các hành động có thể áp dụng để cải thiện tình trạng hiện tại và ưu tiên thảo luận chúng với các cổ đông chủ chốt. Những yêu cầu đề án chi tiết, quyết định chi tiêu, biên chế nhân viên đều có thể ảnh hưởng đến kế hoạch của tổ chức.

Bước 5: Thực hiện kế hoạch hành động

Với một bức tranh rõ ràng về tình trạng hiện tại về các giải pháp phòng vệ, một tập hợp các mục tiêu được sắp xếp có tổ chức, các phân tích khoảng cách một cách toàn diện và một tập hợp các giải pháp ứng phó, tổ chức sẽ sẵn sàng triển khai CSF của NIST. Lần đầu triển khai sẽ là cơ hội để lưu lại quá trình thực hiện và xây dựng các tài liệu đào tạo cho việc triển khai rộng hơn sau này.

Việc thực hiện kế hoạch hành động vẫn chưa phải là kết thúc. Tổ chức cần thiết lập thước đo để kiểm tra mức độ hiệu quả, đồng thời liên tục đánh giá lại CSF để đảm bảo đạt được kết quả mong đợi. Thước đo cần bao gồm quá trình lặp lại và xác nhận liên tục với những người ra quyết định chính. Để đạt được lợi ích tối đa, tổ chức cần ngày càng hoàn thiện quá trình thực

hiện và điều chỉnh hơn nữa việc triển khai CSF của NIST để phù hợp với yêu cầu nghiệp vụ của tổ chức.

6.3. MỘT SỐ BIỆN PHÁP ĐẢM BẢO AN TOÀN CHO HỆ THỐNG THÔNG TIN

6.3.1. Phân quyền người sử dụng

6.3.1.1. Khái niệm

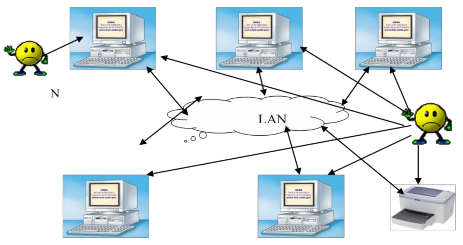

Người sử dụng (người dùng) là những người được quyền đăng nhập và sử dụng tài nguyên của hệ thống trong phạm vi quyền hạn của mình. Nếu chúng ta chỉ sử dụng máy tính riêng rẽ (ví dụ như các máy tính để bàn ở nhà) thì cả hệ thống (thường) sẽ chỉ có một người dùng duy nhất và người dùng này thường có luôn quyền quản trị cũng như mọi quyền khác đối với hệ thống.

Tuy nhiên, ngày nay trong công việc hàng ngày chúng ta thường xuyên làm việc trong môi trường làm việc với các hệ thống máy tính lớn được nối liên thông với nhau, ngoài ra ngay trên một máy cũng có thể có nhiều người dùng khác nhau. Vì vậy nếu chúng ta không có sự phân biệt rõ ràng về quyền hạn đối với những người dùng này thì sẽ gây ra tình trạng mất an toàn trong hệ thống đồng thời đánh mất tính riêng tư của những người dùng trong hệ thống.

Phân quyền người dùng là những biện pháp giúp phân chia rõ ràng quyền hạn, cách thức thao tác đối với hệ thống theo những yêu cầu khác nhau nhằm đảm bảo được sự an toàn của hệ thống cũng như đảm bảo tính riêng tư của mỗi người.

Trước khi tìm hiểu về các chính sách đối với những người dùng trong hệ thống chúng ta hãy cùng tìm hiểu về các loại người dùng và các quyền hạn mà người dùng có thể được sử dụng trong hệ thống.

6.3.1.2. Cơ chế phân quyền người dùng

Như đã đề cập ở phần trên, trong những mạng máy tính lớn hay đối với các tổ chức lớn, với mỗi máy tính của hệ thống không chỉ đơn thuần

dành cho một người dùng (cục bộ) mà còn có nhiều dạng người dùng khác nữa.

Người dùng cục bộ (Local User): là những người dùng của chính bản thân một máy tính, được tạo một tài khoản tại máy cục bộ. Những người dùng này sử dụng máy tính như là một máy tính riêng rẽ. Đặc điểm của người dùng này là có thể sử dụng máy tính ngay cả khi máy tính đã được ngắt ra khỏi mạng và chỉ được phép sử dụng các tài nguyên trong máy của mình.

Người dùng toàn cục (Global Account): là những người dùng được tạo ra trên một máy chủ và thông tin về tài khoản của người dùng này do Server quản lý. Tuy được tạo ra và quản lý thông tin trên máy chủ nhưng người dùng loại này có thể đăng nhập vào bất kỳ máy nào trong mạng LAN và sử dụng tài nguyên của các máy tính trong phạm vi quyền hạn mà người quản trị cho phép.

Tài khoản người dùng tạo sẵn (Built-in User Account): là những người dùng được tạo ra sau khi chúng ta tiến hành cài đặt hệ điều hành, với những người dùng này chúng ta không thể xóa. Có hai loại người dùng được tạo sẵn là Administrator và Guest.

Hình 6.5: Phân biệt người dùng toàn cục và người dùng cục bộ

6.3.1.3. Các quyền của người dùng

Quyền quản trị (Administrators): Đây là những người dùng có toàn quyền với hệ thống, có thể tiến hành các thao tác với hệ thống cũng như thay đổi các tham số về quyền sử dụng của mình cũng như của người dùng khác. Ứng với người dùng local và người dùng mạng chúng ta cũng có những nhóm Administrator của máy cục bộ và toàn cục.

Quyền sao lưu và khôi phục (Backup Operators): Đây là những người dùng có quyền thực hiện việc sao lưu và phục hồi đối với hệ thống tập tin trong máy tính. Những người dùng thuộc nhóm này được phép login vào máy tính và có quyền tắt máy nhưng không được quyền thay đổi các tham số về bảo mật của máy.

Quyền thêm người dùng (Power Users): Những người dùng được gán quyền này được phép tạo người dùng, thêm một người dùng cho hệ thống. Những người dùng thuộc nhóm này cũng có quyền tạo các nhóm người dùng cục bộ và được phép thêm bớt hay loại bỏ các người dùng thuộc các nhóm do mình tạo ra. Những người dùng thuộc nhóm này được phép thay đổi các thông tin liên quan đến những người dùng thuộc các nhóm Power User, User và Guest. Nhưng những người dùng thuộc nhóm này không được phép thay đổi thông tin cũng như thêm bớt người dùng vào nhóm administrator và backup operator, ngoài ra người dùng thuộc nhóm này không được thực hiện các thao tác sao lưu phục hồi hay các thao tác thêm bớt các thiết bị cũng như các tham số về bảo mật.

Người dùng (Users): Những người dùng thuộc nhóm này được phép thực hiện các thao tác thông thường như: chạy các ứng dụng, sử dụng máy in, đăng nhập, thoát hay tắt các máy trạm. Ngoài ra những người dùng thuộc nhóm này còn được phép tạo các nhóm người dùng trên máy cục bộ và được phép thêm bớt người dùng vào những nhóm do mình tạo ra. Những người dùng thuộc nhóm này không được phép chia sẻ thư mục.

Khách (Guest): Đây là người dùng do hệ thống tự động tạo ra sau khi chúng ta cài đặt hệ điều hành. Đặc điểm của người dùng này là không