yêu cầu mật khẩu khi đăng nhập, tuy nhiên người dùng này chỉ có những quyền rất hạn chế, thông thường người dùng này chỉ có quyền xem thư mục, tắt các máy trạm. Tuy nhiên thường người dùng này được để mặc định là disable (nghĩa là chúng ta không thấy trong màn hình đăng nhập) chúng ta có bật chế độ enable của người dùng này lên.

Quyền nhân bản (Replicators): Những người dùng thuộc nhóm này được quyền thực hiện các thao tác nhân bản các thư mục.

6.3.1.4. Bảo mật đối với các cơ chế phân quyền người dùng

Như chúng ta thấy ở trên thì trong một hệ thống máy tính được nối mạng với nhau thì có thể có rất nhiều người dùng cùng có quyền để khai thác tài nguyên của một máy tính. Mỗi người dùng khi đã có quyền thì họ có thể làm tất cả mọi công việc trong phạm vi quyền hạn của mình. Vì vậy khi tạo một tài khoản cho người dùng chúng ta cần cân nhắc kỹ lưỡng về quyền hạn của người đó đối với hệ thống, đặc biệt là khi cấp những quyền như administrator hay backup operator. Một cơ chế quản lý người dùng tốt cần đảm bảo:

Đảm bảo những người dùng của hệ thống được phép khai thác tối đa những gì đã được cấp.

Đảm bảo mọi người được sử dụng một cách nhanh và dễ dàng nhất những tài nguyên của hệ thống nếu không làm ảnh hưởng đến sự ổn định của hệ thống.

Để cho hoạt động của hệ thống được hiệu quả và tránh những sự lợi dụng một tài khoản nào đó để đăng nhập bất hợp pháp vào hệ thống khi tạo ra các tài khoản cho người dùng chúng ta cần chú ý:

Luôn gán mật khẩu cho tất cả các tài khoản, đặc biệt là với các tài khoản administrator. Bởi vì nếu chúng ta không sử dụng mật khẩu thì mật khẩu của tài khoản đó sẽ được gán là trắng và các tin tặc sẽ dễ dàng thâm nhập vào hệ thống thông qua tài khoản này.

Nên đặt mật khẩu khó đoán, tránh tình trạng đặt mật khẩu liên quan đến một thông tin đặc biệt nào đó vì như vậy sẽ dễ bị lộ mật khẩu.

240

Có thể bạn quan tâm!

-

Các Kiến Trúc An Toàn Cho Hệ Thống Thông Tin

Các Kiến Trúc An Toàn Cho Hệ Thống Thông Tin -

Một Số Tiêu Chuẩn Về Bảo Mật Và An Toàn Thông Tin Của Nist

Một Số Tiêu Chuẩn Về Bảo Mật Và An Toàn Thông Tin Của Nist -

Các Bước Để Áp Dụng Khung An Ninh Mạng Của Nist Vào Thực Tế

Các Bước Để Áp Dụng Khung An Ninh Mạng Của Nist Vào Thực Tế -

Giao Thức Wep (Wired Equivalent Privacy)

Giao Thức Wep (Wired Equivalent Privacy) -

Những Ưu Điểm Và Nhược Điểm Của Tường Lửa

Những Ưu Điểm Và Nhược Điểm Của Tường Lửa -

Có Cơ Chế Bảo Vệ Chống Lại Các Nguy Cơ

Có Cơ Chế Bảo Vệ Chống Lại Các Nguy Cơ

Xem toàn bộ 194 trang tài liệu này.

Nên chọn mật khẩu là sự tổng hợp của chữ hoa, chữ thường, các ký tự số và các ký tự điều khiển.

Nên thường xuyên thay đổi mật khẩu, thông thường là nên đổi mật khẩu sau 3 tháng sử dụng.

Đối với người quản trị mạng thì cần theo dõi thời gian đăng nhập của mỗi người dùng và những công việc mà họ thường làm để có thể sớm phát hiện ra những bất thường có thể xảy ra.

6.3.2. Bảo mật kênh truyền

6.3.2.1. Khái niệm

Như trên đã nói, an toàn dữ liệu liên quan chặt chẽ tới 2 yếu tố là an toàn dữ liệu ngay tại máy tính của người sử dụng và an toàn dữ liệu khi truyền thông. Dữ liệu thường bị mất an toàn nhất trong khi truyền giữa người gửi và người nhận. Đây là khi dữ liệu dễ bị tấn công nhất. Hầu hết các phương pháp tấn công nhằm vào dữ liệu đều thực hiện trong quá trình giao dịch qua các phương tiện điện tử. Đặc biệt là trong những môi trường truyền thông không dây (Wireless), kẻ tấn công có thể bắt được cũng như có thể can thiệp vào các gói tin bất cứ khi nào chúng muốn, miễn là nằm trong cùng một vùng phủ sóng. Trên môi trường Internet, dữ liệu trước khi được truyền từ máy chủ đến máy người sử dụng phải qua khá nhiều router trung gian, kẻ tấn công chỉ cần đột nhập vào một trong các router này là có thể lấy được gói tin một cách dễ dàng. Vì vậy, bảo mật kênh truyền dữ liệu trong việc thực hiện các giao dịch điện tử là việc làm rất quan trọng. Hiện nay, việc bảo mật dữ liệu trên đường truyền chủ yếu được thực hiện nhờ các giao thức truyền tin có mã hóa. Các trình ứng dụng cần độ bảo mật cao đều đề ra những chính sách riêng nhằm mã hóa và giải mã trước khi truyền thông tin trên mạng. Chẳng hạn như mạng không dây (WLAN) sử dụng phương pháp mã hóa WEB nhằm đảm bảo cho việc kẻ tấn công không thể can thiệp vào hệ thống truyền dẫn.

Bảo mật kênh truyền dữ liệu là việc bảo mật các dữ liệu khi chúng được truyền trên kênh truyền thông. Trong phần này sẽ giới thiệu về một số giao thức đảm bảo truyền thông dữ liệu an toàn.

241

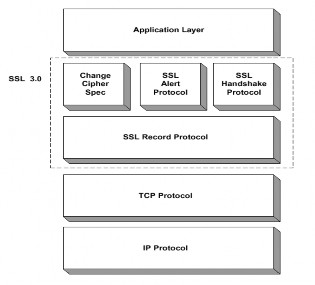

6.3.2.2. Giao thức SSL (Secure Socket Layer)

SSL là giao thức đa mục đích được thiết kế để tạo ra các giao tiếp giữa hai chương trình ứng dụng trên một cổng định trước (Socket 443) nhằm mã hoá toàn bộ thông tin đi/đến. Ngày nay, SSL được sử dụng rộng rãi cho các giao dịch điện tử như truyền số hiệu thẻ tín dụng, mật khẩu, số bí mật cá nhân (PIN) trên Internet. Giao thức SSL được hình thành và phát triển từ năm 1994 bởi nhóm nghiên cứu Netscape dẫn dắt bởi Elgammal và ngày nay đã trở thành chuẩn bảo mật thực hành trên mạng Internet.

Lịch sử phát triển của giao thức SSL: Giao thức SSL được giới thiệu lần đầu tiên bởi nhóm nghiên cứu của Nescape vào năm 1994. Đầu năm 1995, phiên bản SSL V2.0 được tung ra thị trường và được tích hợp vào trong các sản phẩm của Nescape. Đến cuối năm 1995, Nescape đã giới thiệu phiên bản SSLV3.0 và đến giữa năm 1996 thì nó đã được tích hợp vào các dòng sản phẩm của Nescape. Ngày nay SSL đã trở thành một giao thức bảo mật dữ liệu truyền thông phổ biến trên mạng, được sử dụng ở hầu hết các trang web có yếu tố thanh toán trực tuyến và được hỗ trợ bởi hầu hết các trình duyệt Web (Web Browser) và các phần mềm đóng vai trò là Web Server.

Hoạt động của giao thức SSL: Giao thức SSL được xây dựng trên tầng giao vận của mô hình TCP/IP. Bất kỳ ứng dụng mạng nào khi cài đặt sử dụng mô hình TCP/IP đều có thể thay đổi cấu hình để có thể sử dụng giao thức SSL. Giao thức SSL là giao thức nhiều tầng:

Tầng Alert: đây là nơi đưa ra những thông báo lỗi trong quá trình giao tiếp cùng với những mô tả về lỗi này. Ngoài ra tầng này còn đưa ra những thông báo mang tính ràng buộc trong quá trình giao tiếp giữa web browser và web server như các thông báo kết thúc phiên làm việc.

Tầng Change Cipher Spec: tầng này được sử dụng để thay đổi các thuật toán mã hõa dữ liệu trong khi trao đổi thông tin giữa web browser và web server. Khi muốn thay đổi thuật toán mã hóa dữ liệu thì phía thay đổi cần gửi thông báo cho phía nhận biết rằng mình sẽ thay đổi thuật toán mã hóa dữ liệu và đồng thời cho bên nhận biết về phương thức để giải mã.

Tầng Record: xác định khuôn dạng cho việc tiến hành mã hoá và truyền tin hai chiều giữa hai đối tượng. Đây là nơi đóng gói dữ liệu trước khi truyền đi, bao gồm thêm thành phần Header vào gói tin, chia gói tin thành các phần nhỏ và nén dữ liệu trước khi chúng được truyền đi.

Tầng Handshake: đây là nơi thiết lập các thông báo đồng bộ giữa bên gửi và bên nhận thông tin thông qua giao thức bắt tay giữa hai bên. Trong quá trình thiết lập giao thức “bắt tay” giữa hai bên các tham số về phiên làm việc sẽ được tạo ra: Phiên bản của giao thức SSL là phiên bản nào, Thuật toán được dùng để mã hóa dữ liệu, Có lựa chọn việc chứng thực lẫn nhau giữa client và Server hay không (chú ý là server luôn yêu cầu xác nhận còn phía client là tùy chọn).

Hình 6.6: Cấu trúc hoạt động của giao thức SSL

Khi có hai ứng dụng trên hai máy tính, (ví dụ giữa một trình duyệt Web và máy chủ Web) làm việc với nhau, máy chủ và máy khách sẽ trao đổi “lời chào” (Hellos) dưới dạng các thông điệp cho nhau với xuất phát đầu tiên chủ động từ máy chủ, đồng thời xác định các chuẩn về thuật toán mã hoá và nén dữ liệu có thể được áp dụng giữa hai ứng dụng. Ngoài ra,

các ứng dụng còn trao đổi “số nhận dạng/khoá theo phiên” (Session ID, Session Key) duy nhất cho lần làm việc đó. Sau đó ứng dụng khách (trình duyệt) yêu cầu có chứng thực số (Digital Certificate) xác thực của ứng dụng chủ (Web Server).

Chứng thực số thường được xác nhận rộng rãi bởi một cơ quan trung gian (là CA - Certificate Authority) như RSA Data Sercurity hay VeriSign Inc., một dạng tổ chức độc lập, trung lập và có uy tín. Các tổ chức này cung cấp dịch vụ “xác nhận” số nhận dạng của một công ty và phát hành chứng chỉ duy nhất cho công ty đó như là bằng chứng nhận dạng (Identity) cho các giao dịch trên mạng, ở đây là các máy chủ Web Server.

Sau khi kiểm tra chứng chỉ điện tử của máy chủ (sử dụng thuật toán mã hoá công khai, chẳng hạn như RSA tại trình máy trạm), ứng dụng máy trạm sẽ sử dụng các thông tin trong chứng chỉ điện tử để mã hoá thông điệp gửi lại máy chủ mà chỉ có máy chủ đó có thể giải mã.

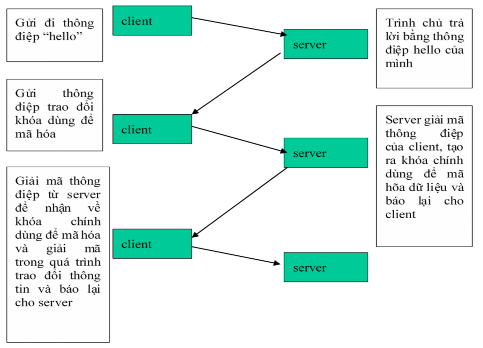

Hình 6.7. Mô hình giao thức bắt tay

Trên cơ sở đó, hai ứng dụng trao đổi khoá chính (Master Key) - khoá bí mật hay khoá đối xứng - để làm cơ sở cho việc mã hoá luồng thông tin/dữ liệu qua lại giữa hai ứng dụng chủ khách. Cần chú ý là với mỗi một phiên làm việc thì một khóa chính lại được sinh ra và sử dụng để mã hóa dữ liệu. Toàn bộ cấp độ bảo mật và an toàn của thông tin/dữ liệu phụ thuộc vào một số tham số:

(i) số nhận dạng theo phiên làm việc ngẫu nhiên;

(ii) cấp độ bảo mật của các thuật toán bảo mật áp dụng cho SSL; và

(iii) độ dài của khoá chính (Key Length) sử dụng cho lược đồ mã hoá thông tin.

Những ưu điểm của giao thức SSL: Ngày nay, giao thức SSL được sử dụng rộng rãi trong các giao dịch yêu cầu thanh toán qua mạng; giao thức SSL được hỗ trợ bởi hầu hết các trình duyệt và các phần mềm phía server; SSL được thiết kế độc lập với tầng ứng dụng nên có thể sử dụng cho nhiều ứng dụng khác nhau; mọi hoạt động của SSL đều trong suốt với người sử dụng.

Những hạn chế của giao thức SSL: Không có những cơ chế xác nhận người dùng một cách chắc chắn, do sự chứng thực phía browser chỉ là tham số tùy chọn, do đó không có cơ chế chống lại việc giả mạo khách hàng hay đảm bảo tính tin cẩn tuyệt đối giữa người bán đối với người mua (trong giao dịch mua - bán); có nguy cơ người mua hàng bị lộ thông tin về tài khoản của mình nếu như gặp phải người bán hàng là những kẻ lừa đảo trên mạng do trong giao thức SSL các thông tin được truyền trực tiếp từ người mua đến người bán bao gồm cả những thông tin về số thẻ tín dụng, v.v...; Vẫn có khả năng bị các kẻ tấn công dò tìm ra khóa bí mật dùng để mã hóa thông tin sau đó ăn cắp thông tin được truyền trên mạng; nhiều người dùng hiện nay vẫn đang dùng SSL V2.0 thay vì SSL V3.0 và không có cơ chế xác nhận lẫn nhau trong quá trình thiết lập giao thức bắt tay.

6.3.2.3. Giao thức SET (Secure Electronic Transaction)

Trên thực tế, ngày nay SSL đã trở thành một giao thức thông dụng trong các giao dịch yêu cầu thanh toán trực tuyến trên mạng cũng như các trao đổi thông tin mang tính bảo mật cao, tuy nhiên SSL cũng còn có những hạn chế như đã nêu trên. Để khắc phục những hạn chế của giao thức SSL, Visa và Master card đã phát triển và cho ra giao thức SET như là một giao thức thanh toán trực tuyến trên mạng dựa trên kỹ thuật sử dụng đồng tiền số. Sau đó, giao thức này đã nhanh chóng được hỗ trợ bởi các công ty lớn như IBM, Microsoft, HP, Netscape,...

Mục đích của SET: Việc Visa và Master Card phát triển giao thức SET là để tạo ra một hệ thống thanh toán đảm bảo được: (1) Đảm bảo về độ chính xác của thông tin nhận được ở cả hai phía là khách hàng và người bán hàng thông qua Internet, (2) Đảm bảo tính toàn vẹn của thông tin khi được truyền trên mạng, thông tin không bị thay đổi bởi những người khác ở trên mạng, (3) Tạo ra cơ chế chứng thực cả người mua hàng và những nhà cung cấp sản phẩm.

Cơ chế hoạt động của SET: Hình 6.8 mô tả toàn bộ sơ đồ hoạt động của việc đặt mua hàng và thanh toán qua mạng sử dụng giao thức SET. Trong sơ đồ ta thấy các thành phần tham gia trong một giao dịch sử dụng giao thức SET gồm:

(1) Người mua hàng,

(2) Người bán hàng qua mạng,

(3) Ngân hàng của những nhà cung cấp hàng hóa,

(4) Ngân hàng của khách hàng: nơi khách hàng đăng ký các tài khoản có chức năng thanh toán qua mạng.

Trong sơ đồ giao dịch đã được làm đơn giản hóa này thực chất chúng ta đã bỏ qua hai bước đầu tiên đó là khách hàng và người bán hàng cần đăng ký một chứng thực số của mình thông qua một cơ quan chuyên cấp các chứng thực điện tử, sau khi đã có những chứng thực này rồi thì chúng ta mới có thể tham gia mua và bán hàng hóa. Trong sơ đồ chúng ta mặc

nhiên công nhận người mua và người bán đã có chứng thực rồi và các chứng thực này được các ngân hàng sử dụng để chứng nhận rằng là đây đúng là khách hàng của mình và qua đấy người mua và bán cũng không thể chối cãi những công việc mà mình đã làm ở trên mạng.

Để đảm bảo tính bảo mật cho quá trình giao dịch, giao thức SET sử dụng phương pháp mã hóa dữ liệu để che giấu thông tin trong quá trình truyền tin. Tuy nhiên, khác với các phương pháp mã hóa thông thường, trong giao thức SET ngoài việc mã hóa dữ liệu và truyền bản mã hóa này đi thì chúng ta còn phải mã hóa cả khóa đối xứng (dùng trong các phương pháp mã hóa bí mật) và gửi đi kèm với đoạn văn bản được mã hóa, khóa giải mã sau khi được mã hóa gọi là phong bì số (Digital Envelope). Phong bì số được mã hóa bằng phương pháp mã hóa công khai. Bên nhận sau khi nhận được phong bì số sẽ dùng khóa bí mật của mình để giải mã lấy ra khóa dùng để giải mã cho văn bản gốc ban đầu.

Người mua hàng

1. Khách hàng gửi đơn hàng cho nhà cung cấp trong đó có

bao gồm cả thông tin để thanh toán

Nhà cung cấp dịch vụ và hàng hóa

6. Chấp nhận đơn đặt hàng

8. Gửi hóa đơn thanh toán

7. Yêu

2. Thông tin về tài khoản

của khách hàng

5. Xác nhận cầu

thanh toán

Ngân hàng của khách hàng (Issuer)

3. Yêu cầu xác nhận thông tin

4. Chứng thực thông tin về tài khoản của

khách hàng

Ngân hàng của nhà cung cấp dịch vụ và hàng hóa (Merchant Bank)

Hình 6.8: Cơ chế hoạt động của SET