Để hiểu rõ sự khác biệt giữa SDN và mạng truyền thống, chúng ta sẽ xem xét trên 2 khía cạnh: kiến trúc và tính năng của chúng.

1.2.1. Về kiến trúc

Đối với hệ thống mạng truyền thống, các thiết bị mạng lớp 2 và lớp 3 phải đảm nhận nhiều chức năng để đảm bảo hoạt động, ví dụ các chức năng của Layer switch hiện nay như VLAN, Spanning tree, Quality of Service, Security… và đa số các thiết bị mạng và các giao thức này hoạt động độc lập với nhau vì mỗi nhà sản xuất thiết bị cung cấp các giải pháp mạng khác nhau. Điều này tạo ra sự phân mảnh đối với toàn bộ hệ thống mạng đồng thời làm giảm hiệu năng hoạt động.

Đối với mạng điều khiển bằng phần mềm SDN, việc điều khiển được tập trung tại lớp Controller Layer, các thiết bị mạng chỉ có nhiệm vụ chuyển tiếp gói tin do đó sự khác biệt giữa các nhà sản xuất sẽ không ảnh hưởng tới toàn hệ thống mạng. Điều này tương tự như sự phát triển của máy tính hiện nay, mỗi máy tính được sản xuất và cung cấp bởi các hãng khác nhau (như Dell, HP, IBM, Apple, Google...) và chạy các hệ điều hành khác nhau (như Windows, MacOS, Linux, Unix, …) nhưng đều có khả năng truy cập và sử dụng internet dựa trên giao thức mạng TCP/IP [2].

Về phía người quản trị mạng, họ không cần trực tiếp làm việc tại các thiết bị mạng để cấu hình, tích hợp vào hệ thống mà chỉ cần thông qua các API đã được cung cấp cùng với kiến thức cơ bản về TCP/IP đều có thể xây dựng ứng dụng cho toàn hệ thống mạng. Với khả năng quản lý tập trung, SDN mang lại nhiều lợi ích tuy nhiên cũng mở ra nhiều nguy cơ về bảo mật hơn so với hệ thống mạng truyền thống.

Có thể thấy sự khác biệt cơ bản (Hình 1.1) giữa mạng truyền thống và mạng SDN cụ thể qua 3 điểm sau:

Hình 1.1 - So sánh kiến trúc mạng truyền thống và SDN

- Chức năng điều khiển và chức năng chuyển tiếp dữ liệu trên mạng truyền thống đều được tích hợp trong cùng một thiết bị mạng trong khi trong mạng SDN, phần điều khiển được tách riêng khỏi thiết bị mạng và được chuyển đến một thiết bị được gọi là bộ điều khiển SDN.

- Chức năng thu thập và xử lý các thông tin: Đối với mạng truyền thống, chức năng này được thực hiện ở tất cả các phần tử trong mạng còn trong mạng SDN, nó được xử lý tập trung tại bộ điều khiển SDN.

- Mạng truyền thống không thể được lập trình bởi các ứng dụng. Việc cấu hình các thiết bị mạng được thực hiện một cách riêng lẻ và thủ công. Trong khi đối với SDN, mạng sẽ được lập trình bởi các ứng dụng, bộ điều khiển SDN có thể tương tác đến tất cả các thiết bị trong mạng.

Có thể bạn quan tâm!

-

Nghiên cứu, đánh giá ứng dụng giải pháp SND cho hạ tầng mạng truyền tải trong các telco cloud data center - 1

Nghiên cứu, đánh giá ứng dụng giải pháp SND cho hạ tầng mạng truyền tải trong các telco cloud data center - 1 -

So Sánh Giải Pháp Giữa Nuage Nokia Và Contrail Juniper

So Sánh Giải Pháp Giữa Nuage Nokia Và Contrail Juniper -

So Sánh Các Tính Năng Sdn Opensource Với Truyền Thống

So Sánh Các Tính Năng Sdn Opensource Với Truyền Thống -

Nghiên cứu, đánh giá ứng dụng giải pháp snd cho hạ tầng mạng truyền tải trong các telco cloud data center - 5

Nghiên cứu, đánh giá ứng dụng giải pháp snd cho hạ tầng mạng truyền tải trong các telco cloud data center - 5 -

Nghiên cứu, đánh giá ứng dụng giải pháp snd cho hạ tầng mạng truyền tải trong các telco cloud data center - 6

Nghiên cứu, đánh giá ứng dụng giải pháp snd cho hạ tầng mạng truyền tải trong các telco cloud data center - 6

Xem toàn bộ 48 trang tài liệu này.

Phần điều khiển được tách rời và được tập trung ở bộ điều khiển SDN. Điều này có nghĩa là các thiết bị mạng ở lớp thiết bị phần cứng không cần phải hiểu và xử lý các giao thức phức tạp mà chúng chỉ nhận và vận chuyển dữ liệu theo một đường nào đó dưới sự chỉ huy của bộ điều khiển SDN. Dựa vào bộ điều khiển SDN mà các nhà khai thác và quản trị mạng có thể lập trình cấu hình trên đó thay vì phải thực hiện thủ công hàng ngàn câu lệnh cấu hình trên các thiết bị riêng lẻ. Điều này giúp triển khai các ứng dụng mới và các dịch vụ mạng một cách nhanh chóng.

1.2.2. Về tính năng

Sự khác biệt căn bản nhất giữa SDN và mạng truyền thống là SDN dựa trên phần mềm trong khi mạng truyền thống thường dựa trên phần cứng. Do dựa trên phần mềm, SDN linh hoạt hơn, cho phép người dùng kiểm soát tốt hơn và dễ dàng quản lý tài nguyên hầu như trên chỉ trên mặt phẳng điều khiển. Ngược lại, các mạng truyền thống sử dụng các bộ chuyển mạch, bộ định tuyến và cơ sở hạ tầng vật lý khác để tạo kết nối và giao tiếp trên mạng [3].

Bộ điều khiển SDN sử dụng giao diện giao tiếp với các API. Với giao diện này, các nhà phát triển ứng dụng có thể lập trình trực tiếp mạng, trái ngược với việc sử dụng các giao thức được yêu cầu bởi mạng truyền thống.

SDN cho phép người dùng sử dụng phần mềm để cung cấp các thiết bị mới thay vì sử dụng cơ sở hạ tầng vật lý, do đó, quản trị viên có thể định tuyến đường truyền, lưu lượng cũng như chủ động lập lịch cho các dịch vụ mạng. Không giống như các thiết bị chuyển mạch truyền thống, SDN còn có khả năng giao tiếp tốt hơn với các thiết bị sử dụng mạng.

Ảo hóa là điển hình cho sự khác biệt chính giữa SDN và mạng truyền thống. Khi SDN ảo hóa toàn bộ mạng, nó sẽ tạo một bản sao của mạng vật lý và cho phép cung cấp tài nguyên từ một vị trí tập trung. Ngược lại, với một mạng truyền thống, vị trí vật lý của mặt phẳng điều khiển (nằm phân tán trên các thiết bị mạng) sẽ cản trở khả năng quản trị viên có thể kiểm soát luồng lưu lượng.

Với SDN, mặt phẳng điều khiển được xây dựng dựa trên phần mềm, cho phép truy cập thông qua một thiết bị được kết nối. Quyền truy cập này cho phép quản trị viên quản lý lưu lượng từ giao diện người dùng tập trung (UI) với độ chi tiết và chính xác cao. Vị trí tập trung này cho phép người dùng kiểm soát tốt hơn cách thức hoạt động của mạng và cách cấu hình mạng. Khả năng xử lý nhanh các cấu hình mạng khác nhau từ giao diện người dùng tập trung đặc biệt có lợi thế trong việc phân tách và quản lý các node mạng.

SDN trở thành một giải pháp thay thế phổ biến cho mạng truyền thống vì nó cho phép các quản trị viên quản lý tập trung và cung cấp tài nguyên, băng thông khi cần mà không cần đầu tư thêm cơ sở hạ tầng vật lý. Mạng truyền thống đòi hỏi phần cứng mới để tăng dung lượng mạng. Mô hình cho SDN so với kết nối mạng truyền thống có thể tóm tắt đơn giản như việc với một cái thì yêu cầu nhiều thiết bị hơn để mở rộng và cái còn lại chỉ cần gõ phím và thao tác trên một màn hình!

1.3. Tìm hiểu kiến trúc của SDN

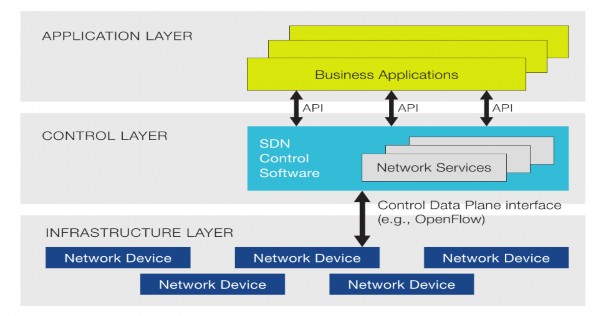

Về cơ bản, SDN được chia làm ba lớp: lớp ứng dụng (Application Layer), lớp điều khiển (Control Layer) và lớp thiết bị hạ tầng (Infrastructure Layer). Các lớp sẽ liên kết với nhau thông qua giao thức hoặc các API (Hình 1.2).

Hình 1.2 - Kiến trúc SDN

Lớp ứng dụng SDN là các chương trình giao tiếp với bộ điều khiển SDN thông qua các giao diện lập trình ứng dụng API, cho phép lớp ứng dụng lập trình (cấu hình) mạng (ví dụ như điều chỉnh các tham số trễ, băng thông, định tuyến, …) qua lớp điều khiển để tối ưu hoạt động của mạng lưới theo một yêu cầu cụ thể của người quản trị. Ngoài ra, các ứng dụng sẽ đưa ra mô hình trực quan về mạng lưới bằng cách thu thập thông tin từ bộ điều khiển cho các mục đích ra quyết định. Các ứng dụng này có thể bao gồm quản lý mạng, phân tích hoặc các ứng dụng kinh doanh được sử dụng để chạy các trung tâm

dữ liệu lớn. Ví dụ: Một ứng dụng phân tích có thể được xây dựng để nhận ra hoạt động mạng đáng ngờ vì mục đích bảo mật.

Lớp thiết bị hạ tầng (Infrastructure Layer) bao gồm các thiết bị mạng (thiết bị vật lý hoặc ảo hóa) thực hiện việc chuyển tiếp gói tin dưới sự điều khiển của Lớp điểu khiển. Một thiết bị mạng có thể hoạt động theo sự điều khiển của nhiều controller khác nhau, điều này giúp tăng cường khả năng ảo hóa của mạng.

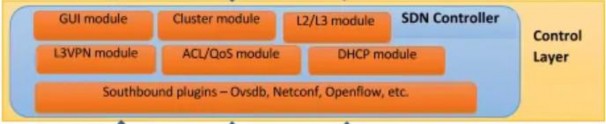

Lớp điều khiển là trung tâm của kiến trúc mạng SDN. Nó cung cấp cho người quản trị tổng quát về toàn mạng, quyết định triển khai các chính sách và điều khiển toàn bộ các thiết bị trong hạ tầng mạng. Nó cung cấp một giao diện Northbound API cho việc giao tiếp với lớp ứng dụng. Thực hiện các chính sách quyết định liên quan tới định tuyến, chuyển tiếp, redirect, cân bằng tải, hoặc tương tự (Hình 1.3).

Hình 1.3 - Lớp điều khiển SDN

- Bên trong SDN controller chưa các module giúp quản lý topo mạng, quản lý trạng thái, quản lý các thiết bị, quản lý các cảnh báo, tính toán đường đi ngắn nhất và cung cấp các kỹ thuật bảo mật.

- SDN controller sử dụng giao điện Southbound để giao tiếp với các thiết bị lớp hạ tầng. Các giao thức phổ biến là Openflow, OVSDB, ForCES, OF-Config... Thông qua các giao thức này SDN controller có thể cấu hình và thu thập các thông tin trạng thái trên thiết bị.

- Nền tảng SDN có thể sử dụng để triển khai trên nhiều mô hình khác nhau như trong các Data center, Lan, Wan, Telecom, Enterprise…

1.4. Tiềm năng ứng dụng và xu hướng triển khai

1.4.1. Đánh giá tiềm năng ứng dụng

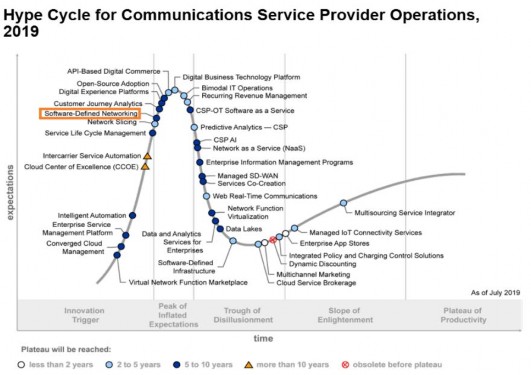

Chúng ta sẽ phân tích tiềm năng của SDN trong tương lai bằng việc phân tích biểu đồ Hype Cycle của Gartner – một công ty nghiên cứu và tư vấn công nghệ thông tin hàng đầu thế giới.

Theo nghiên cứu của Gartner [1] SDN hiện tại đang trong quá trình thứ 2 – Đỉnh kỳ vọng (Peak of Inflated Expectations) với việc giới truyền thông đưa tin về một số sản phẩm ứng dụng SDN thành công và thất bại của các nhà cung cấp dịch vụ, các Tier 1 Operator đã đưa ra các hành động, còn hầu hết thì không hoặc chỉ đang trong giai đoạn nghiên cứu, tìm hiểu để triển khai thử nghiệm. Phần lớn các nhà cung cấp dịch vụ vẫn đang thận trọng tìm hướng tiếp cận phù hợp, chiêu mộ nhân tài và lên kế hoạch đầu tư trong tương lai (Hình 1.4).

Hình 1.4 - Biểu đồ Hype Cycle cho vận hành cung cấp dịch vụ truyền thông 2019

Các nhà cung cấp dịch vụ truyền thông (CSP) hàng đầu đã triển khai SDN trong những năm gần đây. Các thiết bị chuyển mạch hộp trắng (white-box switches) thường được sử dụng trong triển khai SDN, chúng có thể được lập trình để sử dụng các giao thức khác nhau, như OpenFlow hoặc các biến thể khác của southbound API để tạo các kết nối định tuyến. Các CSP triển khai SDN trong các phân đoạn khác nhau trên cơ sở hạ tầng của họ tùy thuộc vào các mong muốn triển khai tập trung vào tự động hóa hoạt động của các phân đoạn này. Tuy nhiên, nhiều CSP vẫn đang theo dõi sự phát triển SDN và dự kiến sẽ mất nhiều năm trước khi triển khai SDN với quy mô lớn. Một số nhà cung cấp sản phẩm được hình thành và một số nhà cung cấp mới nổi tiếp tục phát triển công nghệ SDN. Cũng có một số cộng đồng mã nguồn mở phát triển phần mềm SDN theo cách riêng của họ. Việc thiếu các tiêu chuẩn chung, các vấn đề về khả năng tương tác đa tầng, các tính năng kiểm soát dịch vụ không đầy đủ, quá tập trung các chức năng kiểm soát và dẫn đến sự thiếu hiệu quả với lưu lượng kiểm soát và những lo ngại về việc tuân thủ và bảo mật của các bộ điều khiển SDN tập trung là những rào cản lớn đối với việc áp dụng SDN quy mô lớn. Bất chấp những rào cản này, các dịch vụ truyền thông đang tiến lên với việc triển khai SDN vì lợi ích của SDN vượt xa các vấn đề tiềm ẩn nói trên.

Theo khuyến nghị của Gartner, lãnh đạo đơn vị kinh doanh công nghệ không nên bị cuốn vào sự cường điệu xung quanh SDN. Nhưng đồng thời, họ không nên bỏ qua công nghệ đột phá này bởi nó có thể biến đổi hoàn toàn kiến trúc mạng lưới trong tương lai. CSP nên tập trung giải quyết các vấn đề cụ thể bằng công nghệ SDN. Trong ngắn hạn,

các CSP nên có được kinh nghiệm với các công nghệ và phương pháp tiếp cận mới đối với thiết kế và vận hành mạng bằng cách triển khai nó trong các lĩnh vực không quan trọng. Điều quan trọng đối với các CSP là phân bổ thời gian và nguồn lực để đánh giá SDN và các công nghệ liên quan khác như các kiến trúc mạng tự động mã nguồn mở, chuyển mạch phân tán, các hệ điều hành mạng mã nguồn mở và các nhà cung cấp hiện tại. Những cách tiếp cận mới này có thể có tác động cơ bản đến các mối quan hệ của nhà cung cấp và mô hình kinh doanh trong mạng lưới và các thị trường liên quan. Khi các CSP xây dựng các trung tâm dữ liệu thế hệ tiếp theo của họ để hỗ trợ ảo hóa các chức năng mạng, họ nên đánh giá công nghệ SDN về khả năng ứng dụng trong các trung tâm dữ liệu mới. CSP cũng nên đánh giá công nghệ SDN trong quá trình xây dựng mạng thế hệ tiếp theo của họ. CSP có cơ hội triển khai SDN trong việc triển khai mạng 5G, mạng dành riêng cho IoT và mạng 4G tiên tiến. CSP cũng có thể triển khai công nghệ SDN trong mạng truyền tải cáp quang thế hệ tiếp theo của họ bằng các giải pháp SDN truyền tải. Một mạng lưới truyền tải cáp quang mới là cần thiết để hỗ trợ các nhu cầu backhaul/front-haul để triển khai các hệ thống điều khiển lưu lượng LTE, 5G, Edge, IoT và drone tiên tiến. CSP đã triển khai các sản phẩm và dịch vụ SD-WAN sử dụng một số khái niệm công nghệ SDN.

1.4.2. Xu hướng triển khai

Trên thực tế, SDN đang là xu hướng công nghệ quan trọng mà tất cả các Tier 1 Operator đang theo đuổi (và theo Gartner chỉ ra rằng trong 05 năm nữa SDN sẽ chín muồi). Một trong những môi trường thuận lợi và dễ triển khai SDN, đặc biệt là với Cloud Data Center. Hiện nay các nhà cung cấp nội dung lớn như (Google, Facebook, Amazon) đã thực hiện sử dụng SDN trong các Data Center. Các Tier 1 Operator đã từng bước đưa SDN vào Data Center và thực hiện ảo hóa các thành phần điều khiển như AT&T đưa ra mục tiêu ảo hóa được 75% các phần tử trong mạng vào năm 2020.

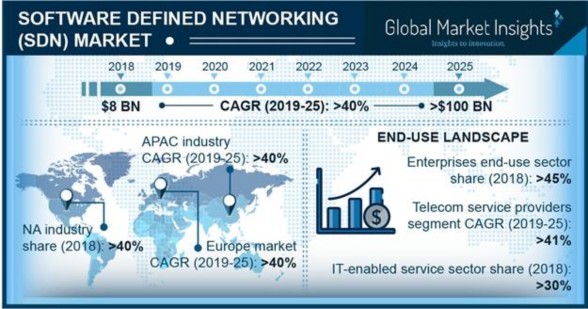

Hình 1.5 - Dự báo quy mô thị trường SDN 2019-2025

Global Market Insights dự báo quy mô thị trường SDN được ước tính lên đến 100 tỷ USD vào năm 2025 và ước tính sẽ tăng trưởng với tốc độ hơn 40% trong khoảng thời gian dự báo 2019-2025 (Hình 1.5) [4].

Những nỗ lực tích cực của các nhà cung cấp dịch vụ viễn thông để giải quyết các thách thức của mạng truyền thống đang phát triển vô số con đường mới cho thị trường mạng được xác định bằng phần mềm. Trong năm năm qua, các dịch vụ viễn thông cung cấp đang ráo riết tìm kiếm các công nghệ mới phát sinh từ các nỗ lực chung của cộng đồng và ngành công nghiệp nguồn mở. Họ đã thử nghiệm các giải pháp từ dự án nền tảng mở cho dự án NFV (OPNFV), hệ điều hành mạng mở (ONOS) và các dự án như OpenDaylight. Những nỗ lực này thúc đẩy việc áp dụng các công nghệ mạng thế hệ tiếp theo như SDN để cải thiện hiệu quả, tính linh hoạt, khả năng mở rộng và khả năng lập trình của mạng viễn thông.

Việc thiếu các tiêu chuẩn để kiểm soát toàn bộ thiết bị đang cản trở việc áp dụng các công nghệ SDN. Khung OpenFlow là tiêu chuẩn được sử dụng phổ biến nhất trong bối cảnh SDN. Khung có một giao thức cập nhật bảng chuyển tiếp đơn hướng, xác định trạng thái của các thiết bị được kết nối. Tuy nhiên, khung OpenFlow không thể thực hiện thiết lập thiết bị cơ bản, hạn chế khả năng tương thích với các công nghệ mạng truyền thống hiện có. Hơn nữa, việc chưa thể cung cấp khả năng điều khiển thiết bị đầy đủ (điều kiện tiên quyết cho hầu hết các hệ thống mạng) đang hạn chế sự tăng trưởng của thị trường SDN.

CHƯƠNG 2: NGHIÊN CỨU, THỬ NGHIỆM SDN CỦA CÁC HÃNG VÀ

MÃ NGUỒN MỞ

2.1. Nghiên cứu các giải pháp ứng dụng của Nokia và Juniper

Phương pháp nghiên cứu, thực nghiệm dựa trên nguyên tắc so sánh, đánh giá và lựa chọn giải pháp của các hãng, giải pháp mã nguồn mở từ đó đưa ra nhận định lựa chọn giải pháp phù hợp với hiện trạng, nhu cầu mạng truyền tải trong các Telco Cloud Data Center đảm bảo tính khả thi về kỹ thuật cũng như hiệu quả về chi phí.

Nokia và Juniper là 2 hãng công nghệ mạng hàng đầu trên thế giới, việc lựa chọn nghiên cứu, thử nghiệm, đánh giá giải pháp SDN theo định hướng này giúp đội dự án tiếp cận nhanh với công nghệ cũng như có cái nhìn khách quan trong xu thế phát triển chung của giải pháp ứng dụng này trên thế giới. Bản thân tác giả là người chủ trì tìm hiểu, nghiên cứu giải pháp và đề xuất đưa vào triển khai theo lộ trình này của dự án.

Trong phần này, tác giả sẽ trình bày chi tiêt kết quả đạt được trong quá trình nghiên cứu cấu trúc, tính năng giải pháp ứng dụng SDN của Nokia và Juniper.

2.1.1. Nghiên cứu giải pháp SDN của Nokia – Hệ thống Nuage

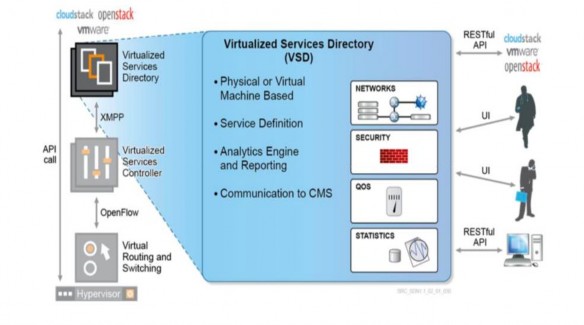

Xuất phát từ ý tưởng của SDN là tách mặt phẳng điều khiển khỏi mặt phẳng dữ liệu và cung cấp một mặt phẳng quản lý duy nhất thông qua các API, Nokia đã phát triển nền tảng Nuage triển khai theo mô hình tương tự (Hình 2.1) [5]. Nuage tạo ra một nền tảng dịch vụ ảo hóa VSP [6]. VSP thực hiện việc triển khai, xử lý các mặt phẳng của mô hình SDN như sau:

Hình 2.1 - Kiến trúc hệ thống Nuage Nokia

- Mặt phẳng quản lý Nuage Virtualized Services Directory (VSD) và Hệ thống quản lý đám mây CMS (OpenStack, CloudStack, v.v.) có chức năng quản lý VSP của Nokia, nó định nghĩa và giám sát các policy của mạng lưới. Nó bao gồm một kiến trúc VSD và một giao diện web thân thiện người dùng để cấu hình và giám sát VSD.

- Mặt phẳng điều khiển: Nuage Virtualized Services Controller (VSC) có chức năng tự động phát hiện các thông số mạng khác nhau của các VM truy nhập vào các

Hypervisor và lập trình các tham số (tại chuyển mạch lớp 2, định tuyến lớp 3, QoS, bảo mật, …) một cách rõ ràng và đưa xuống VRS.

- Mặt phẳng dữ liệu: Virtual Routing and Switching (VRS) thực hiện đóng và mở gói dữ liệu người dùng trước khi gửi ra mạng vật lý. Nó thực thi các chính sách về lưu lượng truy nhập lớp 2 và lớp 4 đã được định nghĩa bởi VSD.

- VSP bao gồm ba thành phần ảo hóa chính:

- VSD (Thư mục dịch vụ ảo): chứa các chuẩn dịch vụ mạng và chính sách.

- VSC (Bộ điều khiển dịch vụ ảo): là bộ điều khiển SDN giao tiếp với các Hypervisor

- VRS Agent (Bộ định tuyến và chuyển mạch ảo): Nằm trong Hypervisor trên phần cứng máy chủ.

Những giao thức truyền thông được triển khai giữa các thành phần VSP khác nhau:

- Giao tiếp giữa CMS (Hệ thống quản lý đám mây, như OpenStack, CloudStack, vCenter, vCloud, ...) và VSD được thực hiện thông qua API RESTful. Các API này cho phép cấu hình Nền tảng dịch vụ Nuage - VSP.

- Giao tiếp giữa VSD và VSC thông qua giao thức được chuẩn hóa XMPP (Extensible Messaging and Presence Protocol), sử dụng để quản lý mạng.

- Giao tiếp giữa VSC và các Hypervisor (bao gồm VRS) thông qua OpenFlow, sử dụng cho lớp cơ sở hạ tầng Underlay.

- Tích hợp nền tảng ảo hóa với Bare metal (các máy chủ và thiết bị không ảo hóa), Nuage Networks cũng cung cấp giải pháp Gateway: cổng VRS dựa trên phần mềm (VRS-G) và 7850 VSG dựa trên phần cứng.

2.1.1.1. Các dịch vụ ảo hóa VSD

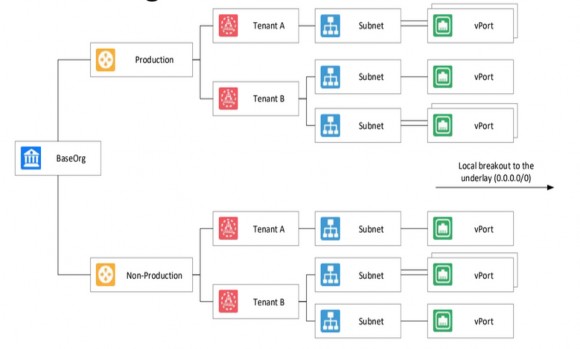

VSD (Virtualized Services Directory) là nơi nhà quản lý thực hiện định nghĩa các dịch vụ bằng cách xác định nhóm dịch vụ mạng (hình 2.2).

Hình 2.2 - Các dịch vụ ảo hóa VSD

Định nghĩa dịch vụ bao gồm Domain, Zone, Subnet, Policy templates. Một Domain Templates cũng có thể bao gồm các chính sách (ví dụ: chuyển tiếp, QoS, …) được áp dụng ở các mức khác nhau (vPort, Subnet, Zone, Domain). VSD sử dụng giao thức XMPP để giao tiếp với VSC. VSD cũng chứa một công cụ phân tích mạnh mẽ (tùy chọn, tìm kiếm linh hoạt). VSD hỗ trợ API RESTful để liên lạc với các hệ thống quản lý của nhà cung cấp đám mây dịch vụ.

Các phân vùng dịch vụ ảo hóa VSD:

- Domain: Một doanh nghiệp chứa một hoặc nhiều tên miền. Một miền là một không gian Layer 3, bao gồm một hoặc nhiều mạng con có thể giao tiếp với nhau. Người dùng CSP Root có thể tạo domain cho tất cả các doanh nghiệp. Người dùng nhóm quản trị viên và người vận hành mạng có thể tạo domain cho doanh nghiệp của họ.

- Domain layer 2: bao gồm định tuyến giữa các mạng con, là một cơ chế để cung cấp miền quảng bá L2 duy nhất trong trung tâm dữ liệu. Có thể mở rộng miền quảng bá vào mạng LAN hoặc VLAN kế thừa

- Zone: Các Zone được xác định trong một miền. Một Zone không ánh xạ trực tiếp tới mạng, nó hoạt động sao cho tất cả các điểm cuối trong Zone tuân thủ cùng một bộ chính sách.

- Subnet: Subnet được xác định trong một Zone. Một Subnet là một mạng con IP cụ thể. Mạng con này được khởi tạo như một dịch vụ LAN riêng ảo được định tuyến (R ‐ VPLS). Một mạng con là duy nhất trong một Domain (các mạng con trong một miền không được phép chồng lấn hoặc chứa các mạng con khác theo các định nghĩa Subnet IP tiêu chuẩn).

- vPorts: Cổng được cấu hình và liên kết với một cổng VM (hoặc cổng Gateway) trước khi nó tồn tại trên hypervisor hoặc Gateway. Các cổng kết nối máy chủ Bare Metal với lớp Overlay cũng được gọi là vPort.

Một số thành phần của VSD:

- Công cụ quản lý chính sách (Policy Management DB).

- VSD mediator: Là một giao diện hướng nam của VSD được sử dụng để liên lạc với VSC. Nó nhận các yêu cầu về thông tin và cập nhật chính sách từ VSC, đồng thời gửi các bản cập nhật chính sách cho VSC. Bản thân VSD là một máy khách XMPP: nó giao tiếp với máy chủ XMPP hoặc các cụm máy chủ.

- Công cụ thống kê (Statistics Engine).

- REST API.

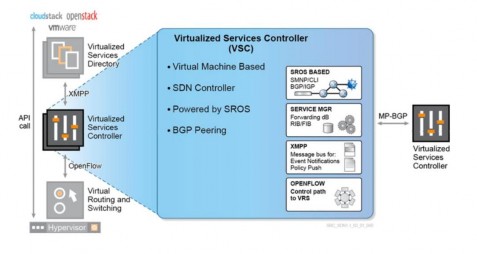

2.1.1.2. Bộ điều khiển dịch vụ ảo hóa VSC

Bộ điều khiển dịch vụ ảo hóa VSC đóng vai trò như là bộ điều khiển SDN, điều khiển mạng, giao tiếp với Hypervisor và thu thập thông tin liên quan đến VM như địa chỉ MAC và IP. VSC sử dụng OpenFlow để điều khiển VRS. Trên mỗi VRS, đều xác định VSC (Virtualized Services Controller) nào đang hoạt động và VSC nào đang ở chế

độ chờ (VRS có thể định cấu hình với các VSC hoạt động khác nhau để cân bằng tải, backup dữ liệu). OpenFlow sử dụng cổng TCP 6633 và nó được sử dụng để tải FIB L2/L3 về các bộ chuyển mạch ảo trên Hypervisor (Hình 2.3)

Hình 2.3 – Bộ điều khiển dịch vụ ảo hóa VSC

- VSC được cài đặt như là một máy ảo, đóng gói trong OVA (vCenter) hoặc QCOW2 (KVM) VSC có giao diện điều khiển được kết nối với lớp Underlay. Nó dựa trên hệ điều hành định tuyến dịch vụ Nokia (SROS).

- Bộ điều khiển hoạt động như mặt phẳng điều khiển, định tuyến được thiết lập giữa VSC và các bộ định tuyến khác để thực hiện Data Center Interconnect. VSC dùng giao thức định tuyến, có thể là ISIS, OSPF hoặc các tuyến tĩnh. MP-BGP EVPN cũng cần được thiết lập giữa tất cả các VSC để cập nhật các thông tin liên quan trong mạng. VSC có ba kết nối trực tiếp: Đến VSD qua XMPP; giữa các VSC, đến VRS.

2.1.1.3. Bộ định tuyến, chuyển mạch ảo VRS

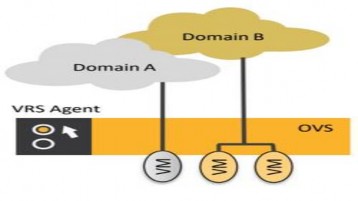

Bên trong Hypervisor, trong mặt phẳng chuyển tiếp dữ liệu của mô hình SDN, thực hiện chuyển tiếp, đóng gói mở gói lưu lượng người dùng bằng VXLAN trước khi gửi ra mạng vật lý, thực hiện chính sách lưu lượng L2-L4 được định nghĩa bởi VSD (Hình 2.4). Một VRS (Virtual Routing and Switching) kết nối tới nhiều VSC khác nhau để dự phòng, cân bằng tải và mỗi VRS thiết lập phiên OpenFlow sử dụng mạng Underlay, thông qua cổng TCP 6633.

Hình 2.4 – Bộ định tuyến và chuyển mạch ảo

- VRS bao gồm hai thành phần chính:

- VRS Agent, giao tiếp với VSC bằng OpenFlow. Chịu trách nhiệm lập trình FIB L2/L3 và trả lời tất cả ARP.

- Open vSwitch (OVS), cung cấp các thành phần chuyển mạch và định tuyến và đường hầm (tunnel) để chuyển tiếp lưu lượng.

- VRS hỗ trợ một loạt các phương thức đóng gói L2 và L3 (VXLAN, Vlan, MPLSoGRE) để nó có thể giao tiếp với một loạt các điểm cuối mạng bên ngoài (các bộ định tuyến khác, bộ định tuyến dựa trên IP hoặc MPLS).

- Nuage Networks sử dụng các mã nguồn mở, như libvert, OVS và OpenFlow:

- Virt-Manager: Dành cho GUI

- Virsh: Các lệnh (CLI)

- Open vSwitch (OVS) thực hiện kết nối L2 và học địa chỉ MAC. OpenFlow được sử dụng để cấu hình vSwitch. Được sử dụng cho Linux Network và là một phần của Linux Kernel.

- Mạng Overlay: Ảo hóa trên cơ sở hạ tầng mạng vật lý. Các máy chủ không biết về lớp phủ. VXLAN: VXLAN dùng 24 bit để đánh số VLAN ID (so với VLAN là 12 bit tạo ra 4096 VLAN ID), cho phép 16 triệu ID người thuê khác nhau.

- Tất cả các VTEP trong mặt phẳng điều khiển VXLAN cần kết nối IP. VTEP vai trò là cổng mặc định cho tất cả các mạng con mà VM được lưu trữ của nó thuộc về. Để thực hiện việc này, VTEP sẽ được chỉ định một địa chỉ MAC và địa chỉ IP trong mỗi mạng con đó.

- BGP EVPN là một họ địa chỉ có thể bao gồm cả địa chỉ IP và MAC cho một end point. Các bảng chuyển tiếp trên mỗi hypervisor chứa thông tin về tất cả các VM trong tất cả các mạng con (mỗi mạng con tương ứng với một thể hiện EVPN khác nhau). Các đường hầm VXLAN tồn tại để tới được các mạng con trên tất cả các hypervisor.

- VRS ở lớp mạng underlay, OVS ở lớp mạng overlay. Tất cả Hypervisor cần giao diện kết nối tới mạng underlay. Cũng có thể gán VTEP tới ToR Switch thay cho một Hypervisor.

- VSG (Virtual Services Gateway) cho phép kết nối giữa miền vật lý và miền ảo hóa. Chuyển tiếp dựa trên VLAN to VxLAN (VxLAN hướng tới lớp overlay mạng Nuage, VLAN tới lớp cơ sở hạ tầng. Có hai phiên bản Nuage (cho vật lý và ảo hóa), một phiên bản cho “White Boxes” [7].

- VSN là node dịch vụ ảo, bao gồm 1 VSC và nhóm các VRS. VSC điều khiển các VRS (các hypervisor). VSN cung cấp cho các nhà điều hành mạng một cái nhìn toàn diện về tất cả thành phần mạng.

2.1.1.4. Chính sách bảo mật và chuỗi dịch vụ

- Chính sách bảo mật được định nghĩa ở Domain, chuyển tới các Zone, Subnet (Hình 2.5).

Hình 2.5 – Cơ chế làm việc chính sách bảo mật

- Ví dụ: INGRESS là cổng mà lưu lượng đi vào OVS, EGRESS là cổng mà lưu lượng đi ra khỏi OVS.

- Tại thời điểm tạo, một Policy Group Type được gán cho từng chính sách bảo mật: Phần cứng: dành cho máy chủ và cầu nối vPort được lưu trữ trong Nuage VSG / VSA Gateways và phần mềm: VRS và VRS-G lưu trữ vPort, bao gồm VM, máy chủ lưu trữ và cầu nối vPort.

- Tính năng ACL Sandwich cho phép quản trị viên mạng xác định danh sách lưu lượng truy cập. Người dùng cuối sở hữu tên miền sau đó có thể kết hợp các quy tắc ACL thành các ACL được xác định ở cấp thể hiện tên miền.

- Chuỗi dịch vụ VSP cung cấp chính sách chuyển tiếp để kiểm soát việc chuyển hướng các gói, là chuỗi dịch vụ. Nuage hỗ trợ thiết bị/cụm thiết bị ảo L4-7 vật lý và ảo làm đích chuyển hướng và nó cung cấp tùy chọn tạo chính sách chuyển hướng nâng cao, cung cấp tùy chọn chuyển hướng lưu lượng truy cập đến một cổng TCP/UDP nhất định.

2.1.2. Giải pháp SDN của Juniper - Contrail

Juniper Network Contrail là một giải pháp SDN mã nguồn mở tự động điều phối, tạo các mạng ảo có khả năng mở rộng lớn. Các mạng ảo giúp chúng ta có khả năng khai thác đám mây cho các ứng dụng và dịch vụ mạng. Contrail là một mô hình giải pháp mạng mã nguồn mở có thể tích hợp với các router và switch vật lý giúp giải quyết các vấn đề khó khăn của mạng Private và Public cloud [8].

Contrail có thể làm việc với các thiết bị mạng vật lý bên trong mạng truyền thống giúp giải quyết các vấn đề của mạng một cách tự động. Với kiến trúc của Contrail có thể giúp giảm chi phí đầu tư ban đầu. Tất cả các chức năng mạng như switching, routing,

load balancing được chuyển từ các phần cứng vật lý trở thành các phần mềm chạy trên nền hypervisor kernel được quản lý bởi hệ thống điều phối trung tâm. Nó cho phép hệ thống giảm chi phí đầu tư hạ tầng chuyển mạch vật lý khi mở rộng. Các phần cứng chuyển mạch không có thông tin trạng thái của máy ảo, khách hàng, ứng dụng mà chỉ tham gia vào việc định tuyến lưu lượng từ một máy chủ sang máy chủ khác. Hệ thống contrail sẽ giải quyết vấn đề một cách linh hoạt, cho phép tự động hóa dịch vụ mạng và tích hợp với các hệ thống điều phối đám mây như OpenStack và CloudStack bằng Rest API.

2.1.2.1. Kiến trúc Contrail

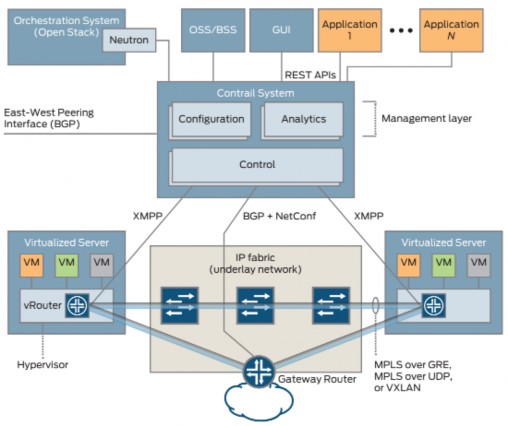

Hệ thống Contrail gồm 2 phần: Contrail SDN controller và những Contrail vRouter đóng vai trò là các thiết bị chuyển mạch mềm được triển khai trên hypervisor của các máy chủ ảo đa chức năng. Contrail SDN Controller cung cấp giao diện northbound REST API được sử dụng cho lớp ứng dụng để mở rộng hệ thống điều phối đám mây. Được sử dụng bởi Openstack thông qua Neutron, OSS/BSS hoặc GUI (Hình 2.6).

Hình 2.6 – Kiến trúc Contrail - Juniper

Hệ thống Contrail cung cấp 3 giao diện interface. Northbound REST API được sử dụng giao tiếp giữa hệ thống điều phối và các ứng dụng. Southbound interface được sử dụng để truyền thông giữa các phần tử mạng ảo như Contrail vRouter hoặc các phần tử mạng vật lý như gateway router và switch. East-West interface được sử dụng để kết nối với các Controller khác. East-West interface là chuẩn BGP. XMPP là southbound

interface cho Contrail vRouter. BGP và NETCONF là southbound interface của gateway router và switch.

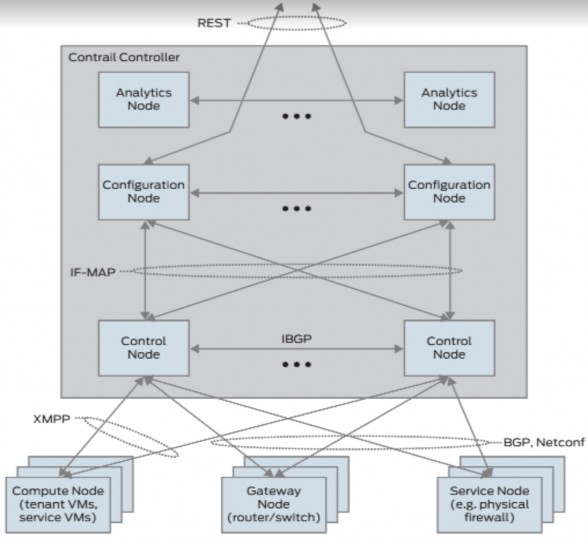

2.1.2.2. Contrail SDN controller

Contrail SDN controller bao gồm 3 thành phần chính (Hình 2.7).

Hình 2.7 – Contrail SDN controller

- Analytics node chịu trách nhiệm thu thập dữ liệu từ các phần tử mạng và mô tả chúng vào một form thích hợp để lớp ứng dụng có thể sử dụng. Analytics node giao tiếp với các ứng dụng sử dụng giao diện phía bắc REST API, với các analytics node khác sử dụng các kỹ thuật đồng bộ, với các phần tử khác trong control và configuration node bằng XML (Hình 2.8).

Chức năng Analytics node:

o Trao đổi bản tin Sandesh (Sandesh là một giao thức dựa trên XML-based để báo cáo thông tin phân tích) với các thành phần trong control node và configuration node thu thập thông tin phân tích.

o NoSQL database lưu trữ thông tin đó.

o Các quy tắc tự động thu thập trạng thái hoạt động khi xảy ra các sự kiện cụ thể.