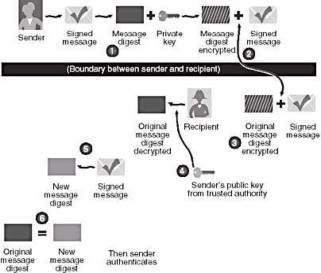

riêng của họ để mã hoá message digest. Khi thông điệp đến tay người nhận, người này dùng khoá công khai của người gửi để giải mã message digest. Sau đó, người nhận tạo lại message digest từ thông điệp gốc và so sánh với message digest vừa giải mã được. Nếu cả hai như nhau, dữ liệu đảm bảo đến chính xác (Intergrity).

Hình 3.155: Hệ thống khoá công khai

Vì message digest được mã hoá bằng khoá riêng của người gửi, nó chỉ có thể được giải mã bằng khoá công khai của chính người đó. Người nhận trong trường hợp này có thể yên tâm rằng thông điệp đến từ người gửi xác đinh (Authentication). Tuy nhiên, người nhận lúc này lại cần được đảm bảo rằng cặp khoá đó là của đúng người họ mong đợi, không bị giả danh. Giải pháp là dùng một tổ chức thứ ba đứng trung gian xác nhận. Thành phần thứ 3 này gọi là Certificate Authority (CA).

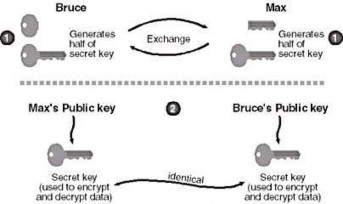

Một loại khoá nữa gọi là khoá bí mật (Secret Key, phân biệt với Private Key) và nhiều khi còn biết đến như Shared secret hoặc Shared secret key hoạt động tương tự khoá công khai. Tuy nhiên khoá này chỉ dùng một thời gian rồi loại bỏ nhằm tăng tính an toàn. Khoá bí mật được cả bên gửi và nhận sử dụng để mã và giải mã dữ liệu. Do đó xuất hiện vấn đề trao đổi khoá bí mật giữa hai bên.

Trao đổi khoá bí mật (Secret key exchange): yêu cầu làm thế nào để khoá bí mật được trao đổi giữa người gửi, người nhận mà không bị lộ trên đường truyền dẫn đến ý tưởng dùng khoá công khai để mã hoá khoá bí mật.

Hình 3.156: Trao đổi khoá bí mật (Secret key exchange)

Quan sát sơ đồ trên, Bruce muốn gửi dữ liệu cho Max bằng cách dùng khoá bí mật. Mỗi người trong số họ sẽ sinh ra một nửa khoá bí mật. Bruce dùng khoá công khai của Max để mã hoá nửa của anh ta rồi gửi cho Max. Làm tương tự như thế, Max dùng khoá công khai của Bruce để mã hoá nửa của mình rồi gửi cho Bruce. Cả hai sau đó kết hợp hai nửa khoá lại để tạo nên khoá bí mật và dùng cho mục đích mã hoá dữ liệu trước khi truyền đi. Khi giao dịch hoàn tất, Bruce và Max cùng huỷ khoá bí mật đã sử dụng.

Hệ mã hoá khoá công khai chỉ được xây dựng khi các đối tượng gửi, nhận tin được xác định, đó chính là nguyên nhân nảy sinh Certificate Authority (CA). CA sẽ cấp một thẻ thông hành hay giấy xác nhận sau khi đã kiểm tra đối tượng. Ví dụ: nếu Tucker muốn gửi dữ liệu cho Max, anh ta gửi khoá công khai của mình cho Max. Một CA nào đó xác nhận khoá công khai đó cho Tucker. Vì Max tin CA nên anh ta cũng tin Tucker. Quá trình xác nhận này được so sánh với hệ thống công chứng trong thực tế. Trên thế giới, một vài công ty được công nhận đóng vai trò như CA là Versign, Microsoft Certificate Services...

Một người sử dụng bình thường có thể nhận một xác nhận điện tử (digital certificate) để dùng cho email. Xác nhận điện tử bao gồm khoá công khai và các thông tin khác liên quan đến anh ta. Khi anh ta gửi email, email đó sẽ bao gồm một chữ ký điện tử sử dụng khoá riêng. Người nhận thư nhận được khoá công khai và dùng khoá công khai đó để biết xem có đúng thư từ người gửi thật sự tới hay không. Khoá riêng không bao giờ được gửi tới người nhận.

Danh sách xác nhận cần huỷ (Certificate Revocation List - CRL): các xác nhận có thể quá hạn và cần huỷ bỏ hoặc có trường hợp CA muốn rút lại xác nhận. Để kiểm soát trạng thái này, CA sử dụng một danh sách các xác nhận phải huỷ CRL.

Trên thực tế có thể có nhiều CA mà giữa họ tồn tại thoả thuận tin cậy lẫn nhau. Khi đó, User chỉ cần tin một CA là có thể tin vào các CA khác. Cấu trúc tin cậy lẫn nhau như thế cũng có dạng hình cây tương tự DNS.

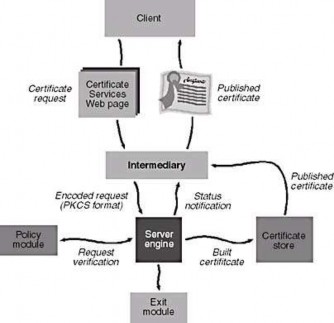

2) Certificate Services

Microsoft Certificate Service cho phép một tổ chức tự quản lý lấy hệ thống xác nhận điện tử mà không cần dựa trên một thành phần thứ 3. Tổ chức đó có thể theo dòi toàn bộ các quá trình giao dịch liên quan đến xác nhận điện tử dựa trên hệ thống nhật ký của Service.

Quá trình xử lý yêu cầu xác nhận

Hình 3.157: Quá trình xử lý yêu cầu xác nhận

- Client gửi yêu cầu xác nhận. Yêu cầu đó được định dạng theo chuẩn PKCS

#10 và gửi tiếp đến Server Engine của Certificate Services.

- Server Engine tiến hành kiểm tra yêu cầu, thiết lập các thuộc tính cho yêu cầu.

- Nếu yêu cầu đã được kiểm tra, Server Engine tiếp nhận và tạo xác nhận.

- Server Engine lưu xác nhận trong hệ thống lưu trữ của nó, thông báo cho các thành phần khác của hệ thống biết trước khi gửi xác nhận về Client.

Đăng ký xác nhận: (Enrolling Certificates): là quá trình tiếp nhận xác nhận, bắt đầu từ lúc gửi yêu cầu đến khi cài đặt được xác nhận. Toàn bộ quá trình có thể thao tác thông qua Web site tại địa chỉ: http://server_name/certsrv/

CA Certificates: trong quá trình phát sinh xác nhận điện tử, CA kiểm tra luôn đối tượng yêu cầu xác nhận và ký (sign) vào xác nhận bằng khoá riêng của CA. Một ứng dụng, ví dụ Internet Explorer, trước khi cài đặt CA Certificates sẽ kiểm tra chữ ký của CA. Nếu chữ ký không hợp lệ hay xuất xứ không rò, IE sẽ cảnh báo người dùng và ngăn cản người dùng cài đặt xác nhận. Do đó, bản thân CA cũng cần một xác nhận.

CA Certificates là một Certificate chứa khoá công khai được sử dụng để kiểm tra chữ ký điện tử. CA cấp cao nhất phải tự xác nhận lấy bản thân.

Cài đặt Certificate Services:

Control Panel -> Add/Remove Programs -> Add/Remove Windows Components -> Certificate Services.

Các kiểu Certificate (Certificate Auuthority Type):

- Enterprise Root CA: CA trở thành root CA và đòi hỏi phải có Active Directory.

- Enterprise Subordinnate CA: CA trở thành một nhánh con của root CA. Cũng đòi hỏi phải có Active Directory và sẽ yêu cầu một xác nhận từ root CA.

- Stand-alone Root CA: CA trở thành root CA nhưng không yêu cầu phải có Active Directory.

- Stand-alone subordinary CA: CA trở thành một nhánh con của root CA nhưng không yêu cầu dùng Active Directory.

Certificate Information: đó là các thông tin cần cung cấp khi cài CA. Các thông tin này có thể thay đổi sau.

Advanced Configuration: bao gồm các thiết lập như thuật toán mã hoá, thuật toán băm (hash), khoá công khai, khoá riêng...

Quản trị Certificate Servies

Chạy Certification Authority từ Administrative Tools. Các chức năng quản trị Certificate Services bao gồm:

- Bật tắt dịch vụ

- Gán quyền truy cập đối với CA

- Xem các xác nhận

- Sao lưu, khôi phục CA

- Quản lý danh sách các xác nhận bị loại bỏ

- Quản lý các yêu cầu xác nhận

- Gán xác nhận cho User

Cài đặt Certifcate cho client: từ client, bật trình duyệt và truy cập đến địa chỉ http://server_name/certsrv. Chọn Request A Certificate ->User Certificate Request ->Install This Certificate

3) Kerberos Protocol

Các cơ chế kiểm soát người dùng truyền thống sử dụng Username và Password để xác định User khi truy cập tài nguyên. Tuy thế, yêu cầu bảo mật cao hơn đòi hỏi phải xác định được thêm rằng account đó đúng là của User chủ nhân thật sự của nó.

Kerberos Protocol được xem như một giao thức chuẩn trong việc xác định người dùng. Nó cho phép User chỉ cần một lần logon là có thể truy cập tài nguyên trên toàn mạng.

Trước khi kết nối đến Server, User yêu cầu một thẻ thông hành từ Kerberos Service gọi là Kerberos Key Distribution Center nhằm xác nhận User. Sau đó, xác

nhận này chuyển đến cho Server và vì Server đã tin cậy Kerberos Service, nó sẽ chấp nhận User.

Kerberos Service hoạt động như vai trò của thành phần trung gian, kiểm tra, tạo thẻ cho mỗi phiên kết nối client – server.

Thẻ thông hành của User bao gồm các thông tin sau:

- Khoá của phiên giao dịch

- Tên User sử dụng thẻ

- Thời gian có hiệu lực

- Một số thông tin bổ sung thêm

Các thuật ngữ liên quan:

Principal: tên duy nhất của user, client hay server tham gia hoạt động trên

mạng

Realm: giới hạn của việc xác nhận, có vai trò tương tự domain. Một tổ chức

muốn sử dụng Kerberos cần xây dựng cho mình một Realm.

Secret Key: khoá dùng để mã hoá và giải mã.

Session key: là một dạng của Shared Secret key được dùng cho một phiên giao dịch client – server.

Authenticator: một bản ghi được sử dụng để kiểm tra principal.

Key distribution center: tiếp nhận yêu cầu và cấp phát thẻ cho client, gồm hai thành phần chính là Authentication Server (AS), Ticket Granting Service (TGS).

Ticket: trước khi kết nối đến một Server, client truy cập đến Key distribution center để yêu cầu xác nhận bằng một thẻ thống hành (ticket). Ticket được mã hoá sao cho Server có thể giải mã và đọc được nội dung.

Quá trình giao dịch thông qua Kerberos minh hoạ dưới đây:

- Client gửi yêu cầu cần xác nhận đến AS của Kerberos Service.

- Kerberos Service sinh ra một phản hồi bao gồm địa chỉ TGS, User Security ID được mã hoá.

- Client gửi yêu cầu đến TGS.

- TGS gửi ticket đến client

- Client gửi ticket đến Server cần truy cập Server giải mã ticket và kiểm tra User.

4) Mã hoá hệ thống file

Encrypting File System (EFS) là một đặc điểm mở rộng của NTFS5, cho phép mã hoá dữ liệu trên đĩa cứng. Kỹ thuật mã hoá dựa theo khoá công khai và do hệ thống đảm nhiệm, hoàn toàn trong suốt đối với người sử dụng.

Để đề phòng trường hợp bị mất khoá, có thể dẫn đến mất mát dữ liệu, một khoá khôi phục cũng được chuẩn bị dự phòng cho mỗi file mã hoá.

3.4. Cấu hình windows server cho mobile computing

Nhiều nhân viên đi công tác thường xuyên và thực hiện công việc của mình bằng bằng cách sử dụng máy tính laptop. MS windows Server 2003 lưu ý các yêu cầu duy nhất của những người làm việc lưu động này đối với một hệ điều hành laptop và nó cung cấp một kinh nghiệm làm việc nhất quán, và linh động cho người sử dụng, cả khi đi công tác hay làm việc tại văn phòng.

3.4.1. Cấu hình phần cứng cho mobile computing

1) Tạo một môi trường (profile) phần cứng cho những người sử dụng mobile

Để tạo một Profile phần cứng mới cho những người sử dụng lưu động, hãy thực hiện các bước sau:

(1) Nhấp đúp vào System trong Control Panel

(2) Trên nhãn Hardware hãy nhấp Hardware Profiles

(3) Dưới Available hardware Profiles, hãy nhấp Profile 1 (Current). Profile có tên (Current) cung cấp một mầu để tạo các Profile phần cứng mới.

(4) Nhấp Copy, gò nhập một tên cho Profile mới và sau đó nhấp OK.

(5) Chọn một tùy chọn khởi động dưới When Windows Starts, chọn Wait until I Select a hardware profile hay select the first listed if i don’t select a profile in X(Trong đó X là khoản thời gian chờ đợi).

(6) Khởi động lại máy tính và sau đó chọn Profile phần cứng mới vào lúc khởi động.

(7) Nhấp đúp vào System trong Control Panel, trên nhãn hardware hãy nhấp Device Manager, nhắp đúng vào thiết bị và tên nhãn General, trong danh sách xổ xuống dành cho việc sử dụng thiết bị hãy chọn một trong các tùy chọn sau đây:

Use this device (enabled)

Do not use this device in the current hardware profile (disabled) Do not use this device in any hardware profile (disabled)

2) Sử dụng các trạm cố định

Để lấy một máy tính xách tay ra khỏi trạm cố định, hãy thực hiện các bước sau: Nhấp Start

Nhấp Eject PC

3.4.2. Cấu hình các tuỳ chọn quản lý điện máy tính lưu động

Sử dụng Power Options trong Control Panel để giảm lượng điện tiêu thụ của bất kỳ thiết bị máy tính nào hay của toàn bộ hệ thống. Có thể thực hiện điều này bằng cách chọn Power Scheme hoặc bằng cách điều chỉnh xác lập riêng lẻ trong một Power Scheme.

1) Chọn một Power scheme

Các Power Scheme cung cấp cho người sử dụng khả năng chọn một sự cân đối giữa thời gian tồn tại của bộ pin và hiệu quả thực thi đáp ứng các nhu cầu của họ một cách tốt nhất. Hãy sử dụng các Power Scheme được cung cấp sẵn trong Windows Server 2003 hoặc tạo các Scheme.

Các Power Scheme có sẵn

Để chọn Power scheme, hãy thực hiện các bước sau đây: Nhấp đúp Power Options trong Control Panel

Dưới Power Scheme, trên nhãn Power Scheme, hãy chọn một trong các Power Scheme được mô tả trong bảng sau đây:

Mô tả | |

Home/Office Desk | Duy trì dòng điện liên tục đến đĩa cứng và hệ thống khi máy tính được cắm điện. |

Portable/Laptop | Tất cả các xác lập sau 5 đến 30 không hoạt động |

Presentation | Duy trì dòng điện liên tục, đến monitor khi máy tính được cắm điện hoặc đang chạy bằng PIN. Duy trì dòng điện liên tục đến đĩa cứng và hệ thống khi máy tính được cắm điện. |

Always On | Duy trì dòng điện liên tục đến hệ thống khi máy tính được cắm điện hoặc đang chạy bằng PIN. |

Minimal Power Management | Duy trì dòng điện liên tục đến đĩa cứng và hệ thống khi máy tính được cắm điện. |

Max Battery | Duy trì dòng điện liên tục đến đĩa cứng và khi máy tính được cắm điện. |

Có thể bạn quan tâm!

-

Welcome To The Routing And Remote Access Server Setup Wizard

Welcome To The Routing And Remote Access Server Setup Wizard -

Cài Đặt Và Cấu Hình Terminal Service

Cài Đặt Và Cấu Hình Terminal Service -

Phục Hồi Một Mirrored Volume Bị Hỏng

Phục Hồi Một Mirrored Volume Bị Hỏng -

Hệ điều hành mạng - 42

Hệ điều hành mạng - 42 -

Hệ điều hành mạng - 43

Hệ điều hành mạng - 43

Xem toàn bộ 350 trang tài liệu này.

Các xác lập thời gian định trước hiện trong các danh sách Turn off Monitor và Turn off hard disks của nhãn Power Schemes. Có thể thay đổi cài đặt các xác lập này bằng cách nhấp vào mũi tên ở kế bên danh sách, và sau đó nhấp vào thời gian.

2) Sử dụng các tuỳ chọn điện để tiết kiệm

Cấu hình Standby: Standby chuyển toàn bộ máy tính sang một trạng thái tiêu thụ điện thấp để tắt các thiết bị, chẵn hạn như ,monitor và các đĩa cứng đống thời máy tính cũng tiêu thụ ít điện hơn. Khi vào loại máy tính màn hình nền được phục hồi lại trạng thái đã phục hồi trở lại trạng thái rời khỏi nó. Nếu máy tính hỗ trợ APM thì có thể cấu hình Standby.

(1) Nhấp đúp vào Power Options trong control Panel

(2) Dưới nút bấm Power buttons, trên nhãn Advanced, hãy chọn một trong các tùy chọn sau đây để xác định khi nào Standby có tác dụng:

When I close the lid of my portable computer When I press the power button on my computer When I press the sleep button on my computer

Ghi chú: các tuỳ chọn xuất hiện trên nhãn Advanced thay đổi phụ thuộc vào máy tính. Để tìm thông tin về các tuỳ chọn dành cho các máy tính, chẳng hạn như nút Sleep, hãy xem tài liệu của nhà sản xuất.

3. Nhấp OK hoặc Apply.

Bật chế độ hibernation: Chế độ hibernation lưu màn hình nền vào ổ đĩa cứng, tắt monitor và đĩa cứng, sau đó tắt máy tính. Khi khởi động lại máy tính, màn hình nền được phục hồi trở lại trạng thái đã rời khỏi nó. Tuy nhiên việc đưa máy tính ra khỏi chế độ hibernation mất nhiều thời gian hơn khi đưa nó ra khỏi chế độ Standby.

Chú ý: Chế độ hibernation đòi hỏi phải có một lượng khoảng trống đĩa cứng có sẵn trên phần khởi động tương đương với lượng RAM.

Bật chế độ hibernation hãy thực hiện các bước sau:

Trong hộp thoại Power Option Properties, hãy nhấp nhãn Hibernate, lựa chọn hộp kiểm Enable hibernate support và sau đó nhấp Apply.

Hãy nhấp nhãn Power Schemes và sau đó chọn thời gian trong System hibernate. Máy tính vào chế độ này sau khi nó đã nghỉ được thời gian xác định trong system hibernation. Để đưa máy tính vào chế độ hibernates bằng tay, nhấp Start và sau đó nhấp Shutdown, trong hộp Shut down Windows hãy nhấp Hibernate.

3.4.3. Làm cho các file có sẵn sử dụng ngoại tuyến

1) Giới thiệu về các file ngoại tuyến

Khi một file hay một Folder được đánh dấu là sẵn có ngoại tuyến người sử dụng có thể truy cập phiên bản mạng của file này khi nó kết nối với mạng. Khi người sử dụng ngắt kết nối với mạng các event sau đây xảy ra.

Khi người sử dụng ngắt kết nối với mạng, Windows Server 2003 đồng bộ hóa các file mạng với bản sao đã lưu trong nội bộ của file.

Trong khi ngắt kết nối với mạng người sử dụng truy cập vào bản sao đã lưu trong nội bộ.

Khi người sử dụng kết nối trở lại với mạng, Windows Server 2003 đồng bộ hóa bất kỳ file ngoại tuyến nào đã được chỉnh sửa bởi người sử dụng với phiên bản mạng của file. Nếu file đã được chỉnh sửa cả hai vị trí, Windows Server 2003 nhắc người sử dụng chọn phiên bản nào của file cần lưu, hoặc người sử dụng có thể đặt lại tên một file và lưu giữ cả hai văn bản.