còn những yêu cầu chi tiết sẽ được thể hiện thành tính năng kỹ thuật, thành những đặc điểm riêng biệt cho mỗi đối tượng, mỗi sản phẩm hay thậm chí mỗi khía cạnh của đối tượng hay khía cạnh của sản phẩm cụ thể mà một tiêu chuẩn sẽ đề cập đến nó.

Các bộ tiêu chuẩn phải được xây dựng trên cơ sở có nhu cầu sử dụng và thậm chí phải là nhu cầu sử dụng tại nhiều nơi, mang tính lặp đi lặp lại. Vì một tiêu chuẩn có thể liên quan đến nhiều đối tác quan tâm nên cần có sự bàn bạc thoả thuận giữa các bên, nội dung của các tiêu chuẩn dạng quy chuẩn kỹ thuật lại càng nên thận trọng để nó thực sự có thể áp dụng được, và hơn thế, được áp dụng một cách đồng bộ.

Các bộ tiêu chuẩn phải phản ánh những thành tựu và kinh nghiệm mới nhất, đồng thời có khả năng áp dụng trong thực tiễn, vì vậy, tiêu chuẩn cần được xem xét lại sau những khoảng thời gian nào đó.

Trong các tổ chức, doanh nghiệp, khi xây dựng các bộ tiêu chuẩn nhằm đảm bảo an toàn và bảo mật thông tin đều tham khảo dựa trên các luật, các nghị định và chính sách liên quan đến vấn đề an toàn và bảo mật thông tin hiện hành. Sau khi luật an ninh mạng ra đời, trước khi xây dựng các bộ tiêu chuẩn cho các hệ thống thông tin trong các tổ chức, doanh nghiệp thường phân loại các cấp độ an toàn cho hệ thống thông tin theo điều 21 của Luật An toàn thông tin mạng như sau:

a) Cấp độ 1 là cấp độ mà khi bị phá hoại sẽ làm tổn hại tới quyền và lợi ích hợp pháp của tổ chức, cá nhân nhưng không làm tổn hại tới lợi ích công cộng, trật tự, an toàn xã hội, quốc phòng, an ninh quốc gia;

b) Cấp độ 2 là cấp độ mà khi bị phá hoại sẽ làm tổn hại nghiêm trọng tới quyền và lợi ích hợp pháp của tổ chức, các nhân hoặc làm tổn hại tới lợi ích công cộng nhưng không làm tổn hại tới trật tự, an toàn xã hội, quốc phòng, an ninh quốc gia;

c) Cấp độ 3 là cấp độ mà khi bị phá hoại sẽ làm tổn hại nghiêm trọng tới sản xuất, lợi ích công cộng và trật tự, an toàn xã hội hoặc làm tổn hại tới quốc phòng, an ninh quốc gia;

d) Cấp độ 4 là cấp độ mà khi bị phá hoại sẽ làm tổn hại đặc biệt nghiêm trọng tới lợi ích công cộng và trật tự, an toàn xã hội hoặc làm tổn hại nghiêm trọng tới quốc phòng, an ninh quốc gia;

e) Cấp độ 5 là cấp độ mà khi bị phá hoại sẽ làm tổn hại đặc biệt nghiêm trọng tới quốc phòng, an ninh quốc gia.

Nghị định 85 cũng quy định chi tiết về tiêu chí, thẩm quyền, trình tự, thủ tục xác định cấp độ an toàn hệ thống thông tin và trách nhiệm bảo đảm an toàn hệ thống thông tin theo cấp độ, áp dụng đối với cơ quan, tổ chức, các nhân tham gia hoặc có liên quan đến hoạt động xây dựng, thiết lập, quản lý, vận hành, nâng cấp, mở rộng hệ thống thông tin tại Việt Nam.

Có thể bạn quan tâm!

-

Phân Loại Các Cơ Chế Sao Lưu Và Dự Phòng Thông Tin

Phân Loại Các Cơ Chế Sao Lưu Và Dự Phòng Thông Tin -

Xu Hướng Công Nghệ Trong Đảm Bảo An Toàn Và Bảo Mật Thông Tin

Xu Hướng Công Nghệ Trong Đảm Bảo An Toàn Và Bảo Mật Thông Tin -

Nền Tảng Của Công Nghệ Blockchain Và An Toàn Thông Tin

Nền Tảng Của Công Nghệ Blockchain Và An Toàn Thông Tin -

Các Kiến Trúc An Toàn Cho Hệ Thống Thông Tin

Các Kiến Trúc An Toàn Cho Hệ Thống Thông Tin -

Một Số Tiêu Chuẩn Về Bảo Mật Và An Toàn Thông Tin Của Nist

Một Số Tiêu Chuẩn Về Bảo Mật Và An Toàn Thông Tin Của Nist -

Các Bước Để Áp Dụng Khung An Ninh Mạng Của Nist Vào Thực Tế

Các Bước Để Áp Dụng Khung An Ninh Mạng Của Nist Vào Thực Tế

Xem toàn bộ 194 trang tài liệu này.

Vì vậy, một chính sách đảm bảo an toàn và bảo mật cho hệ thống thông tin cần có các nội dung như sau:

Xác định được phạm vi - Đảm bảo phạm vi cần giải quyết tất cả các thông tin trong hệ thống thông tin, các chương trình, dữ liệu, mạng nội bộ và tất cả nhân viên trong tổ chức, doanh nghiệp. Ngoài ra, tổ chức, doanh nghiệp có thể có những chính sách riêng về phạm vi cho từng phòng, bộ phận làm việc;

Có sự phân loại thông tin - Người điều hành tổ chức, doanh nghiệp cần cung cấp những định nghĩa, nội dung cụ thể về việc đảm bảo an toàn và bảo mật thông tin trong hệ thống thông tin và những giải pháp bảo mật mạng thay vì “bí mật” hoặc “hạn chế”;

Có mục tiêu quản lý rõ ràng - Tổ chức, doanh nghiệp cần phải đưa ra những mục tiêu rõ ràng trong quản lý và xử lý, khắc phục các sự cố liên quan tới đảm bảo an toàn và bảo mật thông tin trong hệ thống thông tin trong từng phân loại (ví dụ các nghĩa vụ pháp lý, quy định và hợp đồng đối với việc đảm bảo an ninh);

Xác định rõ bối cảnh - Một chính sách đảm bảo an toàn và bảo mật thông tin trong hệ thống thông tin phải được đặt trong trong bối cảnh cụ thể, có hướng dẫn quản lý và tài liệu bổ sung theo sát bối cảnh (ví dụ: được

tất cả các cấp quản lý chấp thuận, tất cả các tài liệu xử lý thông tin khác phải phù hợp với nó);

Có tài liệu hỗ trợ - Bao gồm các tài liệu hỗ trợ việc đảm bảo an toàn và bảo mật thông tin trong hệ thống thông tin (ví dụ: vai trò và trách nhiệm, quá trình, tiêu chuẩn công nghệ, thủ tục, hướng dẫn, cách khắc phục và ứng cứu sự cố);

Có hướng dẫn cụ thể - Bao gồm các tài liệu hướng dẫn về phương pháp đảm bảo an toàn và bảo mật thông tin trong hệ thống thông tin nội bộ, phương pháp sử dụng Internet an toàn trên mạng xã hội hay những yêu cầu trong bảo mật cho toàn bộ tổ chức, doanh nghiệp (ví dụ: tất cả quyền truy cập vào bất kỳ hệ thống máy tính đều phải yêu cầu xác minh danh tính và xác thực, không chia sẻ cơ chế xác thực cá nhân).

Xác định rõ trách nhiệm - Tổ chức, doanh nghiệp cần đưa ra những trách nhiệm cụ thể được xác lập trong đảm bảo an toàn và bảo mật thông tin trong hệ thống thông tin (ví dụ: bộ phận công nghệ là nhà cung cấp duy nhất các đường dây viễn thông, bộ phận kỹ thuật là chuyên bảo mật hệ thống mạng, website và khắc phục sự cố).

Xác định được hậu quả - Bao gồm các hậu quả cho sự không tuân thủ theo chính sách đảm bảo an toàn và bảo mật thông tin trong hệ thống thông tin của tổ chức, doanh nghiệp (ví dụ: sa thải hoặc chấm dứt hợp đồng làm việc).

6.1.2. Bảo vệ hệ thống thông tin theo nhiều mức

Với công nghệ thông tin phát triển, các hệ thống thông tin lưu trữ và định dạng thông tin đã không còn giống với truyền thống, các cơ chế đảm bảo an toàn và bảo mật thông tin trong hệ thống thông tin hiện nay được chia thành 6 mức cơ bản là mức cơ sở dữ liệu, mức ứng dụng, mức mạng, mức máy tính, mức lưu trữ và mức thiết bị vật lý.

6.1.2.1. Bảo vệ mức dữ liệu

Bảo vệ ở mức dữ liệu thường được đề cập đến các phương thức để đảm bảo thông tin trong hệ thống thông tin được bí mật, toàn vẹn và sẵn

sàng khi dữ liệu được lưu trữ trên các thiết bị nhớ, khi dữ liệu được truyền trên các kênh truyền tin và khi dữ liệu được sử dụng trong các ứng dụng.

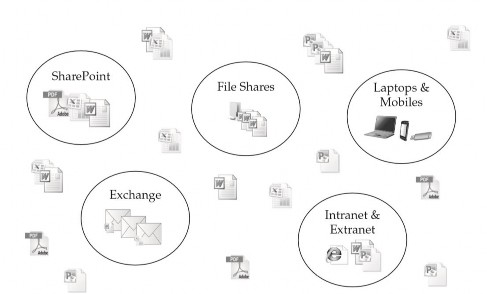

Dữ liệu trong tổ chức thường được chia thành hai loại là dữ liệu có cấu trúc và dữ liệu phi cấu trúc. Các nhóm dữ liệu có cấu trúc thường được thiết kế chi tiết và lữu trữ trên các thiết bị nhớ một cách rõ ràng, còn các dữ liệu phi cấu trúc thì thường không được lưu trữ một cách khoa học do cấu trúc chưa hoàn thiện hoặc đặc trưng phát sinh trong quá trình hoạt động của tổ chức, doanh nghiệp. Các kiểu dữ liệu phi cấu trúc thường là các tệp tin được chia sẻ, các email nhận được hàng ngày, các tập tin tạo từ nhiều thiết bị khác nhau hoặc các tệp tin được lưu trữ khi tìm kiếm trên mạng Internet. Các kiểu dữ liệu phi cấu trúc xuất hiện trong hệ thống thông tin được minh họa trong Hình 6.1.

Hình 6.1. Các kiểu dữ liệu phi cấu trúc trong HTTT

Bảo vệ mức dữ liệu thường dùng các thuật toán để mã hóa, bảo vệ các thiết bị lưu trữ hoặc bảo vệ cơ sở dữ liệu, bảo vệ các hệ thống lưu trữ và phân quyền người dùng trong các hệ quản trị cơ sở dữ liệu.

Bảo vệ mức dữ liệu trong hệ thống chính là cách thức đảm bảo dữ liệu của hệ thống được bí mật, toàn vẹn và sẵn sàng. Vì vậy, bảo vệ mức dữ liệu trong hệ thống thông tin chính là sử dụng các phương tiện, biện pháp khác nhau để dữ liệu có tính bí mật, toàn vẹn và sẵn sàng. Để đảm bảo tính bí mật cho dữ liệu cách thường dùng nhất là phân quyền truy cập cho người dùng, hạn chế người dùng truy cập vào các tệp tin trên các hệ thống dữ liệu và trên các hệ quản trị cơ sở dữ liệu. Đảm bảo bí mật sâu hơn thì sử dụng các hệ mã hóa để mã hóa dữ liệu trong các tập tin, đặt mật khẩu cho các tập tin quan trọng.

Để đảm bảo toàn vẹn cho dữ liệu, ngoài phân quyền người dùng cần định ra các phạm vi đối với các truy cập sâu đối với dữ liệu như chỉnh sửa, thay đổi, xóa bỏ trên các bản ghi của các tập tin hoặc các hệ thống quản trị cơ sở dữ liệu.

Để đảm bảo sẵn sàng cho dữ liệu nhưng không mất tính bí mật và toàn vẹn cho dữ liệu trong hệ thống thông tin cần xác thực người dùng và kết hợp các biện pháp khác nhau cho dữ liệu trong hệ thống.

6.1.2.2. Bảo vệ mức ứng dụng

Ở mức ứng dụng việc đảm bảo an toàn và bảo mật thông tin trong hệ thống thông tin thường chia thành bốn nhóm giải pháp gồm: các cơ chế kiểm soát truy cập ứng dụng, bảo mật các phiên truy cập vào hệ thống mạng, kiểm soát và ghi nhật ký truy cập, quản lý cấu hình và mã nguồn ứng dụng.

Các cơ chế kiểm soát truy cập ứng dụng (Access Control) chia thành 2 thành phần là truy cập và kiểm soát. Truy cập (access) được biết đến như việc truy cập các tài nguyên của một chủ thể tới một đối tượng, kiểm soát (control) được biết đến là hành động cho phép hoặc không cho phép truy cập, cũng như các phương thức áp dụng cho kiểm soát truy cập. Một chủ thể có thể là những người dùng, các chương trình ứng dụng hoặc các dịch vụ được sử dụng trong hệ thống, các đối tượng có thể là các tập tin, các cơ sở dữ liệu. Việc xác định chủ thể để cấp quyền hạn truy cập vào đối tượng là công việc chủ yếu của kiểm soát truy cập.

Việc xác định chủ thể thường được gọi là định danh hay nhận diện giữa các chương trình với nhau có thể sử dụng các tiến trình xác định ID (Process ID), cũng có thể dựa trên tên tài khoản hoặc giọng nói, vân tay,... Quá trình này được gọi là xác thực người dùng (Authentication) hay chứng thực người dùng; chứng thực có thể chỉ sử dụng một lần hoặc nhiều lần tùy thuộc chính sách và cũng có thể có nhiều phương pháp, cách thức khác nhau.

Về bản chất thì định danh và xác thực người dùng đều được thực hiện cùng lúc và luôn đi song hành nhau, nếu chỉ có định danh mà không có chứng thực thì cũng vô nghĩa và ngược lại. Quá trình định danh và xác thực gồm có 03 kiểu thực hiện:

Thứ nhất, dựa trên những thông tin được lưu lại như mật khẩu, mã pin (password, PIN) những thông tin này được hệ thống sinh ra và đảm bảo bí mật chỉ người dùng có thể biết được. Nhóm thứ hai dựa trên những thiết bị được nhúng các ứng dụng đảm bảo an toàn như các token chứa mật khẩu, các thẻ thông minh,... những thiết bị này thường được mang theo người và mật khẩu hoặc mã được thay đổi theo thời gian, các giải thuật sinh mã thường tiên tiến và ít có nhược điểm. Nhóm cuối cùng là các thông tin dựa trên sinh trắc học của người dùng như vân tay, võng mạc, vân môi,... những thông tin này thường được mã hóa dựa trên các giải thuật sinh học hoặc các giải thuật học máy, có độ an toàn cao và khó phá mã.

Sau khi định danh xong thì việc tiếp theo là vấn đề xác nhận quyền được truy cập, thường có hai khả năng là từ chối truy cập (Access Denied) hoặc là chấp nhận cho phép truy cập (Access Granted). Một số các mô hình triển khai phổ biến là Bell-Lapadula, Biba, Clark-Wilson cùng các phương thức triển khai như MAC (Mandatory Access Control), DAC (Discretionary Access Control), RBAC (Role Base Access Control), Rule- Base Access Control,... Trên một hệ thống thông tin có thể áp dụng một hoặc nhiều phương thức triển khai cũng như mô hình tùy theo nhu cầu và mức độ thông tin của hệ thống thông tin của tổ chức doanh nghiệp.

6.1.2.3. Bảo vệ mức vật lý

Bảo vệ ở mức thiết bị vật lý như máy in, máy fax, máy tính, đường truyền vật lý cơ chế bảo vệ thường chia thành hai nhóm: Tại nơi làm việc và tại nhà.

Tại nơi làm việc thông thường cần điều chỉnh vị trí màn hình của người dùng cẩn thận, cả ở trên bàn và khi người dùng rời nơi làm việc, để tránh người khác thấy được những gì hiển thị trên màn hình. Trong văn phòng việc này có nghĩa là phải chú ý các hướng cửa ra vào, cửa sổ, khu vực khách chờ, nếu có.

Hầu hết các thân máy tính đều có một khe cho phép khóa lại đề phòng bị người khác mở ra, nếu có một cây máy tính như vậy, cần phải khóa lại đề phòng kẻ đột nhập có thể cắm các linh kiện gián điệp, cũng nên cân nhắc khả năng này mỗi khi mua máy tính mới.

Khóa các máy tính bằng các khóa an toàn nếu có thể để tránh kẻ gian lấy trộm. Việc này rất quan trọng với các máy tính xách tay hoặc máy để bàn cỡ nhỏ dễ dàng được giấu trong các túi hoặc dưới áo.

Có một số thiết bị đặt trong phần BIOS của máy tính có liên quan tới bảo mật vật lý cho máy. Trước hết, cần cấu hình máy tính để nó không thể khởi động từ ổ đĩa mềm, ổ CD-ROM hay DVD, sau đó cần đặt mật khẩu truy cập BIOS để kẻ xâm nhập không thể thay đổi các thiết bị đặt trong đó và thường xuyên lựa chọn đặt mật khẩu mạnh.

Cần tạo thói quen khóa màn hình máy tính với mật khẩu mỗi khi rời máy tính. Trong Windows, có thể thực hiện rất dễ dàng bằng cách ấn cùng lúc phím biểu tượng Windows và phím L, thao tác này chỉ có tác dụng khi sử dụng mật khẩu truy cập cho tài khoản người dùng.

Các thiết bị di động cũng cần có các biện pháp an toàn như luôn giữ máy xách tay, điện thoại di động hay các thiết bị cầm tay khác có chứa thông tin nhạy cảm bên mình. Đặc biệt khi đi du lịch hay ở lại một khách sạn. Tránh sử dụng các thiết bị cá nhân tại nơi công cộng và cân nhắc việc mua một cái ba lô khác kiểu túi du lịch để đựng máy tính xách tay.

Đảm bảo môi trường vận hành an toàn cho các thiết bị phần cứng: Giống như các thiết bị điện tử khác, máy tính là thiết bị khá nhạy cảm. Chúng không đáp ứng tốt trước sự mất ổn định của nguồn điện, nhiệt độ khắc nghiệt, bụi bẩn, độ ẩm cao, hoặc các tác động cơ khí. Có một số việc cần thực hiện để giúp bảo vệ máy tính và các thiết bị mạng của mình khỏi các nguy cơ trên: Các tác nhân điện như quá dòng, áp, xung điện, mất điện, sụt áp có thể gây tổn hại vật lý tới máy tính của bạn. Những sự cố này xảy ra thường xuyên có thể khiến ổ cứng bị lỗi, gây mất dữ liệu lưu trữ trên đó, hoặc có thể làm hỏng những bộ phận trong máy tính. Hãy lắp những bộ lưu điện UPS cho những chiếc máy tính quan trọng trong văn phòng. Một bộ lưu điện sẽ cung cấp điện tạm thời khi bị mất điện lưới. Khi các bộ lưu điện không thích hợp hoặc quá đắt đỏ, bạn vẫn có thể sử dụng các ‘bộ lọc điện’ hoặc các bộ chống quá xung, chúng sẽ giúp loại bỏ các xung nhiễu điện gây chập chờn hoặc quá xung điện. Kiểm tra mạng điện trước khi kết nối các thiết bị quan trọng vào đó. Đảm bảo rằng các ổ cắm điện đều có 3 lỗ, một là ‘chân nối đất’. Và nếu có thể, cần kiểm tra hoạt động của lưới điện trong vòng một vài ngày bằng cách cắm một số thiết bị rẻ tiền như đèn và quạt vào mạng điện trước khi sử dụng cho máy tính.

Để tránh các sự cố nói chung, cần tránh đặt các thiết bị quan trọng tại nơi để hành lý, khu vực tiếp tân hay các phạm vi dễ tiếp cận. Các bộ lưu điện, các bộ lọc điện, chống xung điện, ổ cắm và các dây nối dài, đặc biệt là những dây nối với máy chủ và các thiết bị mạng nên được đặt ở những nơi có thể tránh việc bật tắt do nhầm lẫn. Nếu sử dụng các loại cáp, dây nối và ổ cắm mạng chất lượng cao, bạn nên mua cùng loại cho toàn bộ văn phòng và một số lượng dự trữ. Các ốc vít hở, tuột khỏi ổ cắm và gây mô-ve điện thường xuyên có thể nguy hại hơn là chỉ khó chịu. Chúng có thể gây ảnh hưởng trực tiếp đối với các máy tính nối tới chúng. Chưa hết, những người dùng thấy khó chịu do thường nối máy tính của họ vào các ổ cắm bị mô-ve sẽ tìm cách dùng băng dính để quấn lại, sẽ gây nên nguy cơ cháy nổ. Nếu phải đặt những chiếc máy tính trong tủ, cần tạo độ thoáng và thông khí nếu không chúng sẽ bị nóng và hư hỏng. Các thiết bị máy tính thường không nên để gần các máy phát, lỗ thoát nhiệt, máy điều