Authenticator gửi Access-Request trong một số ngẫu nhiên. MD5 sẽ băm (hash) số ngẫu nhien đó thành một dạng riêng là OR’ed cho mật khẩu của ngwoif dùng và gửi trong Access-Request User-Password. Toàn bộ RADIUS response sau đó được MD5 băm (hash) với cùng thông số bảo mật của Authenticator, và các thông số response khác.

Authenticator giúp cho quá trình giao tiếp giữa NAS và máy chủ AAA được bảo mật nhưng nếu kẻ tấn công tóm được cả hai gói tin RADIUS Access-Request và Access- Response thì có thể thực hiện "dictionary attack" để phân tích việc đóng gói này. Trong điều kiện thực tế để việc giải mã khó khăn bạn cần phải sử dụng những thông số dài hơn, toàn bộ vấn đề có khả năng nguy hại cho quá trình truyền tải này được miêu tả rất kỹ trong RFC 3580

Attribute-Value Pairs: Thông tin được mang bởi RADIUS đuợc miêu tả trong một dạng Attribute-Value, để hỗ trợ cho nhiều công nghệ khác nhau, và nhiều phương thức xác thực khác nhau. Một chuẩn được định nghĩa trong

Attribute-Value pairs (cặp đôi), bao gồm User-Nam, User-Password, NAS-IPAddress, NAS-Port, Service-Type. Các nhà sản xuất (vendors) cũng có thể định nghĩa Attribute- Value pairs để mang các thông tin của mình như Vendor-Specific toàn bộ ví dụ này được miêu tả trong RFC 2548 - Định nghĩ Microsoft Attribute-Value pair trong MS-CHAP.

Thêm vào đó, rất nhiều chuẩn Attribute-Value pairs được định nghĩa trong nhiều năm để hỗ trợ Extensible Authentication Protocol (EAP), một dạng khác cũ hơn của nó là PAP và CHAP dial-up protocol. Bạn có thể tìm thấy trong tài liệu RFC 3579 cho phiên bản mới nhất của RADIUS hỗ trợ EAP. Trong phần này sẽ nói rất rõ về hỗ trợ xác thực cho WLAN, từ khi chuẩn EAP được sử dụng cho 802.1X Port Access Control để cho phép xác thực từ bên ngoài cho wireless.

3.2.3. Áp dụng RADIUS cho WLAN

Trong một mạng WLAN sử dụng 802.11x port access control, các máy trạm sử dụng Wireless đóng vai trò Remote Access và Wireless Access Point làm việc như một NAS-Network Access Server. Để thay thế việc kết nối đến NAS với dial-up như giao thức PPP, Wireless station kết nối đến AP bằng việc sử dụng giao thức 802.11

Một quá trình được thực hiện , wireless station gửi một EAP-Start tơi AP. AP sẽ yêu cầu station nhận dạng và chuyển thông tin đó tới một AAA server với thông tin là RADIUS Access-request Usename attribute.

Có thể bạn quan tâm!

-

Nghiên giải pháp bảo mật mạng wireless dựa vào RADIUS - 1

Nghiên giải pháp bảo mật mạng wireless dựa vào RADIUS - 1 -

Nghiên giải pháp bảo mật mạng wireless dựa vào RADIUS - 2

Nghiên giải pháp bảo mật mạng wireless dựa vào RADIUS - 2 -

Nghiên giải pháp bảo mật mạng wireless dựa vào RADIUS - 3

Nghiên giải pháp bảo mật mạng wireless dựa vào RADIUS - 3 -

Nghiên giải pháp bảo mật mạng wireless dựa vào RADIUS - 5

Nghiên giải pháp bảo mật mạng wireless dựa vào RADIUS - 5 -

Nghiên giải pháp bảo mật mạng wireless dựa vào RADIUS - 6

Nghiên giải pháp bảo mật mạng wireless dựa vào RADIUS - 6

Xem toàn bộ 54 trang tài liệu này.

AAA server và Wireless Station hoàn thành bằng việc chuyển các thông tin RADIUS Access-challenge và Access-request qua AP. Được quyết định bởi phía trên là một dạng EAP, thông tin này được chuyển trong một đường hầm được mã hóa TLS (Encypted TLS Tunnel).

Nếu AAA server gửi một message Access-accept, AP và Wireless station sẽ hoàn thành quá trình kết nối và hoàn thành phiên làm việc với việc sử dụng WEP hay TKIP để mã hóa dữ liệu. Và tại điểm đó, AP sẽ không cấm cổng và wireless station có thể gửi và nhận dữ liệu từ hệ thống mạng một cách bình thường.

Cần chú ý là quá trình mã hóa dữ liệu giữa wireless station và AP khác quá trình mã hóa từ AP đến AAA server.

Nếu AAA server gửi một message Access-reject, AP sẽ ngắt kết nối đến wireless station. Wireless station có thể cố gắng thử lại quá trình xác thực, nhưng AP cấm wireless station này không được gửi các gói UDP đến các AP gần đó. Chú ý là station này hoàn toàn có thể lắng nghe các dữ liệu được truyền đi từ các station khác. Trên thực tế dữ liệu được truyền qua song radio và đó là lí do tại sao bạn phải mã hóa dữ liệu khi truyền trên mạng không dây.

Attribute-value pare bao gồm tròn các message của RADIUS có thể sử dụng AAA server để quyết định phiên làm việc giữa AP và wireless station, như session-timeout hay VLAN tag (Tunnel-Type=VLAN, Tunnel-Private-Group-ID=TAG). Chính xác thông tin thêm vào có thể phụ thuộc vào AAA server hay AP và wireless station mà bạn đang sử dụng.

3.2.4. Các tùy chọn bổ sung

Một vấn đề đầu tiên bạn phải hiểu vai trò của RADIUS trong quá trình xác thực của WLAN, bạn cần thiết lập một AAA server hỗ trợ interaction.

Nếu một AAA server gọi là RADIUS, nó sẵn sang để hỗ trợ xác thực cho chuẩn 802.11x và cho phép lựa chọn các dạng EAP. Nếu đã có bạn chuyển đến bước tiếp theo là làm thế nào để thiết lập tính năng này.

Nếu bạn có một RADIUS hỗ trợ 802.11x, hoặc không hỗ trợ dạng EAP, bạn có thể lựa chọn bằng cách cập nhật các phiên bản phần mềm mới hơn cho server, hay bạn có thể cài đặt một máy chủ mới. Nếu bạn cài một server mới có hỗ trợ xác thực cho chuẩn 802.11x, bạn có thể sử dụng tính năng RADIUS proxy để thiết lập một chuỗi các máy chủ, cùng chia sẽ một cơ sở dữ liệu tập trung, RADIUS proxy có thể sử dụng để chuyển các yêu cầu xác thực đến các máy chủ có khả năng xác thực chuẩn 802.11x

Nếu bạn không có máy chủ RADIUS, bạn cần thiết phải cài đặt một máy chủ cho quá trình xác thực WLAN, lựa chọn cài đặt này là một công việc thú vị.

Với cơ sở trung tâm –Giải pháp sử dụng RADIUS cho mạng WLAN là rất quan trọng bởi nếu một hệ thống mạng của bạn có nhiều AP thì việc cấu hình bảo mật hệ thống này rất khó để quản lí riêng biệt, người dùng có thể xác thực từ nhiều AP khác nhau và điều đó là không thực sự bảo mật

Khi sử dụng RADIUS cho WLAN mang lại khả năng tiện lợi rất cao, xác thực cho toàn bộ hệ thống nhiều AP,…cung cấp các giải pháp thông minh hơn.

CHƯƠNG VI: QUY TRÌNH CÀI ĐẶT VÀ TRIỂN KHAI HỆ THỐNG RADIUS SERVER

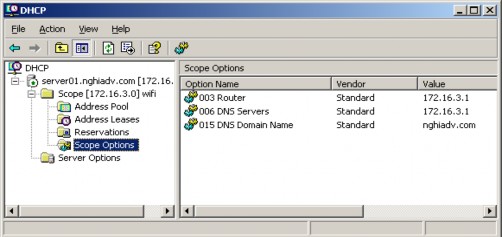

4.1. Cài đặt và cấu hình DHCP

4.1.1. Cài đặt DHCP

Vào Control Panel Add/Remove program Add/Remove Windows Component Networking Services Chọn Dynamic Host Configuration Protocol (DHCP) Chọn OK

4.1.2. Cấu hình DHCP

Mở DHCP Console từ thư mục Administrator Tools, chuột phải vào tên server và chọn “Authorize” để đăng ký với DC.

Scope range: 192.168.10.10/24 192.168.10.100/24

Lease Duration: 8 ngày

Default Gateway: 192.168.10.1

DNS Server: 192.168.10.1

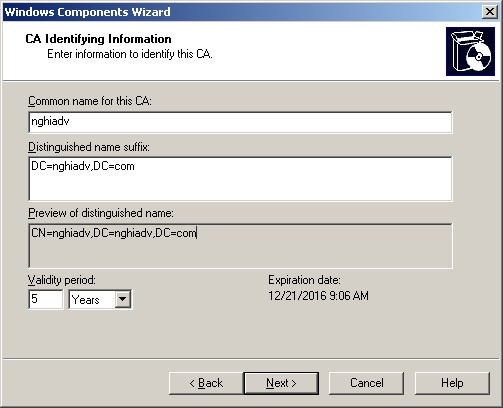

4.2. Cài Enterprise CA và Request Certificate từ CA Enterprite Server

4.2.1. Cài đặt Enterprise CA

Vào Control Panel Add/Remove program Add/Remove Windows Component Certificate services chọn Certificate Service CA và chọn Certificate Services Web Enroment Support Chọn OK( trong quá trình cài đặt nhớ chọn luôn IIS để dùng Web Enrollment Winzard). Trong các winzard tiếp theo ta chọn “Enterprise root CA” và đặt cho CA này là “wifi”, nhấp Next cho tới khi hoàn tất.

4.2.2. Request Certificate từ CA Enterprite Server

Có hai cách để Request Certificate từ CA Enterprise Server

Thứ nhất vào trình duyệt nhập vào địa chỉ http://ip-ca-server/certsrv, nhập user và pasword administrator sau đó chọn “Request a Certificate ” chọn “ Advanced Certificate Request” chọn “Create and submit a request to this CA”. Trong trang “Advanced Certificate Request” chọn “Certificate Template” và điển đầy đủ thông tin trong phần “Identifying information for offline template” . Trong phần “Key Options” click chọn “Store certificate in the local coputer

certificate store” Sau khi certification được cấp phát click “Install this certificate” để cài certificate.

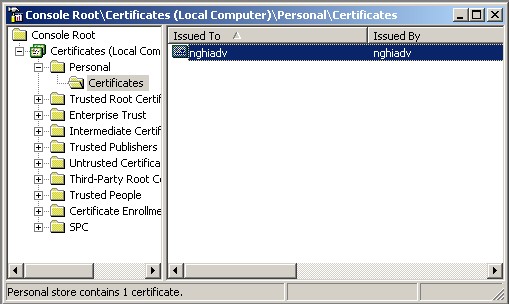

Thứ hai vào Run gõ mmc xuất hiện cửa sổ Console Root và chọn Add/Remove Snap-in Add Certificates và chọn snap-in và computer account Chọn Local coputer

chọn All Tasks để Request new Certificate… Chọn Domain Controler Đặt tên radius sau khi request Certificate có tên như hình bên dưới. Vào ổ C: sẽ thấy Certificate có tên server1.mm02a.com-wifi.crt để cài đặt nó.

4.3. Tạo user, cấp quyền Remote Access cho users và chuyển sang Native Mode

4.3.1. Tạo OU có tên “wifi”

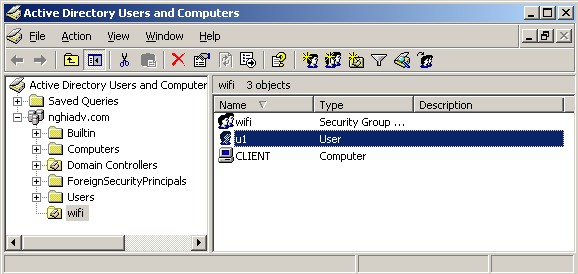

Vào Administrator Tools mở Active Directory User and computer.

Tạo OU có tên là “wifi”.Trong OU wifi tạo user có tên là “u1”, password là “123”. Cũng trong OU này, tạo Group “wifi” và đưa user “u1” vào group “wifi”.

4.3.2. Chuyển sang Native Mode

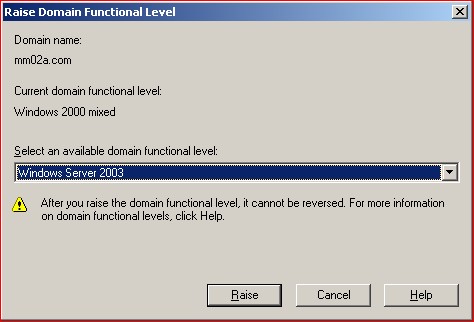

Để điều khiển truy cập của user qua Remove Access Policy, mở Active Director User and Computer, click chuột phải vào computer và chọn “Raise domain Functional Level”.

4.4. Cài đặt và cấu hình RADIUS, tạo Remote Access Policy

4.4.1. Cài đặt RADIUS

Vào Control panel Add/Remove program Add/Remove Windows component

Networking Service Chọn Internet Authentication Service.

4.4.2. Cấu hình RADIUS

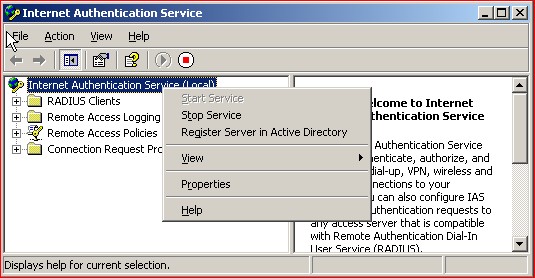

Vào Administrative Tools Internet Authenticaton Service . Trong cửa sổ Internet Authenticaton Service, click chuột phải vào Internet Authenticaton Service (local) và chọn Register Server in Active Directory.

Chuyển xuống mục RADIUS Cliens, click chuột phải vào và chọn New RADIUS Cliens. Trong các cửa sổ tiếp theo, nhập tên thiết bị Access point (ở đây đặt là TPLink) và Secret key là 123 (chú ý Secret key để cấu hình ở AP).