Ks ( Session Key-Khoá phiên): Ks là một khoá được phát sinh từ sự kết hợp của K và RS, mục đích để đưa ra một khoá chủ đối với một phiên truyền thông DECT riêng.

RAND-F (Random Number): Một số ngẫu nhiên khác với RS

DCK( DECT Dynamic Cipher Key): Một khoá đưa ra từ KS và RAND-F, mục đích cung cấp một khoá mã hoá dữ liệu để sử dụng trong một phiên truyền thông DECT.

RES ( Authentication Response Code- Mã đáp lại nhận thực): một giá trị đưa ra bởi trạm di động DECT từ sự kết hợp của KS và RAND-F để xác nhận sự nhận thực của thuê bao DECT.

SCK (Static Cipher Key-Khoá mã tĩnh): SKC cung cấp một sự lựa chọn tới sự sử dụng của phiên DCK đặc biệt và các giá trị KC. SKC là một khoá tĩnh, khoá này được ghi trong cả thiết bị đầu cuối vô tuyến, vô tuyến có thể di chuyển được và thiết bị đầu cuối vô tuyến cố định (Module mạng DECT ). Mục đích khoá này hỗ trợ mã hoá và giải mã dữ liệu trên một cơ sở lâu dài giá trị SKC đơn giản có thể sử dụng cho một giai đoạn bất định.

Giao thức nhận thực DECT bao gồm hai thuật toán A11 và A12.

A11: Thuật toán A11 mang khoá bí mật K và số ngẫu nhiên RS, AuC thực hiện nhập dữ liệu và đưa ra khoá phiên Ks.

A12: Thuật toán này mang Ks và số ngẫu nhiên RAND-F, A11 nhập dữ liệu vào và đưa ra RES( hoặc về phía mạng là XRES) và phiên lựa chọn khoá mã hoá riêng DCK.

3.3.2 Hoạt động của giao thức nhận thực DECT

Có thể bạn quan tâm!

-

An Ninh Lớp Truyền Tải (Tls - Transport Layer Security)

An Ninh Lớp Truyền Tải (Tls - Transport Layer Security) -

An Ninh Lớp Truyền Tải Vô Tuyến (Wtls)

An Ninh Lớp Truyền Tải Vô Tuyến (Wtls) -

Minh Họa Sự Tương Tác Giữa Các Thành Phần Riêng Biệt Của Cấu Trúc An Ninh Gsm

Minh Họa Sự Tương Tác Giữa Các Thành Phần Riêng Biệt Của Cấu Trúc An Ninh Gsm -

Tìm hiểu các thủ tục và nhận thực trong mạng WCDMA - 8

Tìm hiểu các thủ tục và nhận thực trong mạng WCDMA - 8 -

Tìm hiểu các thủ tục và nhận thực trong mạng WCDMA - 9

Tìm hiểu các thủ tục và nhận thực trong mạng WCDMA - 9

Xem toàn bộ 72 trang tài liệu này.

Trong trường hợp nơi mà DECT handset hoặc MS (thiết bị đầu cuối vô tuyến có thể di chuyển được sử dụng công nghệ DECT ) đang tương tác trực tiếp với mạng thường trú của nó (được gọi là đầu cuối vô tuyến cố định). Giao thức nhận thực thuê bao gần giống như chuỗi challenge/response trong GSM. Chuỗi liên tiếp này thực hiện như dưới đây:

1. MS gửi số nhận dạng DECT của nó tới trạm cố định khi mà MS tìm cách thiết lập một phiên truyền thông.

2. Trạm cố định sinh ra hai số ngẫu nhiên, RS và RAND-F. Khoá bí mật sử dụng các giá trị này tương tự với ID của trạm di động và bằng thuật toán A11 và A12 trạm cố định có thể sinh ra XRES, KS và DCK.

3. Trạm cố định truyền cặp số ngẫu nhiên (RS, RAND-F) quay trở lại MS.

4. Bây giờ MS có thể còn sử dụng A11 và A12 để sinh ra đáp ứng của nó với yêu cầu, RES và khoá phiên MS truyền RS quay trở lại BS cố định.

5. Trạm cố định so sánh RES và XRES, nếu chúng bằng nhau thì MS được, nếu không thì yêu cầu của MS bị bác bỏ.

(1) DECT IDMS

(2) DECT IDMS , IDFS

(3) RS, RAND_F, XRES,

và DCK lựa chọn

(4) RS, RAND_F

(5) RES

So sánh RES và XRES; nếu bằng nhau, nhận thực trạm

Đầu cuối vô tuyến cố định DECT

Bộ đăng ký định vị thường trú

Trạm di động

Tính Ks và RES nhờ thuật toán A11vàA12

Hình 3.4: Minh hoạ sự hoạt động của bản tin nhận thực thuê bao trao đổi trong DECT

Khi thuê bao DECT đang chuyển vùng ra xa khỏi mạng thường trú của nó, cũng giống trong trường hợp của GSM, thông tin phải được truyền từ HLR tới VLR. Tuy nhiên, ngược với GSM, DECT cung cấp 3 sự tương tác khác nhau trong quá trình xử lý nhận thực thuê bao, sự tương tác có thể được lựa chọn phụ thuộc vào tiêu chuẩn an ninh và yêu cầu của nhà cung cấp dịch vụ.

Sự tương tác đầu tiên, HLR truyền đơn giản một bản sao của khoá bảo mật K tới VLR, cùng với mạng tạm trú rồi sinh ra các số ngẫu nhiên riêng của nó, và sử dụng số ngẫu nhiên này trong mối liên hệ với K để mang tới giao thức nhận thực. Điều này tối ưu thông tin giữa HLR và VLR, tuy đạt được hiệu quả nhưng tăng mối nguy hiểm như K sẽ bị làm hại. Sự tương tác này chỉ được sử dụng nếu yêu cầu bảo mật thấp bắt đầu với and/or. Mạng cố định được biết là an toàn cực độ. Trong sự tương tác thứ hai, bản thân HLR sinh ra các số ngẫu nhiên RS và RAND-F, và rồi sử dụng K sinh ra XRES và tuỳ chọn khoá mã hoá phiên DCK. Rồi những thành phần này được gửi đến VLR, đây là sự lựa chọn gần nhấtcó thể so sánh với GSM. Sự tương tác thứ 3, số ngẫu nhiên RS và khoá phiên KS được truyền từ HLR tới VLR, với sự sinh ra của XRES, sau đó xẩy ra ở mạng tạm trú.

3.4 NHẬN THỰC THUÊ BAO TRONG USDC

Ở Mỹ, sớm tồn tại một giao thức truyền thông tổ ong thế hệ hai là USDC (United States Digital Cellular) USDC đưa ra các thủ tục an ninh cho nhận thực nguời dùng và bí mật dữ liệu dọc theo các tuyến của GSM và DECT. Giống với các cấu trúc hệ thống tổ ong thế hệ hai của châu Âu, USDC phụ thuộc vào một khoá cá nhân đối xứng , một thủ tục nhận thực kiểu challenge – response, và một thuật toán độc quyền CAVE.

3.4.1 Các thành phần dữ liệu và thuật toán trong giao thức nhận thực - USDS

Thành phần dữ liệu khoá trong bảo mật USDS gần tương đương với những gì chúng ta đã thấy trong GSM và DECT. Trong đó các thành phần chính là:

Khoá A: khoá A là khoá bí mật chính trong kiến trúc bảo mật USDS, khoá này được dùng chung bởi mạng thường trú và cá nhân máy di động USDS. Khoá A tương tự khoá Ki trong GSM.

SSD (Shared Secret Data-dữ liệu bí mật chung): SSD là một khoá phiên đối

xứng, nó được phát sinh bởi cả mạng thường trú và máy di động cá nhân thông qua giao thức cập nhật SSD. Phiên bản SSD của máy di động cá nhân được nói đến như XSSD.

Phone serial number ( số seri điện thoại): mỗi thiết bị đầu cuối USDC hoặc máy di động cá nhân đều có số seri duy nhất kết hợp với nó.

R1 và R2: các số ngẫu nhiên sử dụng trong giao thức nhận thực USDC.

RANDU: một số ngẫu nhiên sử dụng trong thủ tục challenge-response duy nhất.

AUT và XAUT: Các mã uỷ quyền tính bởi máy di động cá nhân và mạng USDC, mỗi phép tính sử dụng thuật toán CAVE cùng với khoá A và R1 khi nhập dữ liệu vào.

ACK: Với sự hoàn thành thành công của giao thức cập nhật SSD, sự công nhận bản tin mang tên ACK được sử dụng.

3.4.2 Hoạt độngcủa giao thức nhận thực USDC

USDC sử dụng hai thủ tục khác nhau, chúng được liên hệ với sự nhận thực thuê bao. USDC sử dụng giao thức cập nhật SSD để thiết lập một khoá phiên đối xứng. Mạng USDC cần đến một giao thức gọi là giao thức challenge-response USDC duy nhất để chứng thực sự nhận dạng của một thuê bao.

Giao thức cập nhật SSD hoạt động như sau:

1. Máy cá nhân di động thiết lập liên lạc với mạng USDC và tìm cách tạo một phiên truyền thông.

2. Mạng USDC sinh ra một số ngẫu nhiên R1 và cung cấp số này cùng với khoá A của thuê bao tới thuật toán CAVE, kết hợp là sinh ra một khoá phiên( SSD).

3. Mạng truyền số ngẫu nhiên R1 tới máy di động cá nhân.

4. Máy di động cá nhân sử dụng R1 và khoá A để sinh ra một phiên bản khoá phiên của nó là XSSD. Máy di động cá nhân còn sinh ra một số ngẫu nhiên của nó là R1,2 và sử dụng thuật toán CAVE, R2 cùng với khoá phiên XSSD để tạo ra một mã nhận thực gọi là AVT, rồi máy di động cá nhân truyền R2 quay lại BS mạng USDC.

5. Mạng USDC sử dụng thuật toán CAVE đối với SSD và số ngẫu nhiên R2 phiên bản mã nhận thực riêng, XAUT. Mang truyền XAUT quay trở lại cá nhân máy di động .

6. MU so sánh XAUT với giá trị AUT được sinh ra trước của nó. Nếu hai giá trị bằng nhau, MU gửi bản tin nhận được ACK quay trở lại mạng để xác nhận rằng cả hai bên bây giờ có cùng khoá phiên SSD.

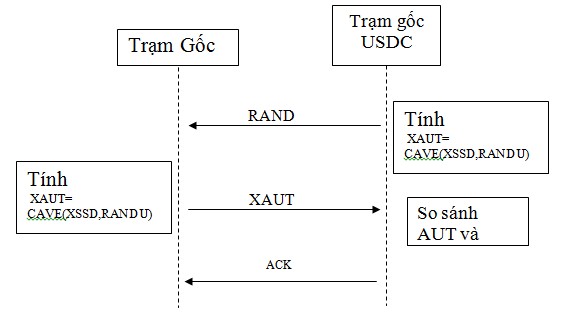

Giao thức challenge-response USDC duy nhất được sử dụng để xác nhận sự nhận dạng của thuê bao, khi thuê bao đang tìm kiếm dịch vụ. Giao thức này là cần thiết bởi mạng USDC trong quá trình thiết lập một phiên thông tin, và có thể sẽ không cần thiết trong một phiên xác thực lại nhận dạng thuê bao.

Hoạt động giao thức challenge-response duy nhất như sau:

1. Mạng USDC sinh ra một số ngẫu nhiên RANDU và cung cấp số ngẫu nhiên này trong liên từ với khoá ngẫu nhiên SSD để thuật toán CAVE sinh ra một mã nhận thực AUT .Chú ý rằng SSD được sinh ra trước thông qua giao thức cập nhật SSD như dược diễn tả ở trên .

2. Rồi sau đó mạng truyền RANDU tới MU .

3. MU cung cấp RANDU và phiên bản khoá phiên XSSD riêng của nó tới thuật toán CAVE để sinh ra XAUT .Sau đó MU truyền XAUT quay trở lại mạng .

4. Mạng USDC so sánh AUT và XAUT .Nếu chúng bằng nhau ,thì nhận dạng của MU được xác nhận và mạng truyền một bản tin ACK công nhận quay trở lại MU .Trong trường hợp có biến cố là sự kiểm tra không thành công ,giao thức cập nhật SSD được yêu cầu lại .

Hình 3.5: Minh hoạ sự hoạt động trao đổi bản tin nhận thực thuê bao trong UDSC

CHƯƠNG IV: THẾ HỆ 3 - NHẬN THỰC VÀ BẢO MẬT TRONG UMTS

4.1 GIỚI THIỆU VỀ UMTS

Hệ thống viễn thông di động toàn cầu (UMTS) là một hệ thống cơ sở , được phát triển trong một nỗ lực điều hành bởi liên minh viễn thông thế giới (ITU) để hỗ trợ dịch vụ truyền thông vô tuyến “thế hệ hai”. UMTS là một phần của một hệ thống cơ sở lớn gọi là IMT-2000, một mục tiêu quan trọng của UMTS và IMT-2000 là để tạo một nền tảng cho truyền thông di động , điều này khuyến khích đưa vào sử dụng về phân bố nội dung số và các dịch vụ truy nhập thông tin , những dịch vụ bổ xung cho truyền thông thoại thông thường trong môi trường vô tuyến. Muốn đạt được mục tiêu này một cách dễ ràng yêu cầu độ rộng băng thông lớn hơn 10 Kb/s có sẵn trong hầu hết các hệ thống thế hệ hai , vì vậy UMTS sẽ hỗ trợ tốc độ truyền dữ liệu lên tới 2 Mb/s. Giải phổ cho UMTS nằm trong khoảng xấp xỉ 1870 Ghz và 2030 Ghz, cũng giống như sự thực hiện IMT-2000 khác ở bất cứ đâu trên thế giới.

Những giấy phép đầu tiên cho hệ thống UMTS đã và đang được thực hiện sẵn ở Châu Âu. Ở Nhật Bản, các kế hoạch yêu cầu sự triển khai sớm về các dịch vụ tổ ong tương thích IMT-2000 có độ rộng băng tần lớn, bắt đầu vào tháng 5 năm 2001.Trên thế giới, sự triển khai về cơ sở hạ tầng UMTS sẽ tiến hành giữa năm 2001 và 2005, hầu như lòng nhiệt thành ban đầu bị làm dịu bớt bởi những thực tế thị trường. Những hệ thống này sẽ rất đắt đối với nhà cung cấp dịch vụ để xây dựng nên nó, và sẽ đáp ứng một lượng lớn yêu cầu của các thuê bao quan tâm để đạt được lợi nhuận. Một bản báo cáo gần đây đã đưa ra một vài nét đặc trưng bởi diễn đàn UMTS về cái nhìn đằng sau thế hệ 3.Thế hệ thứ ba mang nhiều tính di động mới hơn đối với Internet, xây dựng trên đặc điểm duy nhất của di động để cung cấp sự thông báo nhóm, các dịch vụ định vị cơ sở, thông tin được nhân cách hóa và sự tiêu khiển từng trải. Nhiều dịch vụ thế hệ 3 mới sẽ không được đặt cơ sở là internet, chúng là những dịch vụ di động đáng chú ý. Vào năm 2005, dữ liệu nhiều hơn thoại sẽ được truyền qua mạng di động.

Theo cách nhìn thấy này về khả năng phát triển của các dịch vụ truyền thông và vô tuyến thế hệ 3, các thuê bao sẽ không chỉ thông tin với một thuê bao khác qua mạng, họ có thể tải nội dung giàu hình ảnh và hưởng thụ những trò tiêu khiển trong khi đang di chuyển. Họ có thể trao đổi tài liệu, một vài cảm giác tự nhiên qua thiết bị

đầu cuối mạng vô tuyến của họ. Và họ sẽ quản lý một phạm vi rộng về sự giao dịch thương mại điện tử ở bất cứ nơi nào họ cũng có thể thực hiện được.

Nhiều công việc ban đầu trong việc đưa ra cấu trúc an ninh cho UMTS được hướng dẫn trong một bộ các dự án nghiên cứu tài trợ bởi liên minh Châu Âu và các chương trình quốc gia Châu Âu. Những dự án này bao gồm ASPECT (Advanced Security for Personal Communications Technology “-ACTS program), MONET(một phần của chương trình RACE), và 3GS3-Những nghiên cứu an ninh hệ thống viễn thông thế hệ 3 (dưới chương trình UK LINK). Một dự án gần đây hơn, USECA (UMTS Security Architecture - cấu trúc an ninh UMTS), hướng dẫn bởi các nhà nghiên cứu ở Vodafone - nhà cung cấp dịch vụ viễn thông vô tuyến, các nhà cung cấp này đang đưa ra một bộ đầy đủ các giao thức an ninh và các thủ tục cho môi trường UMTS. Lĩnh vực hoạt động của dự án USECA đã được mở rộng, bao gồm sự nghiên cứu về 6 lĩnh vực nhỏ : những đặc trưng an ninh và các yêu cầu, cơ cấu hoạt động an ninh, cấu trúc an ninh, cơ sở hạ tầng khóa công cộng, phương thức thông tin cá nhân và an ninh đầu cuối (handset).

Một cấu trúc khóa khác trong quá trình phát triển của nhận thực UMTS và các giao thức an ninh được gọi là 3GPP(Third-Generation Partnership Project - dự án liên kết thế hệ 3),một diễn đàn quốc tế bao gồm các nhà đầu tư từ Bắc Mỹ và Châu Á.

4.2 CƠ SỞ NGUYÊN LÝ CỦA AN NINH UMTS THẾ HỆ 3

Sự phát triển cấu trúc an ninh và các giao thức cho môi trường UMTS thông qua ba nguyên tắc cơ bản :

1. Cấu trúc an ninh : UMTS sẽ xây dựng dựa vào những đặc trưng an ninh của các thế hệ thứ 2. Những điểm mạnh của các hệ thống 2G sẽ được duy trì.

2. An ninh UMTS sẽ cải thiện về an ninh của các hệ thống thế hệ hai. Một vài điều không thuận lợi và lỗ hổng an ninh của các hệ thống 2G sẽ được chú tâm.

3. An ninh UMTS còn đưa ra những đặc trưng mới và các dịch vụ an toàn mới chưa có trong các hệ thống 2G.

Vào giữa năm 1999 dự án liên kết với mạng thế hệ 3 (GPP) đã vạch rõ một nhóm các đặc trưng an ninh mới hữu ích cho UMTS, và các hệ thống thế hệ 3 nói chung. Những đặc trưng này diễn tả về các đặc điểm khóa của môi trường thế hệ 3. Các đặc điểm khóa như sau :

1. Sẽ có các nhà cung cấp dịch vụ mới và khác nhau, thêm vào cho các nhà cung cấp dịch vụ viễn thông vô tuyến. Những nhà cung cấp này bao gồm nhà cung cấp nội dung và cung cấp dịch vụ dữ liệu.

2. Các hệ thống di động sẽ được định vị như những phương tiện truyền thông ưa chuộng hơn đối với người sử dụng - có thể thích hơn đối với hệ thống cố định.

3. Sẽ có một sự khác nhau về các dịch vụ trả trước và dịch vụ trả theo lưu lượng. Sự đặt mua dài hạn giữa người sử dụng và một nhà vận hành mạng có không thể là mẫu dịch vụ.

4. Những người sử dụng sẽ được tăng quyền điều khiển qua bản thân dịch vụ và qua khả năng về thiết bị đầu cuối của họ.

5. Sẽ có sự tấn công tích cực vào người sử dụng, bao gồm sự giả dạng mạng.

6. Dịch vụ thoại sẽ không còn là chủ yếu.

7. Điện thoại di động sẽ được sử dụng làm nền tảng cho thương mại điện tử. Card thông minh đa tác dụng sẽ được sử dụng nhằm hỗ trợ cho nền tảng này.

Trong những đặc trưng đáng lưu tâm về môi trường thế hệ ba, nhóm thực hiện 3GPP đã phác hoạ những nét đặc trưng về các hệ thống an ninh thế hệ hai ( GSM chẳng hạn), những mạng này đã được duy trì và xây dựng như trên, những điểm yếu của của mạng thế hệ 2 được lưu tâm trong UMTS, ngoài ra cấu trúc an ninh UMTS sẽ còn đưa ra nhiều khả năng mới.

4.3 LĨNH VỰC NÂNG CAO AN NINH ĐỐI VỚI UMTS

Một bài luận vào tháng 3-2000 ở hội thảo LAB về liên mạng không dây, M.Asokan của trung tâm nghiên cứu Nokia đã đưa ra sự tổng kết về lĩnh vực khoá dưới đây, lĩnh vực UMTS sẽ giới thiệu sự nâng cao chế độ an ninh đối với GSM.

Nhận thực chung: mạng dịch vụ được nhận thực đối với thuê bao di động, cũng giống như thuê bao di động nhận thực đối với mạng.

Tăng sự hỗ trợ đối với an ninh và mã hoá dữ liệu trong mạng lõi.

Tăng chiều dài khoá để chống lại sự công kích mạng trái phép, các thuật toán mã hoá dữ liệu GSM thế hệ hiện tại có một khoá dài hiệu qủa chỉ với 40 bít và có thể bị bẻ gãy trong một thời gian ngắn, các khoá mã hoá tín hiệu trong UMTS sẽ là 128 bít.