01 | 02 | 03 | 04 | 05 | 06 | 07 | 08 | 09 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Có thể bạn quan tâm!

-

Tìm hiểu công nghệ chuyển mạch nhãn đa giao thức trong VPN - 1

Tìm hiểu công nghệ chuyển mạch nhãn đa giao thức trong VPN - 1 -

Tìm hiểu công nghệ chuyển mạch nhãn đa giao thức trong VPN - 2

Tìm hiểu công nghệ chuyển mạch nhãn đa giao thức trong VPN - 2 -

Các Giao Thức Đường Ngầm Trong Ip-Vpn

Các Giao Thức Đường Ngầm Trong Ip-Vpn -

Khuôn Dạng Ipv4 Trước Và Sau Khi Xử Lý Ah Ở Kiểu Transport

Khuôn Dạng Ipv4 Trước Và Sau Khi Xử Lý Ah Ở Kiểu Transport -

Khuôn Dạng Ipv4 Trước Và Sau Khi Xử Lý Esp Ở Kiểu Transport

Khuôn Dạng Ipv4 Trước Và Sau Khi Xử Lý Esp Ở Kiểu Transport

Xem toàn bộ 97 trang tài liệu này.

Traffic Class | Flow Label | |||

Payload length | Next Header | Hop Limit | ||

Source Address | ||||

Destination Address | ||||

40 octet

Hình 1.3: Cấu trúc tiêu đề IPv6

Version (phiên bản): chỉ ra phiên bản IPv6.

Traffic Class (lớp lưu lượng): có độ dài 8 bit, được dùng cho việc phân biệt lưu lượng, từ đó ảnh hưởng đến khả năng ưu tiên của lưu lượng.

Flow Label (nhãn luồng): có độ dài 20 bit, cho phép nguồn chỉ ra loại thông tin trong dữ liệu để xác định cách xử lý đặc biệt từ nguồn tới đích theo thứ tự gói.

Payload Length (độ dài tải tin): có độ dài 16 bit, xác định độ dài của phần tải tin phía sau header.

Hop Limit (giới hạn bước nhảy): có độ dài 8 bit, được dùng để ngăn việc datagram liên tục xoay vòng trở lại. Giá trị này giảm mỗi khi datagram đi qua một router và nếu nó có giá trị bằng 0 trước khi tới được đích chỉ định thì datagram này sẽ bị hủy.

Source Address và Destination Address (địa chỉ nguồn và địa chỉ đích): trường địa chỉ nguồn và địa chỉ đích trong IPv6 có độ dài 128 bit, sử dụng hệ 16 (hecxa), ngăn cách bằng dấu hai chấm.

Những đặc điểm của IPv6

Mở rộng không gian địa chỉ cho phép phân cấp và giải quyết được sự thiếu địa chỉ. Với IPv6 có 2128 địa chỉ (khoảng 3,4x1038 địa chỉ).

Hiệu quả hơn trong việc định tuyến: việc đăng ký địa chỉ IPv6 được thiết kế để kích cỡ của bảng định tuyến đường trục không vượt quá giá trị 10.000 trong khi kích cỡ bảng định tuyến của IPv4 thường lớn hơn 100.000 bản ghi.

Tiêu đề nhỏ hơn so với các mở rộng tùy chọn, vì vậy một số trường bị loại bỏ hoặc thay bằng tùy chọn nên làm giảm gánh nặng cho các quá trình xử lý và giảm chi phí cho băng thông.

Tăng cường chất lượng dịch vụ.

Xây dựng sẵn cơ chế truyền tin an toàn.

Hỗ trợ mạng thông tin di động.

1.3.2. Giao thức lớp vận chuyển

1.3.2.1. Giao thức UDP

Giao thức UDP (User Datagram Protocol) cung cấp cơ chế chính yếu mà các chương trình ứng dụng sử dụng để gửi đi các gói tin tới các chương trình ứng dụng khác. UDP cung cấp các cổng để phân biệt các chương trình ứng dụng trên một máy tính đơn. Nghĩa là, cùng với mỗi một bản tin gửi đi, mỗi bản tin UDP còn bao gồm một giá trị cổng nguồn và cổng đích, giúp cho phần mềm UDP tại đích có thể phát chuyển gói tin tới đúng nơi nhận và cho phép nơi nhận gửi trả lại xác nhận tin.

UDP cung cấp dịch vụ chuyển phát không định hướng, không đảm bảo độ tin cậy như IP. UDP không sử dụng cơ chế xác nhận để đảm bảo gói tin đến đích hay không, không thực hiện sắp xếp các bản tin và không cung cấp thông tin phản hồi để xác định mức độ truyền thông tin giữa hai máy. Chính vì vậy, một chương trình ứng dụng sử dụng giao thức UDP chấp nhận hoàn toàn trách nhiệm cho vấn đề xử lý độ tin cậy.

Các trường cổng nguồn và cổng đích chứa các giá trị 16 bit dùng cho cổng giao thức UDP được sử dụng để tách các gói tin trong tiến trình đang đợi để nhận chúng. Cổng nguồn là trường dữ liệu tùy chọn. Khi sử dụng, nó xác định cổng đáp xác nhận sẽ được gửi đến. Nếu không được dùng, nó có giá trị zero.

1.3.2.2. Giao thức TCP

Giao thức TCP (Transmission Control Protocol) cung cấp dịch vụ truyền thông dữ liệu định hướng truyền thống cho các chương trình - dịch vụ chuyển dòng (stream) tin cậy. TCP cung cấp một mạch ảo, còn được gọi là kết nối. Nó cấp khả năng đứt quảng, kiểm tra lỗi và điều khiển luồng.

a) Cấu trúc tiêu đề TCP

40 octet

0 4 10

15 31

Destination Port | |||

Sequence Number | |||

Acknowledgement Number | |||

Header length | Unused | Flags | Window |

Checksum | Urgent Pointer | ||

Option Padding | |||

Hình 1.4: Cấu trúc tiêu đề TCP

Giải thích ý nghĩa các trường:

Source port, Destination port (cổng nguồn, cổng đích): chứa các giá trị cổng TCP để xác định các chương trình ứng dụng tại hai đầu kết nối. Mỗi khi TCP nhận gói dữ liệu từ IP, nó sẽ gỡ bỏ phần đầu IP và đọc phần đầu TCP. Khi đọc Destination port, nó sẽ tìm trong tệp tin chứa các thông tin về dịch vụ để gửi dữ liệu đến chương trình ứng với số cổng đó. Song với TCP, giá trị cổng phức tạp hơn UDP vì một giá trị cổng TCP cho trước không tương ứng với một đối tượng đơn. Thay vì vậy, TCP được xây dựng trên kết nối trừu tượng, trong đó các đối tượng được xác định là những liên kết mạch ảo, không phải từng cổng. Ví dụ như giá trị 192.168.2.3,25 xác định cổng TCP 25 trên máy tính có địa chỉ 192.168.2.3.

Sequence Number (số thứ tự): xác định vị trí trong chuỗi các byte dữ liệu trong segment của nơi gửi.

Acknowledgment Number (số xác nhận): xác định số octet mà nguồn đang đợi để nhận kế tiếp. Lưu ý là Sequence Number để chỉ đến lượng dữ liệu theo cùng chiều với segment, trong khi giá trị Acknowledgment Number để chỉ đến dữ liệu ngược lại với segment đến.

Header length (độ dài tiêu đề): chứa một số nguyên để xác định độ dài của phần đầu segment, được tính theo bội số của 32 bit. Giá trị này là cần thiết vì có phần Options có độ dài thay đổi, tùy thuộc vào những lựa chọn đã được đưa vào.

Unused (dự phòng): được dành riêng để sử dụng trong tương lai.

Flags (bít mã): gồm có 6 bít để xác định mục đích và nội dung của segment, diễn dịch các nội dung trong phần đầu dựa vào nội dung các bit. Ví dụ segment chỉ chuyển tải ACK, hoặc chỉ chuyển đưa dữ liệu hay để tải những yêu cầu để thiết lập hoặc ngắt nối.

Window (cửa sổ): thông báo cho máy tính đầu cuối kích thước vùng đêm cho quá trình truyền.

Urgent pointer (con trỏ khẩn cấp): yêu cầu kết nối gửi dữ liệu ngoài dòng xác định, chương trình nhận phải được thông báo lập tức ngay khi dữ liệu đến cho dù nó nằm ở đâu trong vùng dữ liệu. Sau khi xử lý xong dữ liệu khẩn cấp, TCP thông báo cho chương trình ứng dụng trở về trạn thái thông thường.

Đơn vị truyền giữa hai phần mềm TCP trên hai máy được gọi là segment. Các segment được trao đổi để thiết lập kết nối, để truyền dữ liệu, để gửi các ACK (thông

báo xác nhận đã nhận dữ liệu), để thông báo kích thước của cửa sổ (nhằm tối ưu hóa quá trình truyền và nhận dữ liệu) và để ngắt kết nối.

1.4 Mạng riêng ảo trên Internet IP-VPN

1.4.1 Khái niệm về mạng riêng ảo trên nền tảng Internet

IP-VPN (Internet Protocol Virtual Private Network) kết hợp 2 khái niệm: nối mạng ảo và nối mạng riêng. Trong một mạng ảo, các nút mạng ở xa nhau và phân tán có thể tương tác với nhau theo cách mà chúng thường thực hiện trong một mạng, trong đó các nút đặt tại cùng một vị trí địa lí. Cấu hình topo của mạng ảo độc lập với cấu hình vật lí của các phương tiện sử dụng nó. Một người sử dụng bình thường của một mạng ảo không biết sự thiết lập mạng vật lí, sẽ chỉ có thể nhận biết được cấu hình topo ảo. Cấu hình của mạng ảo được xây dựng dựa trên sự chia sẻ của cơ sở hạ tầng mạng vật lí đã tồn tại. Tuy nhiên, cấu hình mạng ảo và mạng vật lí thường chịu sự quản lí của các nhà quản trị khác nhau.

Chúng ta có thể đinh nghĩa IP-VPN như sau: Mạng riêng ảo trên nền Internet là mô phỏng các mạng số liệu riêng đảm bảo an ninh trên cơ sở hạ tầng mạng Internet công cộng chung không đảm bảo an ninh. Các thuộc tính của IP-VPN bao gồm các cơ chế để bảo vệ số liệu và thiết lập tin tưởng giữa các máy trạm và sự kết hợp các phương pháp khác nhau để đảm bảo các thoả thuận mức dịch vụ và chất lượng dịch vụ cho tất cả các thực thể thông qua môi trường Internet.

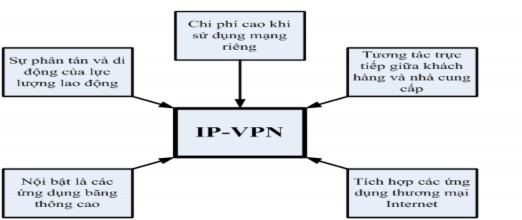

1.4.2 Khả năng ứng dụng của IP-VPN

Mạng riêng ảo có một ý nghĩa rất lớn đối với các tổ chức hoạt động phân tán tại nhiều vùng địa lí khác nhau, nhân viên làm việc luôn di chuyển, hệ thống khách hàng và đối tác kinh doanh rộng lớn … Nó là giải pháp thực hiện truyền thông an toàn trên nền mạng công cộng. Điều này cho phép các tổ chức có thể tiết kiệm đáng kể chi phí so với phương thức thuê kênh riêng. Mặt khác VPN còn đảm bảo cho sự an toàn số liệu trong quá trình truyền thông và khả năng mở rộng hoạt động rộng lớn ngay cả tại những vùng địa lí phức tạp.

Trong thực tế, khái niệm mạng riêng ảo không phải là một khái niệm mới. Công nghệ mạng riêng ảo đã xuất hiện vào những năm 80 của thế kỷ trước. Tuy nhiên, trong điều kiện hạn chế về các mạng chuyển mạch gói (ví dụ như X.25, Frame Relay, ATM) hay chuyển mạch kênh thì VPN vẫn chưa có ứng dụng rộng rãi. Trong điều kiện hiện nay, khi Internet trở nên phổ biến trên toàn cầu và các giao ngày một phát triển và

hoàn thiện đã tạo nên một động lực lớn thúc đẩy sự phát triển của các kỹ thuật IP- VPN. Các yếu tố thúc đẩy sự phát triển của thị trường IP-VPN có thể được mô tả một cách tóm tắt như trong hình 1.5. Các nhà phân tích dự kiến sự tăng trưởng đáng kể của nền công nghiệp IP-VPN, chẳng hạn Infonetics Research tin tưởng rằng sự tăng trưởng của người sự dụng đầu cuối tăng từ 12,8 đến 46 tỷ đô la trong các năm từ 2001 đến 2006.

Hình 1.5: Các yếu tố thúc đẩy sự phát triển của thị trường IP-VPN

1.4.3 Các khối cơ bản trong mạng IP-VPN

Các khối cơ bản của VPN bao gồm:

Điều khiển truy nhập

Nhận thực

An ninh

Truyền Tunnel

Các thoả thuận mức dịch vụ

1.4.3.1 Điều khiển truy nhập

Điều khiển truy nhập (AC: Access Control) trong kết nối mạng số liệu được định nghĩa là tập các chính sách và các kỹ thuật điều khiển truy nhập đến các tài nguyên nối mạng riêng cho các phía được trao quyền. Các cơ chế AC hoạt động độc lập với nhận thực và an ninh và cơ bản định nghĩa các tài nguyên nào khả dụng cho một người sử dụng cụ thể sau khi người này đã được nhận thực. Trong thế giới IP- VPN, các thực thể vật lí như các máy trạm ở xa, tường lửa và cổng IP-VPN trong các mạng thuộc hãng tham dự vào phiên thông tin thường chịu trách nhiệm (hay ít nhất chỉ trách nhiệm) cho quá trình tham dự đảm bảo trạng thái kết nối IP-VPN.

Mục đích chính của IP-VPN là cho phép truy nhập có đảm bảo an ninh và có chọn lựa đến các tài nguyên nối mạng từ xa. Nếu chỉ có an ninh và nhận thực mà không có AC, IP-VPN chỉ bảo vệ tính toàn vẹn, tính bí mật của lưu lượng được truyền

và ngăn cản các người sử dụng vô danh sử dụng mạng, nhưng không quản lí truy nhập các tài nguyên nối mạng. AC thường phụ thuộc vào thông tin mà thực thể yêu cầu kết nối ở dạng nhận dạng hay chứng chỉ cũng như các quy tắc định nghĩa AC. Chẳng hạn một số IP-VPN có thể được điều hành bởi một server tập trung hay thiết bị điều khiển IP-VPN khác đặt tại trung tâm số liệu của nhà cung cấp dịch vụ, hay có thể cổng IP- VPN quản lí địa phương trong các mạng liên quan đến thông tin IP-VPN.

1.4.3.2 Nhận thực

Một trong các chức năng quan trọng nhất được IP-VPN hỗ trợ là nhận thực. Trong nối mạng riêng ảo, mọi thực thể liên quan đến thông tin phải có thể tự nhận dạng mình với các đối tác liên quan khác và ngược lại. Nhận thực là một quá trình cho phép các thực thể thông tin kiểm tra các nhận dạng như vậy. Một trong các phương pháp nhận thực phổ biến được sử dụng rộng rãi hiện nay là PKI (Public Key Infrasrtucture: cơ sở hạn tầng khóa công cộng). Phương pháp này được gọi là nhận thực dựa trên chứng nhận, và các bên tham dự thông tin nhận thực lẫn nhau bằng cách trao đổi các chứng nhận của chúng. Các chứng nhận này được đảm bảo bởi quan hệ tin tưởng với một bộ phận thẩm quyền chứng nhận.

Quá trình nhận thực có thể liên quan đến việc cung cấp thông tin nhận thực dựa trên bí mật chia sẻ (Shared Secret) như: Mật khẩu hay cặp khẩu lệnh/ trả lời của CHAP cho người nhận thực, hay như NAS (Network Access Server) để nó tra cứu một file địa phương hay yêu cầu server RADIUS. Về mặt này, hoạt động của VPN gồm hai kiểu nhận thực: nhận thực kiểu client - cổng và cổng - cổng. Trong trường hợp nhận thực kiểu client - cổng, chỉ khi nào người dùng truy nhập thành công với VPN cổng thì mới được phép vào IPSec Tunnel nối đến IPSec của mạng khách hàng. Trường hợp thứ hai, nó thường gặp khi kết nối site - site được thiết lập hay khi các mạng quay số ảo được sử dụng và nhận thực thiết lập Tunnel L2TP được yêu cầu giữa LAC (L2TP Access Concentrator) và LNS (L2TP Network Server).

1.4.3.3 An ninh

Theo định nghĩa thì VPN được xây dựng trên các phương tiện công cộng dùng chung không an toàn, vì thế tính toàn vẹn và mật mã hoá là yêu cầu nhất thiết. Có thể đảm bảo an ninh cho VPN bằng cách triển khai một trong các phương pháp mật mã hoá đã có hay cơ chế mật mã hoá kết hợp với các hệ thống phân bố khóa an ninh. Tuy nhiên cần nhắc lại rằng an ninh không chỉ là mật mã hoá lưu lượng VPN. Nó cũng liên

quan đến các thủ tục phức tạp của nhà khai thác và các hạng cung cấp nó. Và khi VPN dựa trên mạng, cần thiết lập quan hệ tin tưởng giữa nhà cung cấp dịch vụ và khách hàng VPN yêu cầu thỏa thuận và triển khai cơ chế an ninh tương ứng.

1.4.3.4 Truyền Tunnel nền tảng IP-VPN

Truyền Tunnel là công nghệ quan trọng duy nhất để xây dựng IP-VPN. Truyền

Tunnel bao gồm đóng bao (Encapsulation) một số gói số liệu vào các gói khác theo

một tập quy tắc được áp dụng cho cả hai đầu cuối của Tunnel. Kết quả là nội dung

được đóng bao trong Tunnel không thể nhìn thấy đối với mạng công cộng không anninh nơi các gói được truyền.

Có thể định nghĩa Tunnel bởi các điểm cuối, các thực thể mạng nơi sử dụng các giao thức tháo bao và đóng bao. Các kỹ thuật truyền Tunnel hỗ trợ IP-VPN như L2TP hay PPTP được sử dụng để đóng bao các khung lớp liên kết (PPP). Tương tự các kỹ thuật truyền Tunnel như IP trong IP và các giao thức IPSec được sử dụng để đóng bao các gói lớp mạng.

Theo ngữ cảnh nối mạng riêng ảo, truyền Tunnel có thể thực hiện ba nhiệm vụchính sau:

Đóng bao.

Tính trong suốt đánh địa chỉ riêng.

Bảo vệ tính toàn vẹn và bí mật số liệu đầu cuối đến đầu cuối.

Tính trong suốt đánh địa chỉ riêng cho phép sử dụng các địa chỉ riêng trên hạ tầng IP nơi cho phép đánh địa chỉ công cộng. Vì các nội dung của gói được truyền Tunnel và các thông số, như các địa chỉ, chỉ có thể hiểu bên ngoài các điểm cuối Tunnel, đánh địa chỉ IP riêng hoàn toàn che đậy khỏi mạng IP công cộng bằng cách sử dụng các địa chỉ hợp lệ.

Các chức năng toàn vẹn và bảo mật đảm bảo rằng một kẻ không được phép không thể thay đổi các gói truyền Tunnel của người sử dụng và nhờ vậy nội dung của gói được bảo vệ chống việc truy nhập trái phép. Ngoài ra, tùy chọn truyền Tunnel có thể bảo vệ sự toàn vẹn của tiêu đề gói IP bên ngoài, vì thế đảm bảo nhận thực nguồn gốc số liệu. Chẳng hạn, trong IP-VPN có thể sử dụng tiêu đề IPSec AH để bảo vệ các địa chỉ IP của các đầu cuối Tunnel không bị bắt chước. Tuy nhiên trong công nghệ số liệu, trong nhiều trường hợp điều này không được coi là quan trọng và thực tế nhiều cổng IP-VPN thậm chí không áp dụng AH. Lí do vì nều gói truyền Tunnel của người

sử dụng được bảo bệ ESP và gói này được mật mã hóa bằng cách sử dụng phân phối khóa an ninh và các kỹ thuật quản lý cũng như các giải thuật gần như là không thể bị phá vỡ như 3DES, thì mọi ý đồ sử dụng sự thay đổi địa chỉ IP để chặn hoặc để gửi lưu lượng đều vô nghĩa. Vì thế các điểm cuối có ý đồ xấu không có cách nào tham dự vào liên kết an ninh trên IPSec ESP và vì thế việc tách hú họa an ninh hiện thời sẽ không dễ dàng và mức độ không thể diễn dải số liệu đánh cắp là rất cao. Đây là điều mà các khách hàng IP-VPN quan tâm và cũng là lý do sử dụng hạn chế AH. Cần lưu ý rằng AH hữu ích khi cần cung cấp thông tin điều khiển thiết lập Tunnel.

1.4.3.5 Các thỏa thuận mức dịch vụ

Các thực thể tham dự vào nối mạng ảo như các ISP, các hãng vô tuyến, các

hãng và người sử dụng từ xa bị ràng buộc bởi các thỏa thuận để đạt được các mức dịch

vụ yêu cầu cũng như các lợi nhuận mong muốn đối với các dịch vụ được cung cấp. Các thỏa thuận này được dự thảo giữa các bên quan tâm và các đối tác của họ để định nghĩa các mức cho phép định lượng và đánh giá dịch vụ được gọi là các SLA (Service Level Agreement: thỏa thuận mức dịch vụ). Các SLA đã được sử dụng ở nhiều dạng. Tuy nhiên chúng đặc biệt quan trọng đối với các mạng ảo dựa trên cơ sở hạ tầng dùng chung.

Dưới đây là các nhân tố ảnh hưởng khi xem xet đến SLA cho VPN:

Tính khả dụng của Tunnel.

Các đảm bảo về băng thông.

Trễ của Tunnel.

Tốc độ tế bào/ gói đỉnh chấp nhận được.

Tỷ lệ mất gói.

1.5 Phân loại mạng riêng ảo theo kiến trúc

Ở đây chúng ta sẽ đi phân loại IP-VPN theo kiến trúc của nó. Các kiến trúc của IP-VPN có thể phân loại thành hai kiểu chính: Site-to-Site IP-VPN (còn được gọi là LAN-to-LAN hay POP-to-POP) và các IP-VPN truy nhập từ xa. Các Site-to-Site bao gồm các phương án như: Extranet IP-VPN và Intranet IP-VPN, các phương án này đều có chung các thuộc tính nhưng được thiết kế để giải quyết các tập vấn đề khác nhau. IP-VPN truy nhập từ xa bao gồm các phương pháp truy nhập quay số và truy nhập gọi trực tiếp, các phương pháp này cũng sẽ được đề cập ở dạng kiến trúc chính.