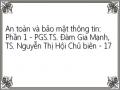

Hình 3.6. Tấn công từ chối dịch vụ cổ điển

Tấn công từ chối dịch vụ thường rất khó phòng chống do tính bất ngờ của nó và hệ thống thường phải phòng chống nó trong thế bị động, khi "trận đánh" đã diễn ra. Để phòng chống, các quản trị hệ thống nên thường xuyên cập nhật các bản vá lỗi phần mềm, các chương trình chống Virus, Trojan, Worm mới nhất cho hệ thống. Tắt tất cả các dịch vụ không cần thiết trên hệ thống và đóng tất cả các cổng (Port) dịch vụ không có nhu cầu sử dụng. Thiết lập thêm máy chủ dự phòng ở địa chỉ khác để luân chuyển ngay khi xảy ra sự cố, hệ thống sẽ không bị gián đoạn hoạt động. Dùng Router/Firewall để hạn chế, loại bỏ các gói tin không hợp lệ, giảm lượng lưu thông trên mạng và tải của hệ thống.

Đối với các Website có sử dụng form nhập liệu nên cài thêm tính năng "mã xác nhận" (Security Code); giới hạn IP đăng ký ở cùng thời điểm... để hạn chế bị Flood dữ liệu.

Ngoài ra, cần thông tin cho các nhà cung cấp dịch vụ Internet (ISP) để chặn ngay các gói dữ liệu không hợp lệ từ xa. Đặc biệt, đóng vai trò quan trọng hơn cả vẫn là các quản trị viên với việc phải theo dõi, giám sát chặt chẽ hệ thống để kịp thời phân tích, tìm nguyên nhân để đối phó khi có sự cố xảy ra và đừng quên thường xuyên cập nhật kiến thức mới liên quan,...

3.2.4.2. Một số kiểu tấn công từ chối dịch vụ

Có nhiều kiểu tấn công từ chối dịch vụ như tấn công bom thư; tấn công đăng nhập liên tiếp; tấn công làm ngập SYN (Flooding SYN); tấn công Smurf; tấn công gây lụt UDP; tấn công ping of death; tấn công tear drop... Ngoài ra còn chia theo kiểu tấn công như tấn công từ chối dịch vụ phân tán; tấn công từ chối phản xạ...

Có thể bạn quan tâm!

-

Kiểm Soát An Toàn Và Bảo Mật Thông Tin

Kiểm Soát An Toàn Và Bảo Mật Thông Tin -

Các Kiểu Tấn Công Gây Mất An Toàn Và Bảo Mật Thông Tin

Các Kiểu Tấn Công Gây Mất An Toàn Và Bảo Mật Thông Tin -

Phân Tích Lưu Lượng Thông Tin Trên Đường Truyền

Phân Tích Lưu Lượng Thông Tin Trên Đường Truyền -

An toàn và bảo mật thông tin: Phần 1 - PGS.TS. Đàm Gia Mạnh, TS. Nguyễn Thị Hội Chủ biên - 16

An toàn và bảo mật thông tin: Phần 1 - PGS.TS. Đàm Gia Mạnh, TS. Nguyễn Thị Hội Chủ biên - 16 -

An toàn và bảo mật thông tin: Phần 1 - PGS.TS. Đàm Gia Mạnh, TS. Nguyễn Thị Hội Chủ biên - 17

An toàn và bảo mật thông tin: Phần 1 - PGS.TS. Đàm Gia Mạnh, TS. Nguyễn Thị Hội Chủ biên - 17

Xem toàn bộ 142 trang tài liệu này.

SYN Attack: Được xem là một trong những kiểu tấn công DoS kinh điển nhất. Lợi dụng sơ hở của giao thức TCP trong “bắt tay ba bước” (mỗi khi client kết nối với server được thực hiện việc bắt tay ba bước thông qua các gói tin (packet):

(1) Client sẽ gửi gói tin (packet chứa SYN=1) đến máy chủ để yêu cầu kết nối;

(2) Khi nhận được gói tin này, Server gửi lại gói tin SYN/ACK để thông báo cho client biết là nó đã nhận được yêu cầu kết nối và chuẩn bị một phần không gian để nhận và truyền dữ liệu. Ngoài ra, các thông tin khác của client như địa chỉ IP và cổng (port) cũng được ghi nhận;

(3) Sau cùng, Client hoàn tất việc bắt tay ba bước bằng cách hồi âm lại gói tin chứa ACK cho server và tiến hành kết nối. Do TCP là thủ tục tin cậy trong việc giao nhận nên trong lần bắt tay thứ hai, server gửi gói tin SYN/ACK trả lời lại client mà không nhận lại được hồi âm của client để thực hiện kết nối thì nó vẫn bảo lưu không gian để chuẩn bị cho kết nối đó và lặp lại việc gửi gói tin SYN/ACK cho client đến khi nhận được hồi đáp của client.

Điểm mấu chốt ở đây là kiểu tấn công này làm cho client không hồi đáp được cho Server và có càng nhiều, càng nhiều client như thế trong khi server vẫn lặp lại việc gửi packet đó và giành không gian để chờ trong lúc tài nguyên của hệ thống là có giới hạn.

Flood attack: Là một kiểu tấn công DoS cũng rất hay được dùng vì tính đơn giản của nó và vì có rất nhiều công cụ sẵn có hỗ trợ đắc lực cho kẻ tấn công là Flood Attack, chủ yếu thông qua các website. Về nguyên tắc, các website đặt trên máy chủ khi chạy sẽ tiêu tốn một lượng tài nguyên

nhất định của máy chủ. Dựa vào đặc điểm đó, những kẻ tấn công dùng các phần mềm như smurf chẳng hạn để liên tục yêu cầu máy chủ phục vụ trang web đó để chiếm dụng tài nguyên.

Smurf attack: Thủ phạm sinh ra cực nhiều giao tiếp ICMP (ping) tới địa chỉ Broadcast của các mạng với địa chỉ nguồn là mục tiêu cần tấn công. Khi ping tới một địa chỉ là quá trình hai chiều - Khi máy A ping tới máy B máy B reply lại hoàn tất quá trình. Khi ping tới địa chỉ Broadcast của mạng nào đó thì toàn bộ các máy tính trong mạng đó sẽ Reply lại. Nhưng nếu thay đổi địa chỉ nguồn (máy C) và ping tới địa chỉ Broadcast của một mạng nào đó, thì toàn bộ các máy tính trong mạng đó sẽ reply lại vào máy C và đó là tấn công Smurf.

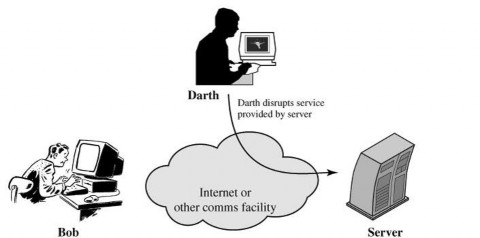

Tấn công từ chối dịch vụ phân tán (DDoS): Trong tấn công từ chối dịch vụ phân tán, kẻ tấn công tìm cách chiếm dụng và điều khiển nhiều máy tính hoặc mạng máy tính trung gian (đóng vai trò Zombie) từ nhiều nơi để đồng loạt gửi ào ạt các gói tin (Packet) với số lượng rất lớn, mục đích chiếm dụng tài nguyên và làm tràn ngập đường truyền của một mục tiêu xác định nào đó.

Các kiểu DDoS phổ biến nhất hiện nay được tập hợp trong Hình 3.7.

Hình 3.7. Phân loại các kiểu DDoS

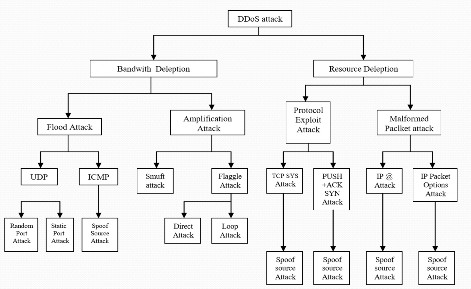

Tấn công từ chối dịch vụ phản xạ (DRDoS): Tấn công từ chối dịch vụ phản xạ DRDoS là hình thức tấn công chỉ mới xuất hiện gần đây nhưng lại là loại nguy hiểm nhất. Nếu được thực hiện bởi các kẻ tấn công chuyên nghiệp, không một hệ thống nào có thể đứng vững được trước nó. Trong hình thức tấn công này thì hệ thống các máy dùng để tấn công bao gồm Attacker, Master, Slave và Reflecter. Kẻ tấn công sẽ sử dụng máy Attacker để chiếm quyền điểu khiển của các Master, sau đó từ đây lại chiếm quyền điểu khiển của các máy Slave. Sau khi đã chiếm được quyền điều khiển của các máy Slave thì các Master sẽ yêu cầu Slave gửi các gói tin chứa đến các máy Reflector, trong các gói tin này không đóng gói địa chỉ của máy gửi tin mà sẽ chứa địa chỉ của máy nhận. Sau khi các Reflector nhận được các gói tin sẽ trả lời lại theo địa chỉ được đóng gói trong các gói tin này và vô tình trở thành kẻ trung gian tiếp tay cho việc tấn công từ chối dịch vụ vào máy nạn nhân (Victim).

Ngoài ra còn có các biến thể khác như: Broadcast Storms, SYN, Finger, Ping, Flooding,... với mục tiêu chiếm dụng các tài nguyên của hệ thống như: Băng thông (Bandwidth), Kernel Table, Swap Space, Cache, Hardisk, RAM, CPU,... làm hoạt động của hệ thống bị quá tải dẫn đến không đáp ứng được các yêu cầu (Request) hợp lệ nữa. Đặc biệt, biến thể đang là "mốt" hiện nay là hình thức Flood - làm "ngập lụt". Kẻ tấn công sử dụng các Script (đoạn mã) dạng tập tin flash, gắn vào các Web Forum có đông người truy cập. Mỗi thành viên khi truy cập vào các Forum đó sẽ vô tình kích hoạt tập tin flash thực hiện các cuộc tấn công DoS vào những mục tiêu xác định. Không ít kẻ tấn công trong nước hiện nay còn viết các phần mềm có khả năng tự động hóa quá trình làm tràn ngập các biểu mẫu (Form) nhập liệu, tự động gửi yêu cầu (Request) liên tục đến máy chủ khiến hệ thống bị quá tải.

Hình 3.8. Tấn công từ chối dịch vụ phản xạ

3.2.5. Một số kiểu tấn công khác

3.2.5.1. Tấn công làm tràn bộ nhớ đệm

Lỗi tràn bộ đệm là lỗ hổng phổ biến và dễ khai thác nhất trong những chương trình ứng dụng. Đây là một lỗi lập trình có thể gây ra hiện tượng truy nhập vào phần bộ nhớ máy tính mà không được sự cho phép của hệ điều hành. Lỗi này có thể xảy ra khi người lập trình không kiểm soát được hết mã lệnh của chương trình. Vì vậy, những kẻ cố ý phá hoại có thể lợi dụng lỗi này để phá vỡ an ninh hệ thống.

Lỗi tràn bộ đệm xảy ra một tiến trình lưu dữ liệu vượt ra ngoài biên của một bộ nhớ đệm có chiều dài cố định. Kết quả là dữ liệu đó sẽ đè lên các vị trí bộ nhớ liền kề. Dữ liệu bị ghi đè có thể bao gồm các bộ nhớ đệm khác, các biến và dữ liệu điều khiển luồng chạy của chương trình. Các lỗi tràn bộ đệm có thể làm cho một tiến trình đổ vỡ hoặc cho ra các kết quả sai lệch. Kẻ tấn công có thể lợi dụng lỗi này để ghi đè lên bộ nhớ máy tính những đoạn mã độc. Bằng cách đó, chúng có thể thực thi các mã này một cách trái phép để cướp quyền điều khiển hệ thống.

3.2.5.2. Tấn công liên kết chéo (XSS cross - site scripting)

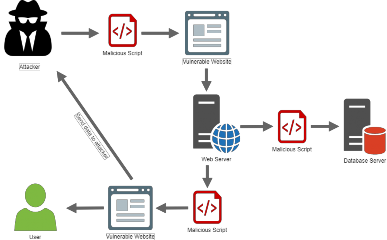

XSS là một trong những lỗ hổng bảo mật được khai thác nhiều nhất trong thời gian gần đây. Nó lợi dụng một lỗi của các trình duyệt Internet trong việc thực thi các đoạn Script để chèn thêm những đoạn mã Script nguy hiểm vào các trang Web động. XSS cho phép kẻ tấn công chèn các đoạn mã vào Link của đường dẫn, để thực thi trên trình duyệt của người dùng, dẫn đến việc mất Cookies, mật khẩu, Session hay thậm chí là lây nhiễm Virus.

Lỗi XSS xảy ra khi một trang web nhận dữ liệu từ người dùng và hiển thị lại nó trên màn hình. Ví dụ như một trang tìm kiếm dữ liệu thông thường luôn hiển thị đoạn ký tự mà người dùng nhập vào kèm theo kết quả tìm kiếm. Nếu kẻ tấn công khôn ngoan thay xâu tìm kiếm bằng một đoạn mã Script, rồi gửi nó cho nạn nhân. Chỉ cần Click chuột vào đoạn Script đó, nạn nhân đã thực thi đoạn mã Script độc và cung cấp cho kẻ tấn công những thông tin có ích trên máy như Cookies hay mật khẩu. Các lỗi XSS hiện nay được ngăn chặn bằng các biện pháp như kiểm tra và thay thế dữ liệu trước khi hiện ra. Bằng cách này, các đoạn mã Script có thể bị vô hiệu hóa và trở thành các đoạn văn bản bình thường.

Hình 3.9. Tấn công liên kết chéo XSS

(Nguồn https://ssl.vn/)

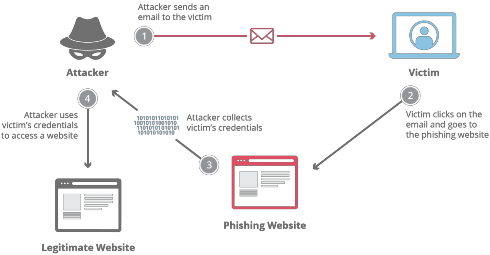

3.2.5.3. Tấn công nhử mồi (Phishing)

Phishing hay còn gọi là “tấn công nhử mồi” là hành vi đánh cắp những “thông tin nhạy cảm” như mật khẩu, chi tiết thẻ tín dụng, bằng cách giả mạo như một người tin cậy hoặc doanh nghiệp với nhu cầu thực sự cần thiết về thông tin. Hình thức tấn công này thường thực hiện thông qua các loại thư hoặc thông báo điện tử. Lợi dụng sự tin tưởng của người sử dụng, kẻ tấn công có thể khiến họ nhấn chuột vào những đường link nguy hiểm hoặc gửi đi những thông tin quan trọng.

Hình 3.10. Tấn công Phishing

(Nguồn https://www.cloudflare.com/)

Cảnh báo của hãng bảo mật trực tuyến Panda Software cho biết, loại hình phising mới tỏ ra khá hiệu quả vì chúng không được gửi qua E-mail

- một phương thức Phising mà người dùng rất có ý thức cảnh giác, mà chỉ hiển thị địa chỉ trang Web (giả mạo) khi được tìm kiếm bằng cách công cụ như Google, Yahoo,... Những trang Web lừa đảo kiểu này thường yêu cầu khách hàng nhập các thông tin cá nhân, bao gồm cả số thẻ tín dụng. Và khi những thông tin này được gửi đi, thường có một bảng báo lỗi xuất hiện,

thông báo giao dịch không thành công nhưng thực chất tất cả chúng đã được chuyển tới hòm thư của kẻ lừa đảo.

Tấn công nhử mồi là hành vi cố gắng gian lận nhận được những “thông tin nhạy cảm” như mật khẩu, chi tiết thẻ tín dụng, bởi giả mạo như một người tin cậy hoặc doanh nghiệp với nhu cầu thực sự cần thiết về thông tin trong một thông điệp điện tử hoặc thư, thông báo điện tử. Đó là một hình thức tấn công kỹ thuật xã hội.

3.2.5.4. Tấn công Pharming

Một dạng tội phạm kỹ thuật số bắt đầu bùng phát mang tên “Pharming”. Nó có tác dụng chuyển hướng người đang tìm kiếm những trang Web dạng.com đến các trang Web độc hại do kẻ tấn công điều khiển.

Hình 3.11. Tấn công Pharming

(Nguồn: http://Internet pharming.yolasite.com/pharming.php)

Các cuộc tấn công bằng kỹ thuật pharming về mục đích cũng tương tự như các cuộc tấn công bằng các kỹ thuật phishing, nhưng kỹ thuật tấn công Pharming không cần đến các “con chim mồi” là các e-mail khuyến dụ người dùng truy cập vào các trang Web lừa đảo. Các cuộc tấn công